Двухфакторная аутентификация Atlassian Cloud

Общие сведения

В статье описывается настройка единого входа (Single Sign-On) в продукты Atlassian Cloud (Jira, Confluence) с многофакторной аутентификацией Multifactor.

Atlassian Cloud поддерживает федеративную аутентификацию по протоколу SAML с использованием Мультифактора в качестве поставщика учётных записей. Это позволяет централизованно управлять доступом и обеспечивает защиту от несанкционированного доступа к системе за счёт многофакторной аутентификации.

Поскольку Мультифактор не запрашивает и не хран�ит пароли ваших пользователей, первым фактором аутентификации (логин и пароль) могут выступать следующие поставщики учётных записей:

Active DirectoryYandexGoogleЛокальные пользователи Мультифактор (только e-mail)Другие внешние SAML поставщики учётных записей

Схема работы

- Atlassian Cloud устанавливает доверие с Мультифактором, получая его публичный сертификат и адрес единого входа (Sigle Sign-On);

- При запросе на аутентификацию, Atlassian Cloud переадресует пользователя на страницу Мультифактора;

- Мультифактор отправляет пользователя на страницу поставщика учетных записей (Active Directory, Google, Яндекс, внешний SAML поставщик);

- После подтверждения первого фактора, Мультифактор запрашивает двухфакторную аутентификацию и возвращает подписанный запрос в Atlassian Cloud;

- Atlassian Cloud предоставляет пользователю доступ к запрашиваемому ресурсу.

Настройка Мультифактора

- Зайдите в личный кабинет, в разделе 'Ресурсы' создайте новый 'Сайт' -> 'SAML приложение':

- Название: произвольное

- Адрес: [опционально] адрес Atlassian Cloud

- Поставщик учетных записей:

Active Directory— для учетных записей домена Active Directory;Google— для использования учетных записей Google;Yandex— для использования учетных записей Яндекса;Только e-mail— для использования локальных учетных записей Мультифактора (только e-mail, без пароля);Другой— для использования учетных записей преднастроенных внешних поставщиков в разделе "Настройки" -> "Поставщики учетных записей";

- Адрес портала:

- если выбран поставщик учетных записей Active Directory, то укажите адрес (внешний или внутренний) предварительно настроенного портала самообслуживания Мультифактор;

- Сохраните настройки;

- Сохраните или откройте по ссылке файл из поля 'Метаданные Мультифактора', он понадобится для дальнейшей настройки Atlassian;

- Поле 'Поставщик услуг' пока оставьте пустым, мы вернемся к нему позже после настройки Atlassian.

Настройка Atlassian

Настройка SAML конфигурации

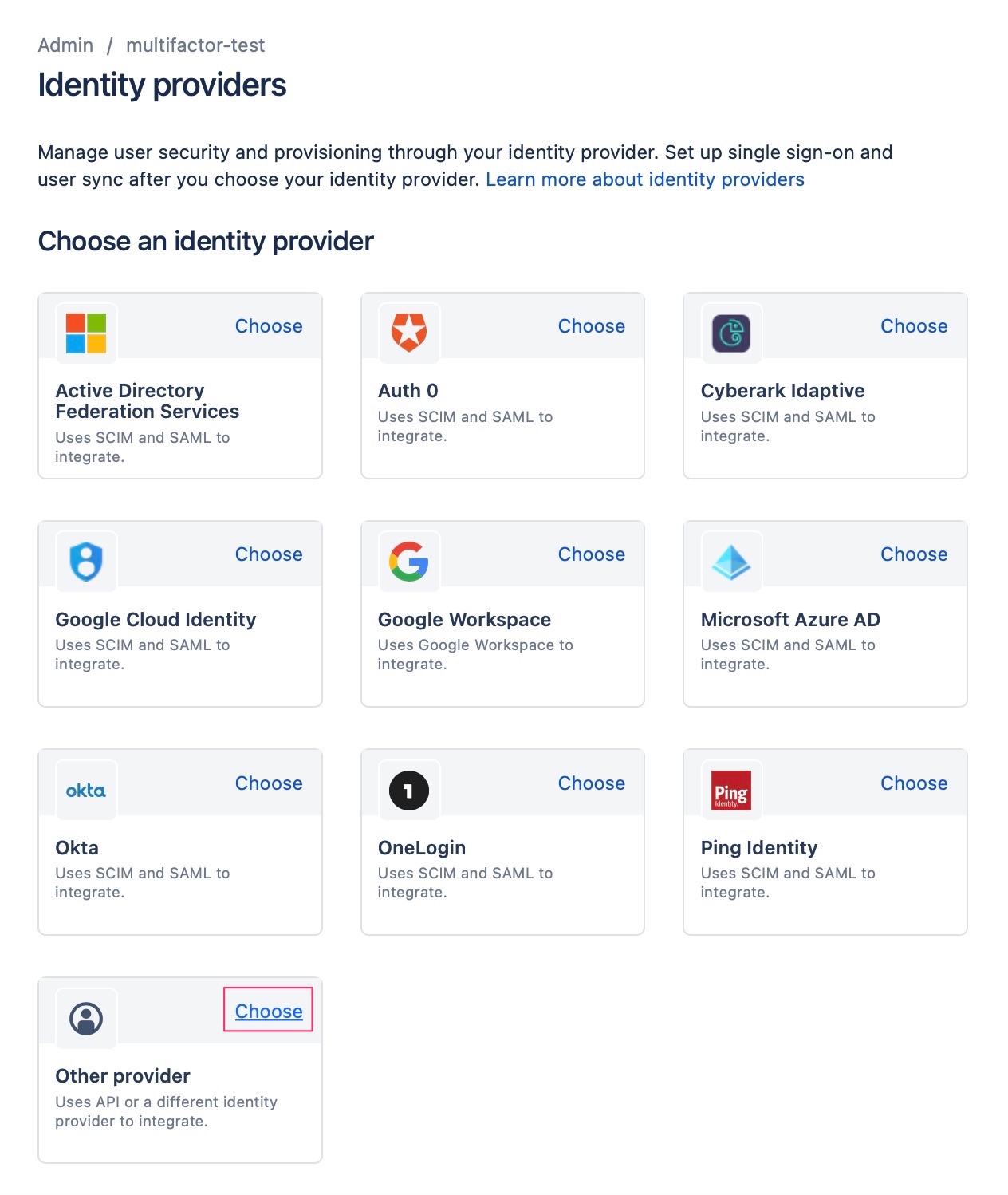

- Зайдите в раздел 'Security' -> 'Identity providers' -> 'Other Provider (Choose)':

- Directory name: задайте любое значение названия директории;

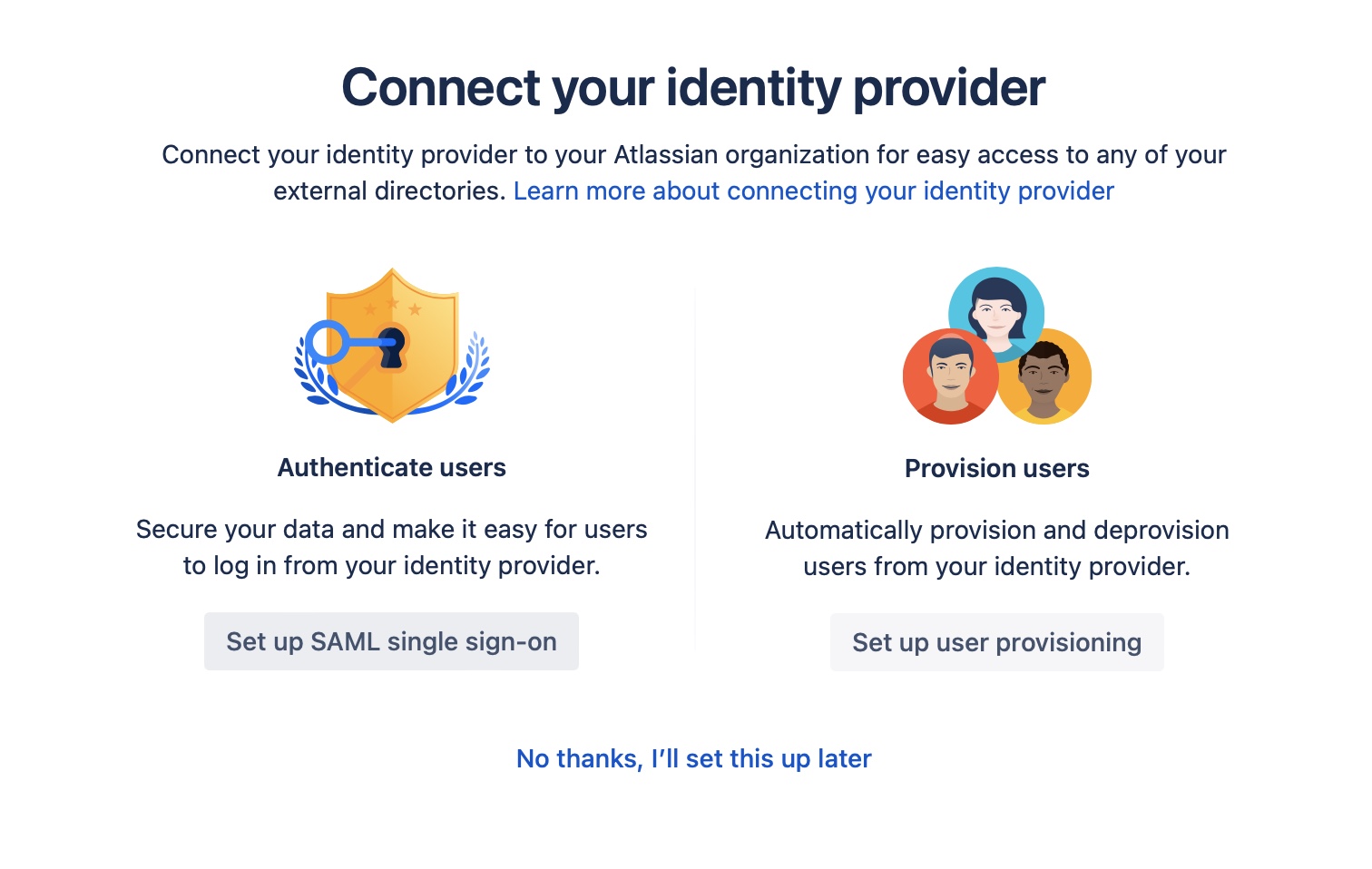

- Запустите мастер настройки SAML конфигурации, нажав 'Set up SAML single sign-on'

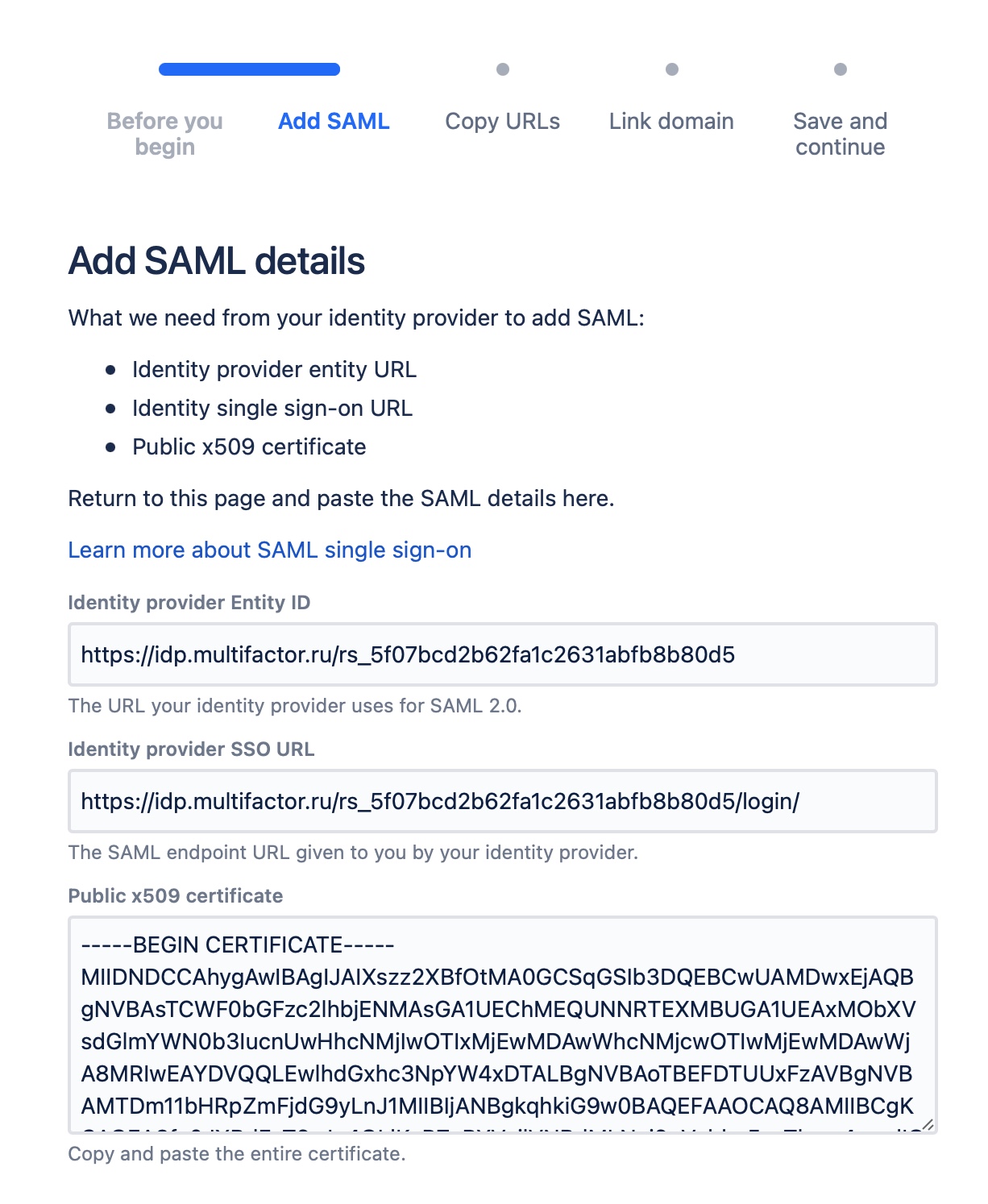

- На шаге 'Add SAML':

- Identity provider Entity ID:

- Ссылка на метаданные Мультифактора из созданного ранее SAML ресурса в панели управления Мультифактор;

- Пример значения:

https://idp.multifactor.ru/rs_<identifier>;

- Identity provider SSO URL:

- Ссылка на метаданные Мультифактора из созданного ранее SAML ресурса в панели управления Мультифактор +

/login/; - Пример значения:

https://idp.multifactor.ru/rs_<identifier>/login/;

- Ссылка на метаданные Мультифактора из созданного ранее SAML ресурса в панели управления Мультифактор +

- Public x509 certificate:

- Cкопируйте значение внутри тэга

<X509Certificate>из файла метаданных Мультифактора. Поместите его между тэгами-----BEGIN CERTIFICATE-----и-----END CERTIFICATE-----; - Пример PEM-сертификата:

-----BEGIN CERTIFICATE-----

<Закодированный в формате Base64 сертификат>

-----END CERTIFICATE-----

- Cкопируйте значение внутри тэга

- Нажмите 'Next'.

- Identity provider Entity ID:

-

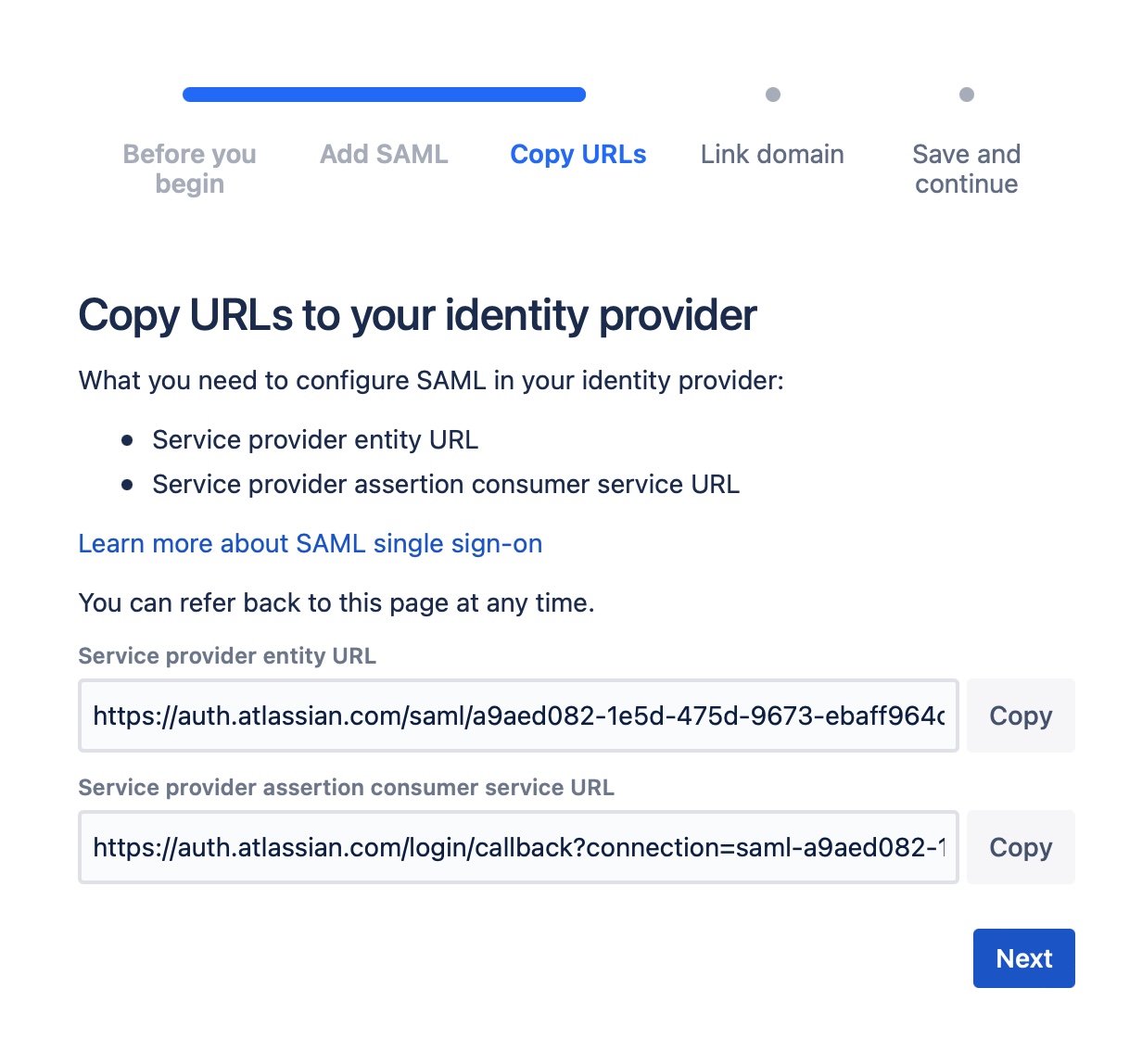

На шаге 'Copy URLs':

- Сохраните ссылки 'Service provider entity URL' и 'Service provider assertion consumer service URL';

-

Создайте XML файл

sp_metadata.xml<?xml version="1.0"?>

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

entityID="ENTITY_URL">

<md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat>

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="ASSERTION_CONSUMER_SERVICE_URL"

index="1" />

</md:SPSSODescriptor>

</md:EntityDescriptor>

где:

-

ENTITY_URL - значение 'Service provider entity URL';

-

ASSERTION_CONSUMER_SERVICE_URL - значение 'Service provider assertion consumer service URL'.

-

Сохраните файл sp_metadata.xml и загрузите его в поле 'Поставщик услуг' в пане�ли управления Мультифактора, в настройках созданного ранее SAML ресурса;

-

На шаге 'Link domain' выберите домен для ассоциации с поставщиком учётных записей. Если у вас не подтверждено ни одного домена, необходимо добавить и верифицировать необходимый домен в настройках Atlassian. Нажмите 'Next';

-

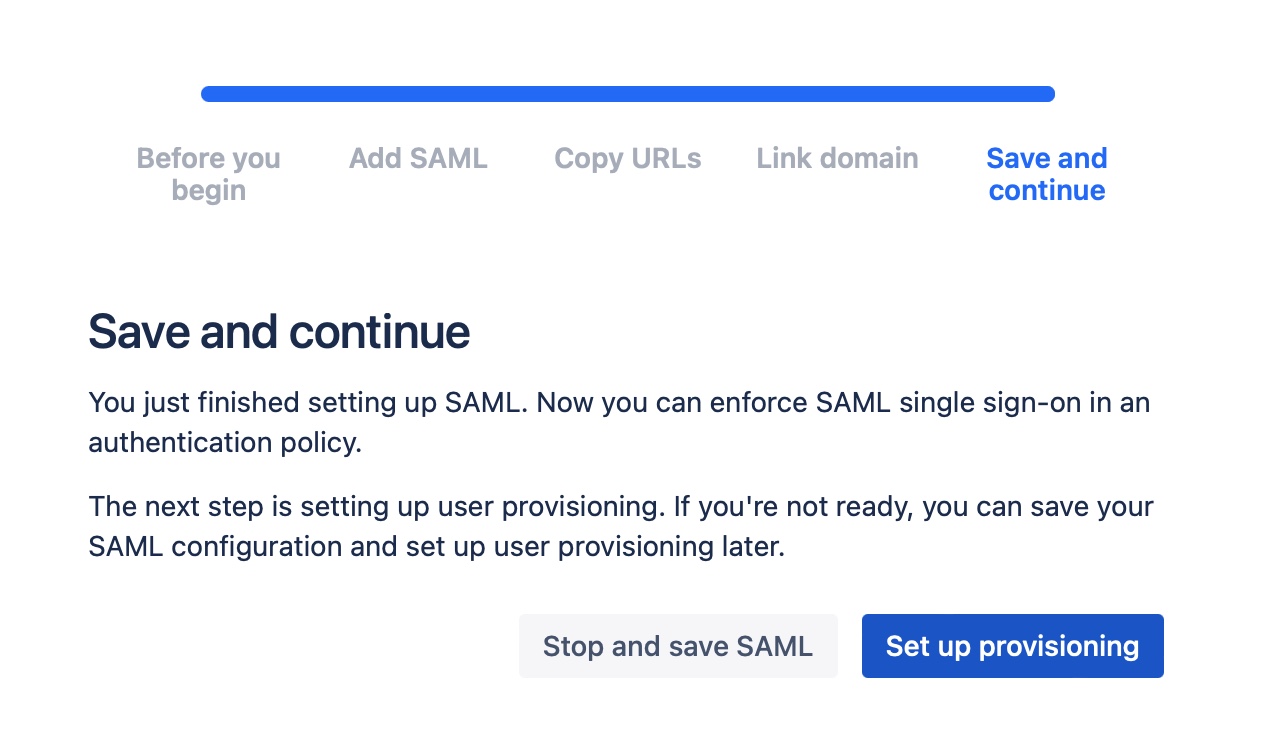

Cохраните конфигурацию, нажав 'Stop and save SAML';

Настройка политики аутентификации

- Зайдите в настройки ранее созданного поставщика учётных записей в разделе 'Security' -> 'Identity Providers';

- Перейдите в 'Authentication policies' -> 'View policies' -> 'Add policy':

- Policy name: Enforce SSO;

- На вкладке 'Settings' включите 'Enforce single sign-on', нажмите 'Update';

- На вкладе 'Members' нажмите 'Add members', добавьте список пользователей.

- Сохраните конфигурацию.