- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

ViPNET

Возможные способы аутентификации:

Мобильное приложение MultifactorСМСАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.КлючTelegram

Общая информация

Системные требования:

- Процессор (количество ядер) — не менее 2;

- Объем оперативной памяти — не менее 8 Гбайт;

- Свободное место на жестком диске — не менее 20 Гбайт;

- Операционная система одного из дистрибутивов: 1 Astra Linux Special Edition («Смоленск») 1.7 2 Ubuntu 22.04 LTS

- ПО ViPNet — ViPNet Client 4U for Linux 4.15 (далее — ViPNet Client 4U);

- MULTIFACTOR Radius Adapter, для которого открыты сетевые порты для подключения: 1 к службам Active Directory/AD LDS 2 к облачному сервису многофакторной аутентификации Multifactor. Если вы хотите установить сервер аутентификации на одно устройство с MULTIFACTOR Radius Adapter, используйте MULTIFACTOR Radius Adapter для Linux, потому что сервер аутентификации работает только на Linux. Примечание. LDAP адаптер не поддерживается. Совместимость с ПО ViPNet Вы можете использовать сервер аутентификации для многофакторной аутентификации пользователей:

- Для Android ViPNet Client 4U for Android версии 4.3.0 и выше;

- Для Windows ViPNet Client 4U for Windows 4.14.2898 и выше;

- Для MacOS в разработке;

- Для Linux в разработке.

Сервер аутентификации принимает запросы от ViPNet Client 4U, преобразует их и отправляет на MultiFactor Radius Adapter. Затем сервер аутентификации отправляет ответ от MULTIFACTOR Radius Adapter обратно ViPNet Client 4U.

Все параметры двухфакторной аутентификации настраиваются в облачном сервисе MULTIFACTOR, сервер аутентификации только передает команды.

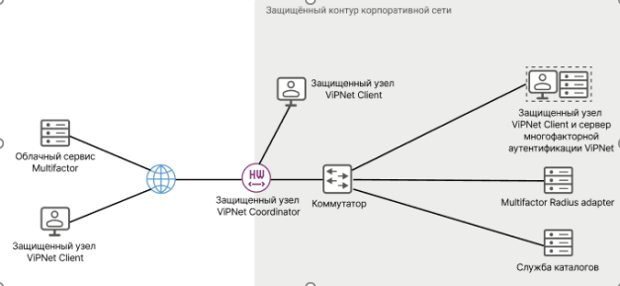

Защищённый контур корпоративной сети — зона с ограниченным списком доступа, которую контролирует системный администратор организации. В защищенном контуре разместите:

- защищенный узел ViPNet Client с сервером аутентификации

- MULTIFACTOR Radius Adapter

- службу каталогов На границах сети установите координатор или отдельный межсетевой экран. На узле с сервером аутентификации установите ViPNet Client.

Настройка MULTIFACTOR

Важно

Не изменяйте язык сервера аутентификации в облачном сервисе MULTIFACTOR. В параметрах ресурса должен быть английский язык

- Зайдите в систему управления MULTIFACTOR, далее в раздел Ресурсы и создайте ресурс «Сетевой экран — Другой».

- Установить и настроить MULTIFACTOR Radius Adapter;

- Для MultiFactor Radius Adapter настройте:

- доступ к api.multifactor.ru по TCP-порту 443 (TLS) напрямую или через HTTP proxy

- доступ к серверу домена по TCP-порту 389 (схема LDAP) или 636 (схема LDAPS) для взаимодействия с Active Directory

Может быть полезно

Доступна настройка второго фактора в режиме диалога с пользователем.

Настройка VipNET

В управляющем ПО создайте Linux-клиент с именем Client Auth Server для узла с сервером аутентификации.

Установите сервер аутентификации и watchdog

$ dpkg -i infotecs-vmfa-server-<ver>.deb $ dpkg -i infotecs-vmfa-watchdog-<ver>.deb

Важно

Разворачивайте сервер аутентификации в защищенном контуре корпоративной сети. На узле с сервером аутентификации должен быть установлен ViPNet Client 4U.

- На узле с сервером аутентификации установите ViPNet Client 4U.

Доступ к API

На узле с сервером аутентификации должны быть: • ViPNet Client 4U, • имя Client Auth Server. Иначе сервер аутентификации не будет работать

- Отредактируйте файл настройки взаимодействия сервера аутентификации с MultiFactor Radius Adapter: /opt/vmfa-server/etc/user.properties:

- SET_SERV_TIMEOUT — время ожидания ответа от сервера аутентификации в ViPNet Client 4U. По умолчанию — 45 секунд. Задайте такое же значение в настройке Время кэширования Radius запроса в облачном сервисе MULTIFACTOR. Если заданы разные значения, будет использоваться наименьшее.

- ALLOW_RESTART_IN — время, через которое доступна повторная аутентификация в ViPNet Client 4U. По умолчанию — 15 секунд.

- SERVER_PORT — порт сервера аутентификации. По умолчанию — 8070.

- SERVER_HOST — адрес сервера аутентификации.

Важно

По умолчанию пустой параметр, сервер аутентификации использует сетевой интерфейс собственного узла защищенной сети (обычно tun0). Не изменяйте этот параметр.

- RADIUS_HOST — адрес узла, на котором развернут MULTIFACTOR Radius Adapter.

- RADIUS_PORT — порт для подключения к MULTIFACTOR Radius Adapter. Используется для приема запросов от пользователей ViPNet Client 4U, которым назначена многофакторная аутентификация. Рекомендуемое значение — 1812.

- RADIUS_SECRET — секретная фраза для работы сервера аутентификации с MULTIFACTOR Radius Adapter. Используйте сложную секретную фразу, чтобы исключить риск несанкционированного доступа к данным. Задайте такую же секретную фразу в настройках MULTIFACTOR Radius Adapter.

Пример файла user.properties:

SET_SERV_TIMEOUT=45 ALLOW_RESTART_IN=15 SERVER_PORT=8070 SERVER_HOST= RADIUS_HOST=<адрес MultiFactor Radius Adapter> RADIUS_PORT=1812 RADIUS_SECRET=<секретная фраза>

Запустите сервер аутентификации и watchdog:

$ service vmfa-server start $ service vmfa-watchdog start

Чтобы остановить работу сервера аутентификации:

$ service vmfa-server stop

Просмотр состояния

Чтобы посмотреть состояние сервера аутентификации:

$ service vmfa-server status

В строке Active отобразится статус:

- active (running) — включен и работает.

- inactive (dead) — остановлен.

Удаление

Чтобы удалить сервер аутентификации:

$ dpkg -r vmfa-server

Файлы конфигурации удалите вручную из /opt/vmfa-server/

Логирование

logback.xml — настройки логирования. По умолчанию:

- максимальный размер файла журнала — 500 Мбайт,

- ротация файлов журнала выполняется автоматически после 10 файлов. Путь к файлам журнала: /opt/vmfa-server/logs/vmfa-server.log. Записываются:

- время,

- номер сессии,

- основные параметры команд ViPNet Client 4U и ответов сервера MULTIFACTOR. Пример файла logback:

<configuration>

<property name="LOGS_HOME" value="/opt/vmfa-server/logs" />

<appender name="STD" class="ch.qos.logback.core.ConsoleAppender">

<encoder>

<pattern>%d [%thread] %-5level %logger{36} - %msg%n</pattern>

</encoder>

</appender>

<appender name="STDOUT" class="ch.qos.logback.core.rolling.RollingFileAppender">

<file>${LOGS_HOME}/vmfa-server.log</file>

<rollingPolicy class="ch.qos.logback.core.rolling.FixedWindowRollingPolicy">

<fileNamePattern>${LOGS_HOME}/vmfa-server.log.%i.zip</fileNamePattern>

<minIndex>1</minIndex>

<maxIndex>10</maxIndex>

</rollingPolicy>

<triggeringPolicy class="ch.qos.logback.core.rolling.SizeBasedTriggeringPolicy">

<maxFileSize>500MB</maxFileSize>

</triggeringPolicy>

<encoder>

<pattern>%d [%thread] %-5level %logger{36} - %msg%n</pattern>

</encoder>

</appender>

<root level="info">

<appender-ref ref="STDOUT"/>

</root>

</configuration>