Двухфакторная аутентификация VMware vCloud Director

Общие сведения

В статье описывается настройка двухфакторной аутентификации для системы виртуализации VMware vCloud Director.

VMware vCloud поддерживает два способа аутентификации: локальная база пользователей или технология единого входа (Single Sign On) по протоколу SAML.

Использование SSO вместе с Мультифактором позволяет использовать единую базу пользователей и централизованно управлять доступом с мультифакторной аутентификацией. При этом локальный вход по-прежнему б�удет работать для административных целей.

Поскольку Мультифактор не запрашивает и не хранит пароли ваших пользователей, первым фактором аутентификации (логин и пароль), в зависимости от настройки, могут быть:

Active DirectoryYandexGoogleЛокальные пользователи Мультифактор (только e-mail)Другие внешние SAML поставщики учётных записей

Видео-презентация

Схема работы

- VMware vCloud Director и Мультифактор устанавливают взаимное доверие путем обмена публичными сертификатами и настройкой единого адреса входа (Sigle Sign-On) и единого адреса выхода (Signle LogOut).

- При запросе на аутентификацию, VMware vCloud переадресует пользователя на страницу Мультифактора.

- Мультифактор отправляет пользователя на страницу поставщика учетных записей (Google, Яндекс или Active Directory)

- После подтверждения первого фактора, Мультифактор запрашивает двухфакторную аутентификацию и возвращает подписанный запрос в VMWare.

Настройка Мультифактора

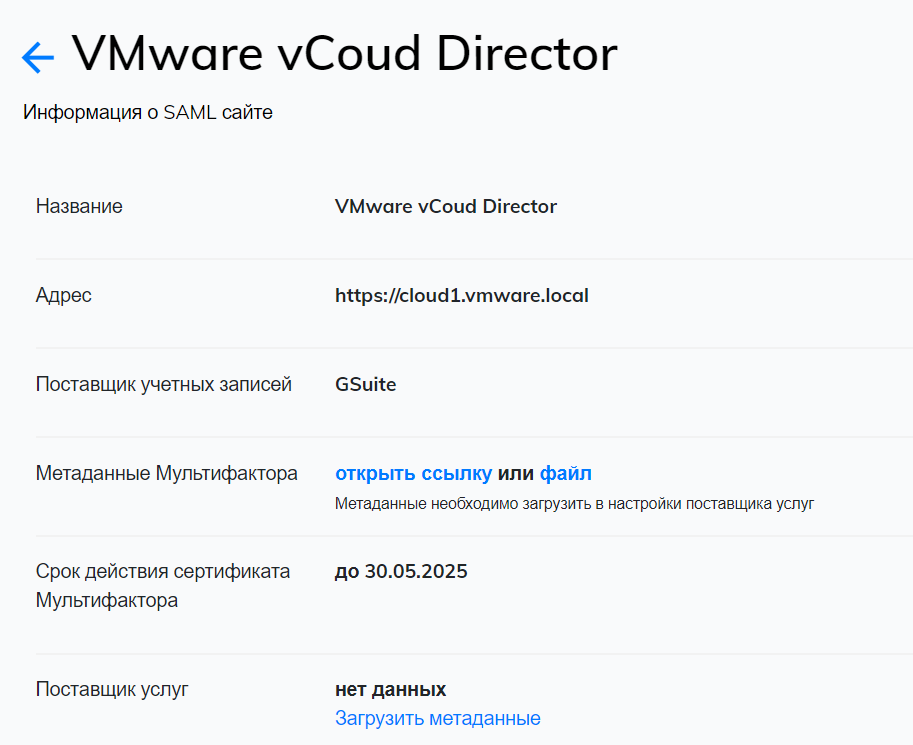

- Зайдите в личный кабинет, в разделе "Ресурсы" создайте новый Сайт->SAML приложение:

- Название: произвольное

- Адрес: [опционально] адрес VCD

- Поставщик учетных записей:

Active Directory— для учетных записей домена Active Directory;Google— для использования учетных записей Google;Yandex— для использования учетных записей Яндекса;Только e-mail— для использования локальных учетных записей Мультифактора (только e-mail, без пароля);Другой— для использования учетных записей преднастроенных внешних поставщиков в разделе "Настройки" -> "Поставщики учетных записей";

- Адрес портала:

- если выбран поставщик учетных записей Active Directory, то укажите адрес (внешний или внутренний) предварительно настроенного портала самообслуживания Мультифактор;

- Сохраните настройки;

- Сохраните или откройте по ссылке файл из поля 'Метаданные Мультифактора', он понадобится для дальнейшей настройки.

Настройка VMWare vCloud Director

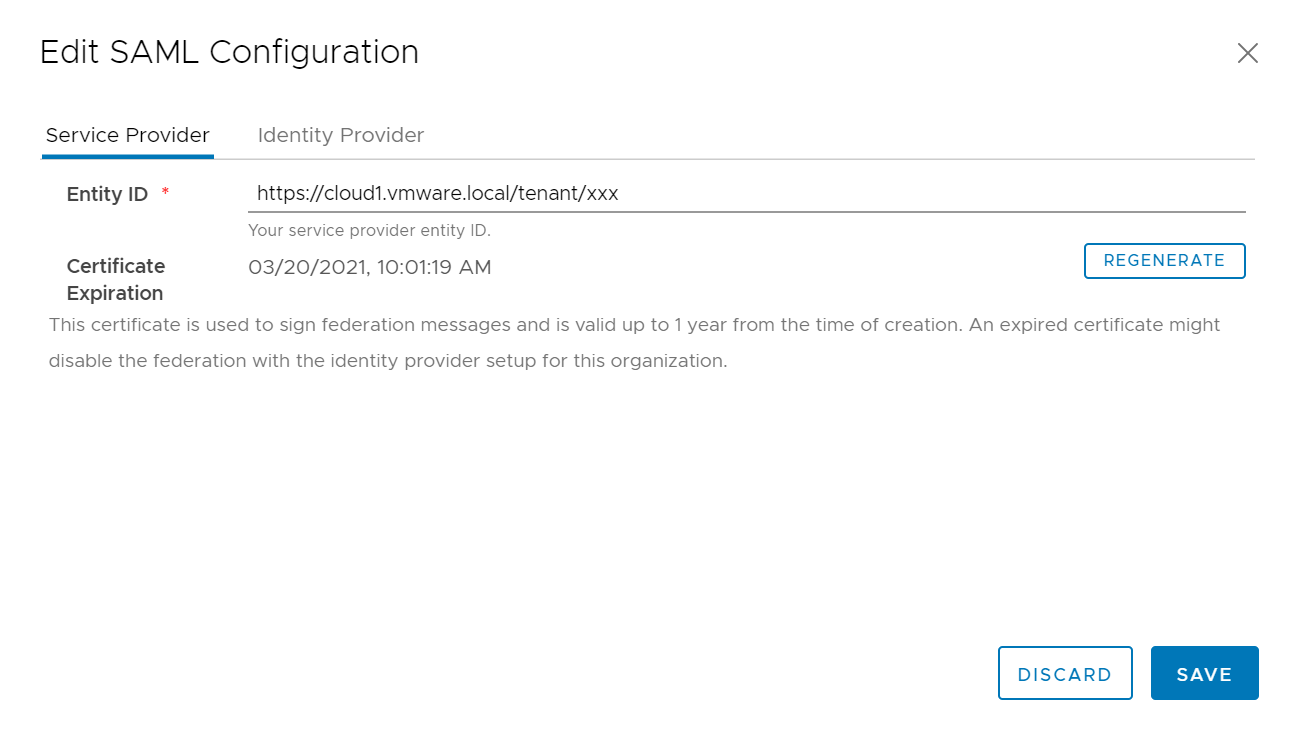

- Зайдите в раздел "Administration", далее Identity Providers -> SAML.

- На вкладке "Service Provider:

- введите Entity ID — адрес вашего облака.

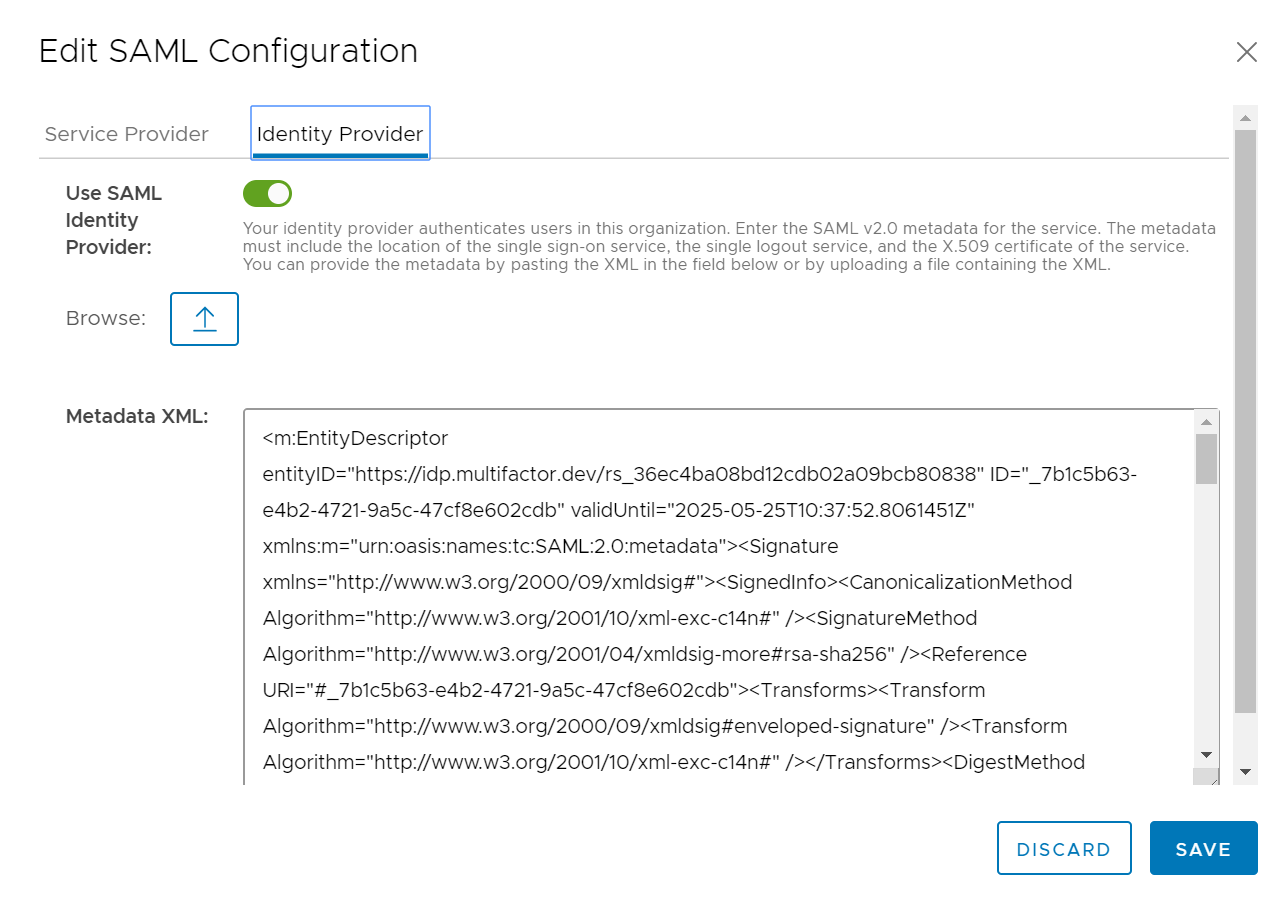

- На вкладке "Identity Provider":

- включите "Use SAML Identity Provider";

- загрузите файл с метаданными Мультифактора;

- Сохраните изменения

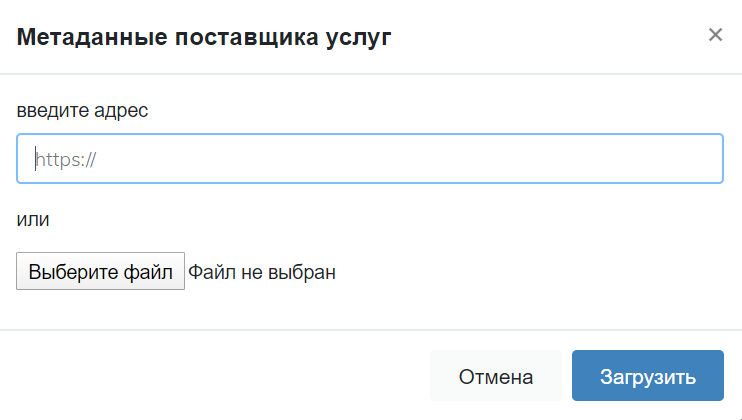

- Скопируйте адрес метаданных из раздела "Service Provider", вернитесь в настройки ресурса Мультифактора, нажмите "Загрузить метаданные" и укажите адрес для загрузки.

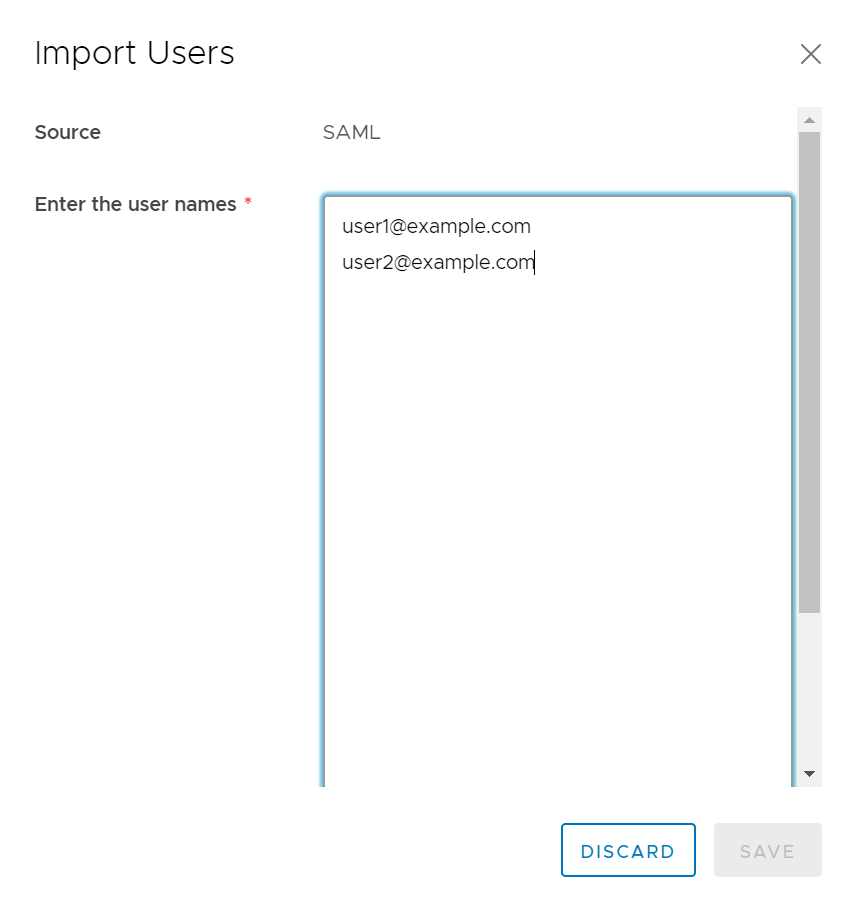

- В консоли VMware зайдите в раздел "Access Control" -> Users

- нажмите "Import Users";

- введите логины и права пользователей, которые могут подключаться через SSO;

-

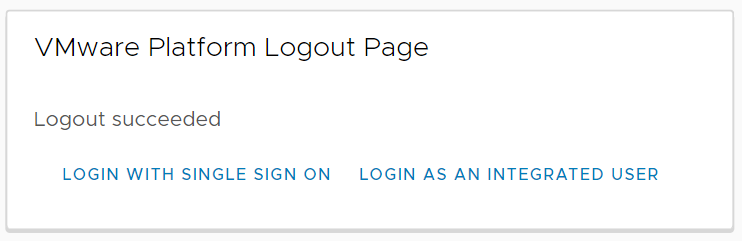

Проверка

Выйдите из консоли VMWare, вам будет предложено зайти под локальной учетной записью или через технологию Single Sign-On.