Настройка двухфакторной аутентификации Check Point Remote Access VPN

Общая информация

В статье описывается настройка Check Point для подключения к Remote Access VPN c двухфакторной аутентификацией.

Возможные способы аутентификации:

Мобильное приложение MultiFactorСМСАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.КлючTelegram

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter.

может быть полезно

Доступна настройка второго фактора в режиме диалога с пользователем.

Видео-презентация

Схема работы

- Пользователь подключается к VPN, вводит логин и пароль в клиенте Remote Access;

- Check Point NGFW подключается к компоненту MultiFactor Radius Adapter по протоколу RADIUS;

- Компонент либо Check Point NGFW проверяет логин и пароль пользователя в Active Directory или Network Policy Server и запрашивает второй фактор аутентификации;

- Пользователь подтверждает запрос доступа в телефоне или вводит одноразовый код в клиенте Remote Access VPN (Endpoint Security/MAB).

Настройка Check Point NGFW

Запустите консоль управления SmartConsole.

Настройка RADIUS сервера

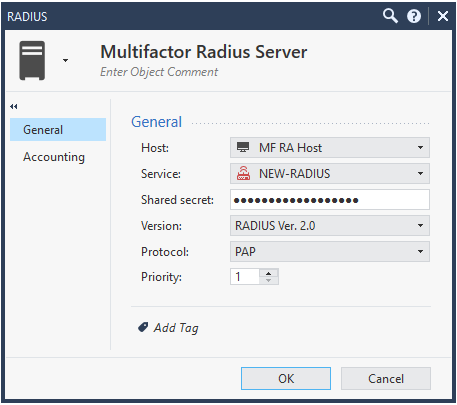

Необходимо создать новые объект сервера Radius.

- С правой стороны, в разделе объектов, выбрать пункт New > Server > More > RADIUS и выполнить следующие настройки:

- Название: Multifactor Radius Server;

- Host: адрес компонента MultiFactor Radius Adapter (создайте новый объ�ект или выберите существующий);

- Service: NEW-RADIUS (port 1812);

- Shared Secret: из настроек компонента;

- Verison: RADIUS Ver. 2.0;

- Authentication method: PAP.

Настройка Remote Access VPN в Check Point

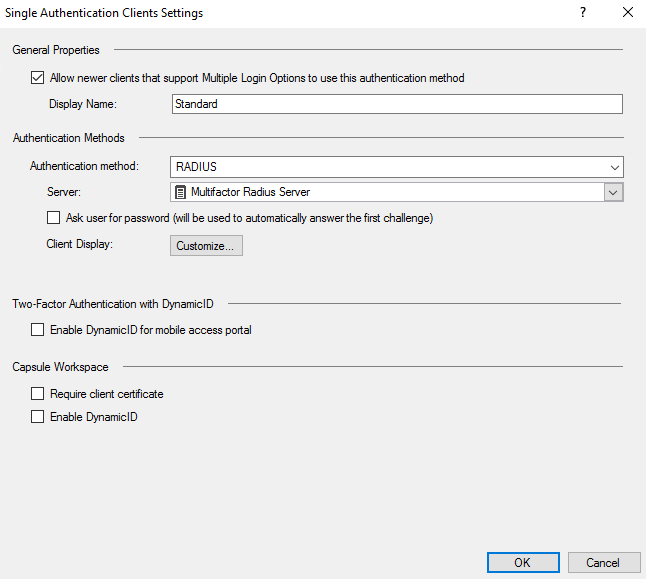

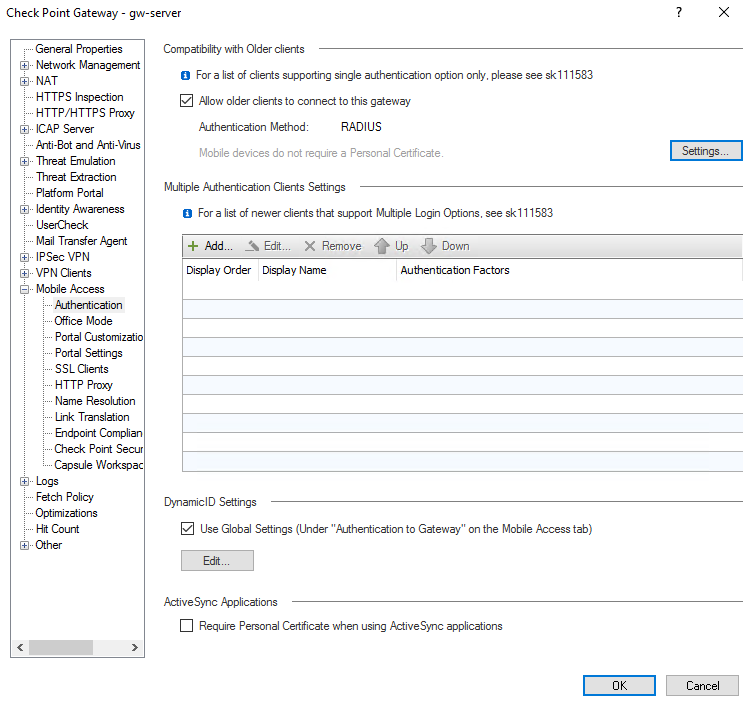

- Откройте настройки объекта шлюза безопасности Check Point, раздел Mobile Access -> Authentication. Откройте Settings:

- Allow newer clients that supports Multiple Login Options to use this authentication method: да;

- Authentication method: RADIUS;

- Server: Multifactor Radius Server.

- Повторите настройку для VPN Clients -> Authentication. В итоге конфигурация в обоих разделах должна выглядеть следующим образом:

Настройка группы пользователей

С правой стороны, в разделе объектов, выбрать пункт New > More > User > Access Role. Задать параметры для нового объекта и указать источник данных о пользователях.

Настройка политики доступа

В разделе Security policies > Policy > создайте новую политику для доступа пользователей Remote Access VPN к внутренней сети:

* Source: <Созданная раннее Access Role>

* VPN: RemoteAccess

Настройка таймаута RADIUS сервера

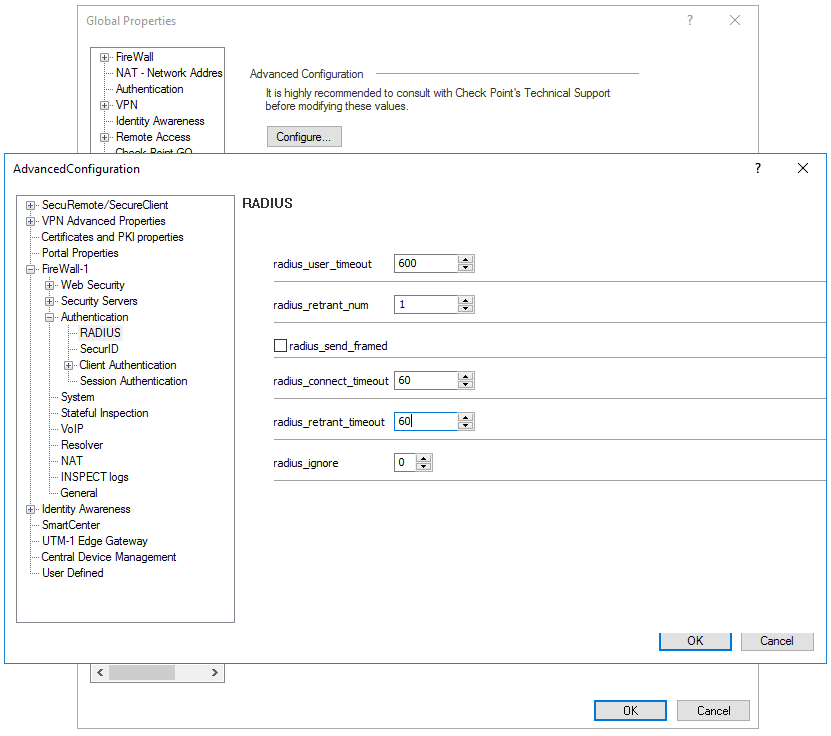

- Нажмите на иконку в левом верхнем углу, выберите Global Properties -> Advanced -> Configure -> FireWall-1 -> Authentication -> RADIUS

- Увеличьте radius_retrant_timeout до 60 секунд.

Смотрите также: