- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации на ASTRA Linux

В статье описывается настройка сервера ASTRA Linux для включения двухфакторной аутентификации c логином/паролем и одноразовым кодом доступа (OTP) или PUSH уведомлением при локальном входе или не интерактивными методами при подключении через RDP.

Использование второго фактора на 99% сокращает риск неправомерного доступа и совершенно не усложняет процесс подключения для пользователей.

Возможные способы аутентификации для ssh и Linux logon:

Мобильное приложение MultifactorСМСАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.КлючTelegram

Возможные способы аутентификации для xorg rdp:

Мобильное приложение MultifactorЗвонокTelegram

Принцип работы

- SSHD использует модуль PAM_RADIUS для второго фактора проверки подлинности

- Модуль подключается через RADIUS протокол к сервису MULTIFACTOR

- MULTIFACTOR отправляет одноразовый пароль или PUSH уведомление пользователю для подтверждения доступа

- Пользователь вводит одноразовый пароль или подтверждает PUSH и получает доступ при локальном входе или подключении через RDP.

Настройка MULTIFACTOR

Зайдите в систему управления MULTIFACTOR, далее в раздел «Ресурсы» и создайте новый Linux сервер. После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов.

Установка и настройка модуля PAM_RADIUS

Добавление репозиториев

Перед установкой пакетов необходимо настроить файл sources.list, указав в нем корректные пути к репозиториям в зависимости от используемой версии ОС.

Для версии Астра Linux 1.7

Отредактируйте файл /etc/apt/sources.list и добавьте следующие строки:

# Основной репозиторий Astra Linux 1.7 deb https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-base/ 1.7_x86-64 main contrib non-free # Расширенный репозиторий (extended) для Astra Linux 1.7 deb https://dl.astralinux.ru/astra/stable/1.7_x86-64/repository-extended/ 1.7_x86-64 main contrib non-free

Для версии Астра Linux 1.8

Отредактируйте файл /etc/apt/sources.list и добавьте следующие строки:

# Основной репозиторий Astra Linux 1.8 deb https://dl.astralinux.ru/astra/stable/1.8_x86-64/main-repository/ 1.8_x86-64 main contrib non-free non-free-firmware # Расширенный репозиторий (extended) для Astra Linux 1.8 deb https://dl.astralinux.ru/astra/stable/1.8_x86-64/extended-repository/ 1.8_x86-64 main contrib non-free non-free-firmware

Важно

После редактирования файла

sources.listнеобходимо обновить локальный кеш пакетов:sudo apt update

После успешного добавления репозиториев и обновления кеша установите пакет libpam-radius-auth:

sudo apt install -y libpam-radius-auth

Далее откройте файл конфигурации

sudo nano /etc/pam_radius_auth.conf

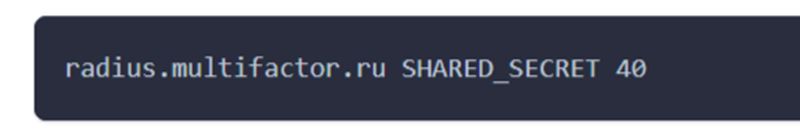

Впишите в него настройки RADIUS сервера MULTIFACTOR, сохраните и закройте редактор:

radius.multifactor.ru SHARED_SECRET 40

где:

- radius.multifactor.ru: адрес сервера

- SHARED_SECRET: скопируйте из соответствующего параметра настроек Linux ресурса MULTIFACTOR

- 40: таймаут ожидания запроса с запасом

Должен выглядеть следующим образом

В файле хранится секретный ключ, поэтому установите на него права доступа на чтение только пользователю root

sudo chmod 0600 /etc/pam_radius_auth.conf

Настройка PAM модулей

Откройте для редактирования файл /etc/pam.d/sshd

sudo nano /etc/pam.d/sshd

Если необходимо входить только по 2fa, закомментируйте строку:

#@include common-auth

В конце добавьте строку:

В которой NAS_Identifier: скопируйте из соответствующего параметра, настроек Linux ресурса если используете облачный radius.multifactor.ru, либо из конфигурации адаптера если используете локальный RADIUS адаптер.

auth required pam_radius_auth.so skip_passwd client_id=NAS_Identifier conf=/etc/pam_radius_auth.conf

Сохраните и закройте файл.

Настройка службы SSHD

Отредактируйте файл /etc/ssh/sshd_config.

sudo nano /etc/ssh/sshd_config

- Включите PAM интерфейс:

UsePAM yes #Включает поддержку keyboard-interactive аутентификации в SSH KbdInteractiveAuthentication yes

2. Добавьте способы аутентификации.

AuthenticationMethods keyboard-interactive:pam PasswordAuthentication yes

3. Сохраните файл и перезапустите ssh демона

sudo systemctl restart sshd

Включение 2FA для локального входа в Astra Linux

sudo nano /etc/pam.d/fly-dm

добавляем в конце файла конфигурации:

auth required pam_radius_auth.so skip_passwd client_id=NAS_Identifier conf=/etc/pam_radius_auth.conf

Включение 2FA для RDP подключения

Важно

Данный модуль не поддерживает отображение окна для ввода OTP, поэтому использование методов аутентификации с вводом ОТП технически невозможно. В данном сценарии возможно использование только PUSH.

1.Устанавливаем xRDP:

sudo apt -y install xrdp sudo systemctl status xrdp sudo systemctl restart xrdp

2.Открываем порт:

sudo ufw allow 3389

3.Откройте для редактирования файл /etc/pam.d/xrdp-sesman:

sudo nano /etc/pam.d/xrdp-sesman

4. Добавьте строку, где NAS_Identifier: скопируйте из соответствующего параметра, настроек Linux ресурса если используете облачный radius.multifactor.ru, либо из конфигурации адаптера если используете локальный RADIUS адаптер:

auth required pam_radius_auth.so skip_passwd client_id=NAS_Identifier conf=/etc/pam_radius_auth.conf

Выполните перезапуск:

sudo systemctl restart xrdp

Bypass 2FA

При необходимости настроить исключения для определенных пользователей на машине, чтобы они могли выполнять подключение, минуя модуль PAM (запрос 2fa).

Вы можете настроить, используя рекомендации по ссылке

Если что-то не работает

Последовательно проверьте, что вы ничего не упустили:

- На сервере с Linux есть пользователь с заданным логином

- С сервера открыт доступ по UDP порту 1812 на адрес radius.multifactor.ru

- Параметры Client ID и Shared Secret указаны корректно

- Пользователь настроил способ аутентификации

- Проверьте журнал «Запросы доступа» в личном кабинете MULTIFACTOR.

Если ничего не сработало, обращайтесь, поможем.