- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco UTM

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- Palo Alto GlobalProtect

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Passwork

- RD Gateway (RDGW)

- Redmine

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- WordPress

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации в VPN на основе межсетевого экрана UserGate

Общая информация

В статье описывается настройка межсетевого экрана UserGate для подключения к VPN c двухфакторной аутентификацией.

Применимо к версиям:

UserGate 5UserGate 6UserGate 7

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramЗвонок (нужно принять вызов и нажать #)

Схема работы

- Клиент VPN подключается к UserGate серверу, указывает логин и пароль;

- Usergate сервер переадресовывает запрос компоненту MULTIFACTOR Radius Adapter;

- Компонент проверяет логин и пароль пользователя в домене ActiveDirectory и отправляет на устройство пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в устройстве и подключается к VPN.

Настройка MULTIFACTOR

- Зайдите в систему управления MULTIFACTOR, далее в раздел Ресурсы и создайте новый ресурс типа "Сетевой экран" - "UserGate".

- Заполните "Название" и "Адрес" по вашему усмотрению.

- После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов.

- Установите и настройте MULTIFACTOR Radius Adapter.

Настройка VPN для удаленного доступа клиентов (Remote access VPN)

В рамках этой инструкции мы будем считать, что Radius Adapter запущен и ожидает запросов по адресу 192.168.1.240:1812.

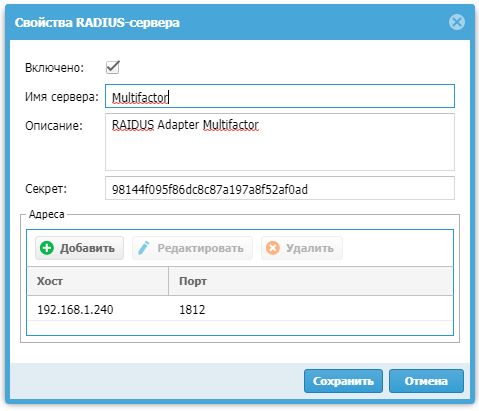

- Создайте сервер авторизации. В разделе Пользователи и устройства → Сервер авторизации добавьте новый RADIUS сервер. Укажите название сервера, секрет из настроек Radius Adapter, его IP адрес и порт.

- Для настройки VPN воспользуйтесь инструкцией на сайте поддержки UserGate.

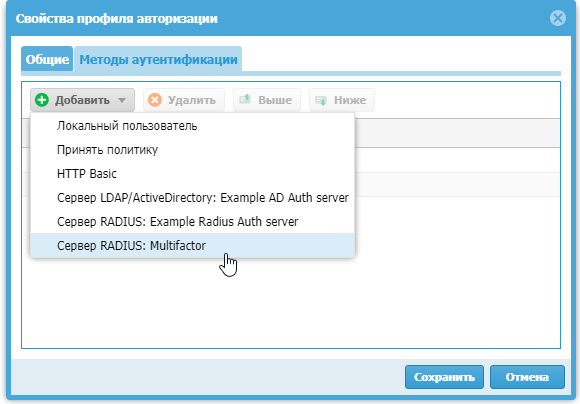

- На Шаге 5 при добавлении профиля авторизации в качестве метода аутентификации укажите ранее созданный сервер авторизации.

Настройка клиента

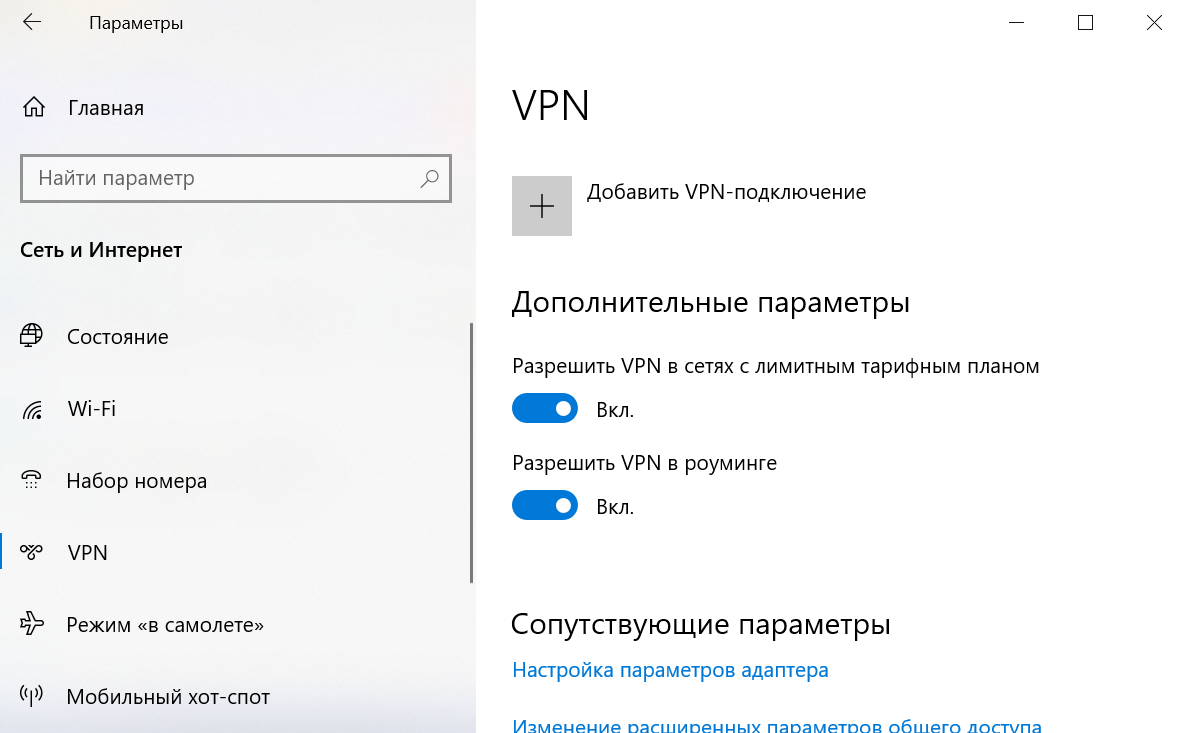

Откройте Параметры → Сеть и интернет → VPN.

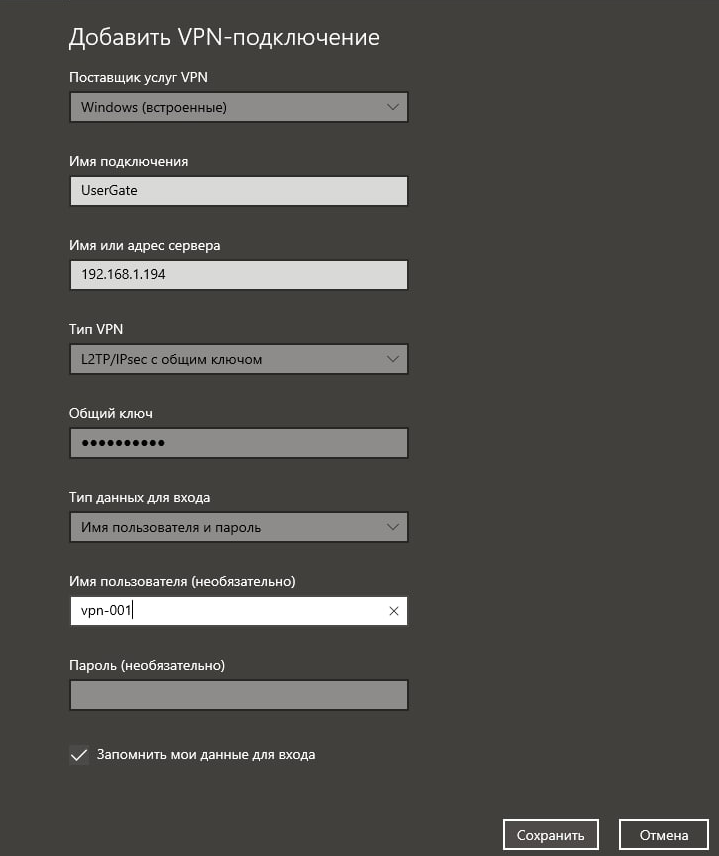

Добавьте новое VPN подключение:

- Поставщик услуг: Windows (встроенные);

- Имя подключения: произвольное;

- Имя или адрес сервера: адрес вашего сервера;

- Тип VPN: L2TP/IPsec с общим ключом

- Общий ключ: скопируйте из настроек вашего UserGate VPN

- Тип данных для входа: Имя пользователя и пароль

Далее перейдите в настройки параметров адаптера, и откройте свойства подключения.

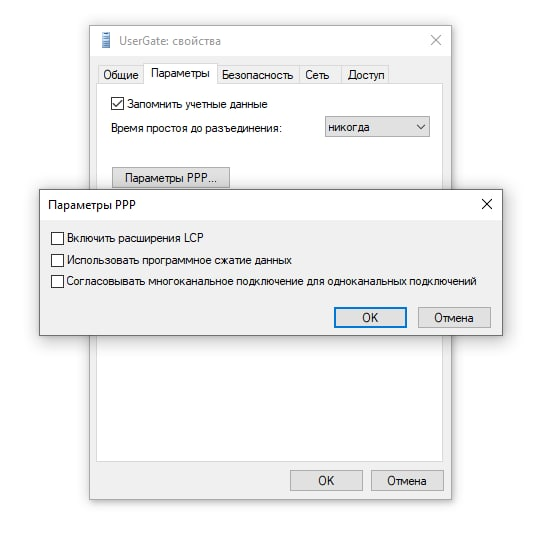

На вкладке Параметры нажмите "Параметры PPP..." и в открывшемся окошке уберите галочку напротив "Включить расширения LCP".

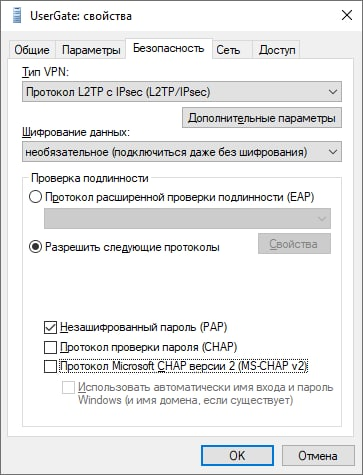

На вкладке Безопасность выберите "Разрешить следующие протоколы": Незашифрованный пароль (PAP).

Сохраните и закройте.

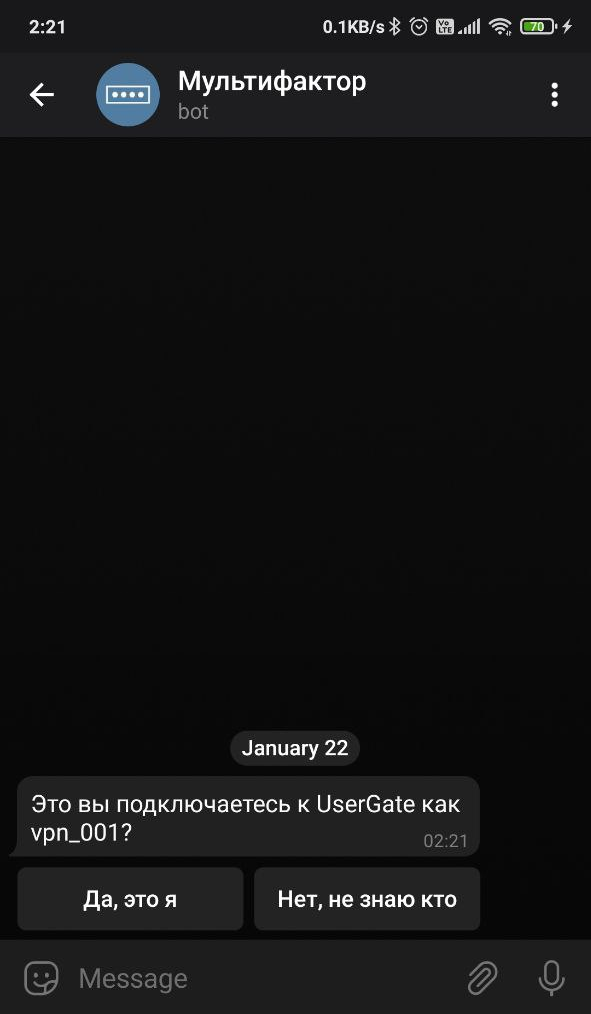

Запустите соединение, введите логин и пароль. От Мультифактора придет запрос на телефон с подтверждением

Смотрите также:

- Портал для самостоятельной регистрации 2FA

- Настройка Radius Adapter для Linux

- Настройка двухфакторной аутентификации на сервере CentOS