- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco UTM

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- Palo Alto GlobalProtect

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Passwork

- RD Gateway (RDGW)

- Redmine

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- WordPress

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации Windows VPN с Routing and Remote Access Service (RRAS)

Общая информация

В статье описывается настройка службы Microsoft Routing and Remote Access Service (RRAS) для подключения к VPN c двухфакторной аутентификацией.

Применимо к версиям:

Windows Server 2012 R2Windows Server 2016Windows Server 2019

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramЗвонок (нужно принять вызов и нажать #)

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR Radius Adapter.

Схема работы

- Клиент VPN подключается к RRAS серверу, указывает логин и пароль;

- RRAS сервер переадресовывает запрос компоненту MULTIFACTOR Radius Adapter;

- Компонент проверяет логин и пароль пользователя в домене ActiveDirectory и отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

Установка и настройка Routing and Remote Access Service (RRAS)

Установка службы

- Откройте Server Manager, в меню Manage выберите «Add Roles and Features Wizard».

- В разделе Server Roles отметьте «Remote Access» → «Direct Access and VPN (RAS)».

- Завершите установку.

Настройка службы

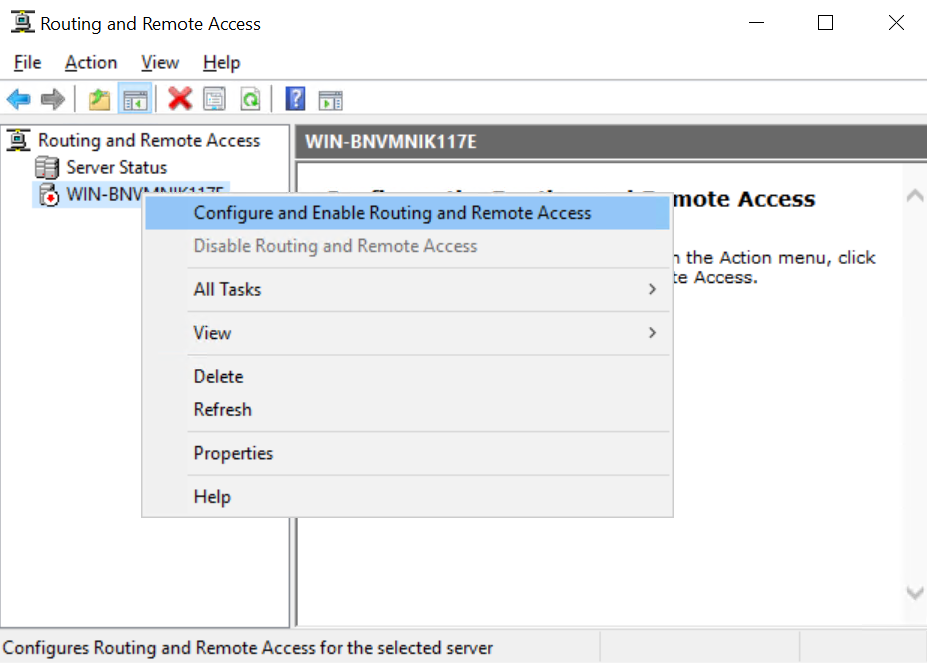

- В Server Manager, в меню Tools выберите «Routing and Remote Access».

- Правой кнопкой на имени сервера, далее «Configure and Enable Routing and Remote Access».

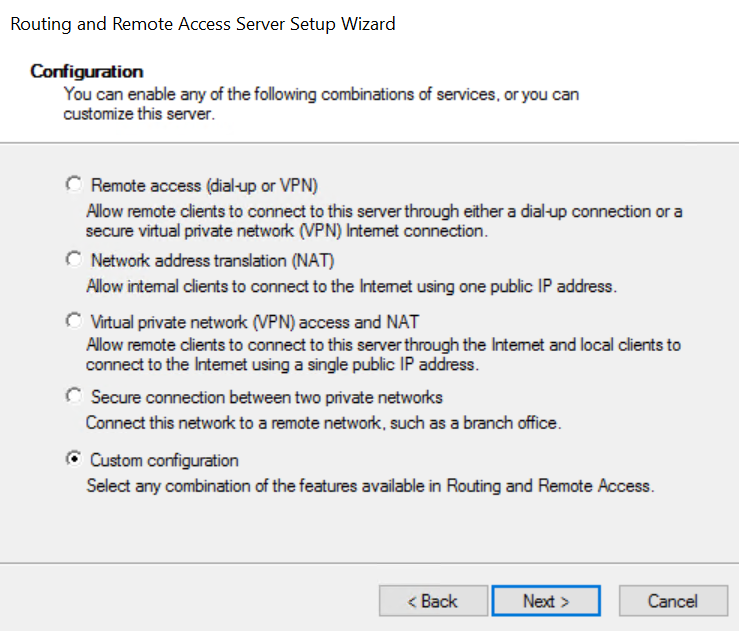

- Выберите пункт «Custom Configuration».

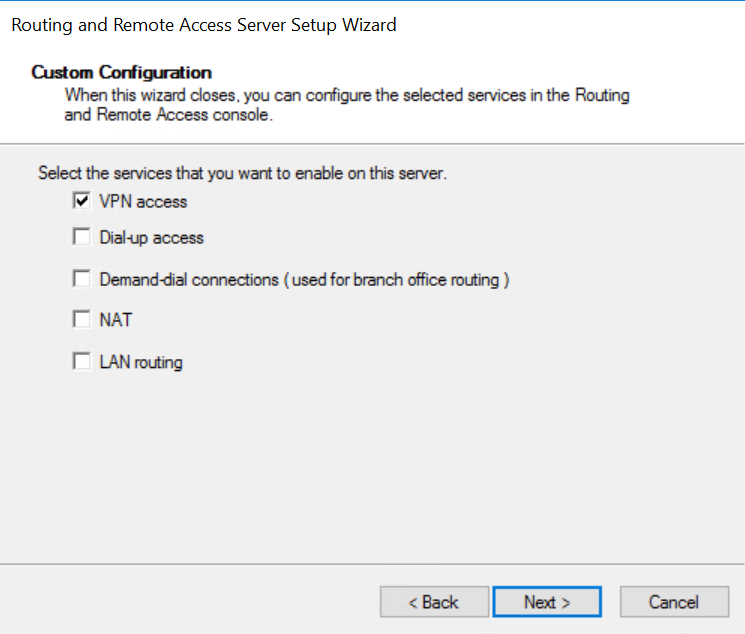

- Далее отметьте пункт «VPN».

- Завершите настройку.

Протокол подключения

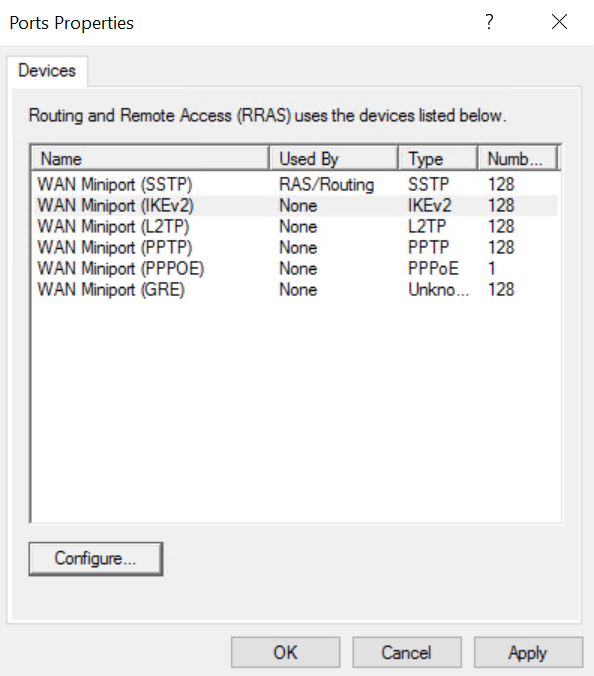

RRAS предлагает несколько протоколов для VPN соединений: PPTP, L2TP/IPSec и SSTP:

- PPTP является устаревшим и небезопасным;

- L2TP/IPSec и IKEv2 безопасны, но используют нестандартные порты и ваши пользователи могут испытывать проблемы при подключении из домашних и публичных сетей;

- SSTP — безопасный протокол, который использует TCP порт 443 (TLS) и является наиболее удачным вариантом.

Для того, чтоб убрать ненужные протоколы, нажмите правой кнопкой на Ports и выберите Properties. Далее нажмите Configure для каждого типа порта кроме SSTP и снимите все флажки.

Настройка аутентификации

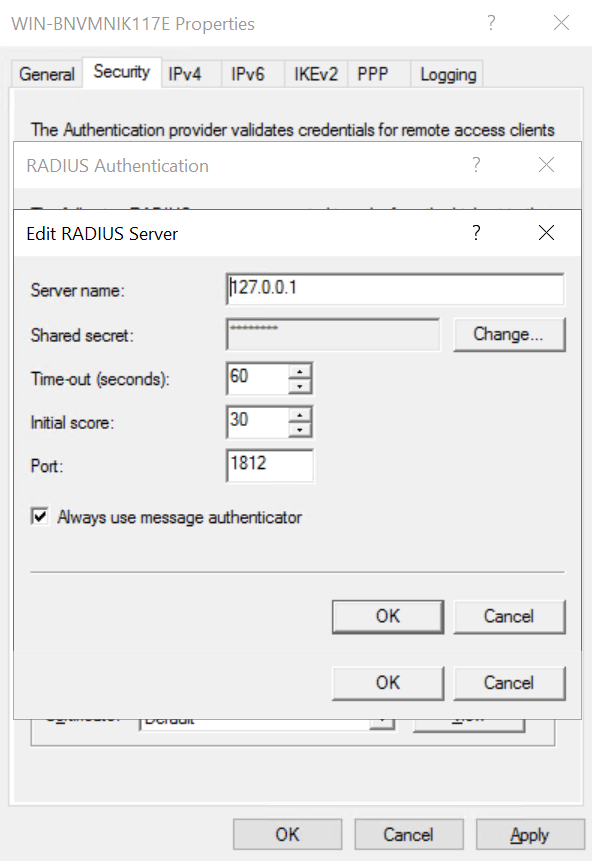

Нажмите правой кнопкой на имени сервера, выберите Properties. Далее на вкладке «Security» в качестве Authentication Provider укажите «RADIUS Authentication» и нажмите «Configure». В список RADIUS серверов добавьте новый сервер:

- Server name: IP адрес компонента MULTIFACTOR Radius Adapter

- Shared Secret: общий секрет с компонентом

- Timout: 60 секунд

- Port: 1812

- Поставьте флажок «Always use message authenticator»

Сохраните и закройте.

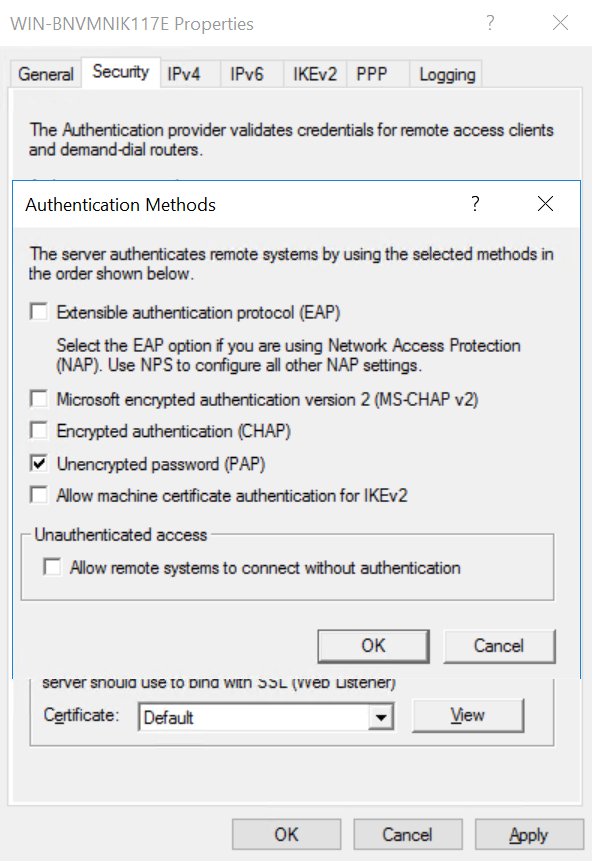

Далее нажмите на кнопку «Authentication methods» и оставьте один вариант — «Unencrypted password (PAP)».

Сохраните и закройте.

Примечание

По большому счёту все предложенные варианты аутентификации в той или иной степени уязвимы, поэтому только использование безопасного протокола подключения (SSTP) защищает от перехвата пароля.

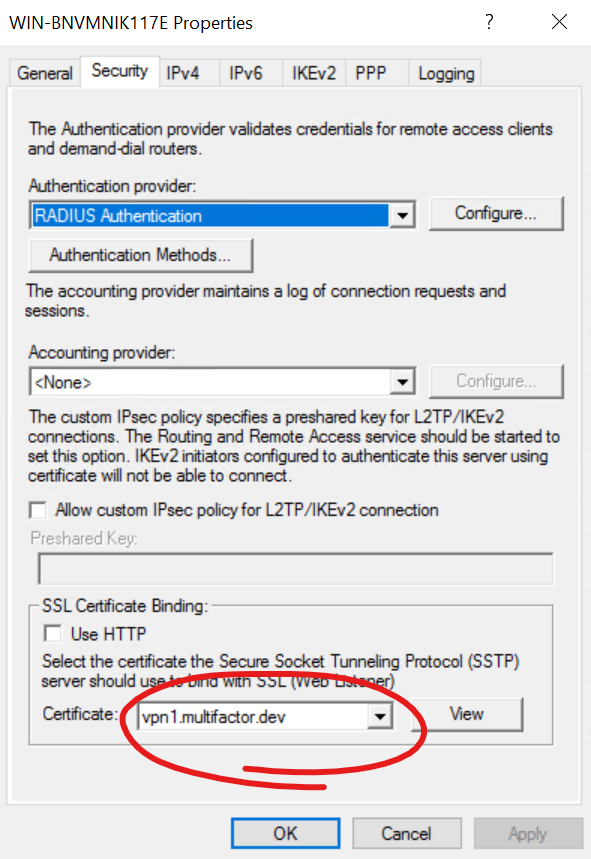

Выбор сертификата сервера

Для шифрования трафика между клиентом и севером, а также аутентификации сервера, необходим сертификат, выданный публичным удостоверяющем центром сертификации. Вы можете купить такой сертификат или получить бесплатно в Let's Encrypt. Как это сделать за 5 минут — читайте в нашей статье.

Выберите сертификат в разделе SSL Certificate Binding

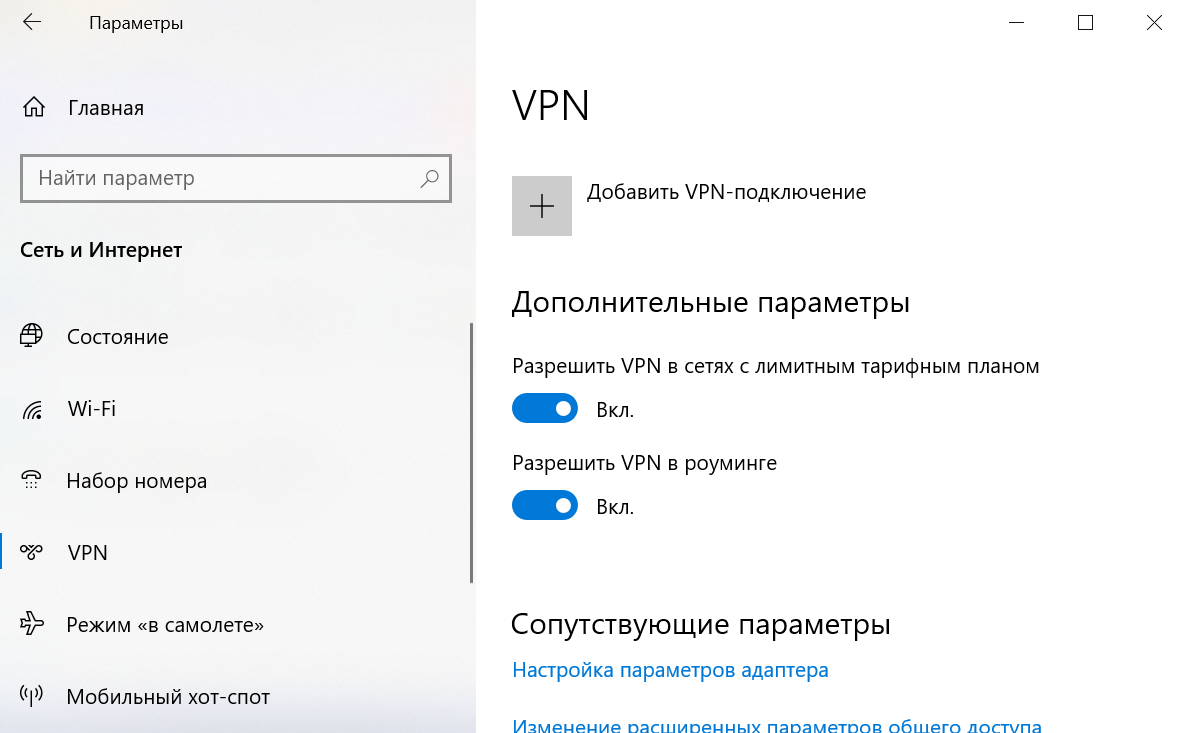

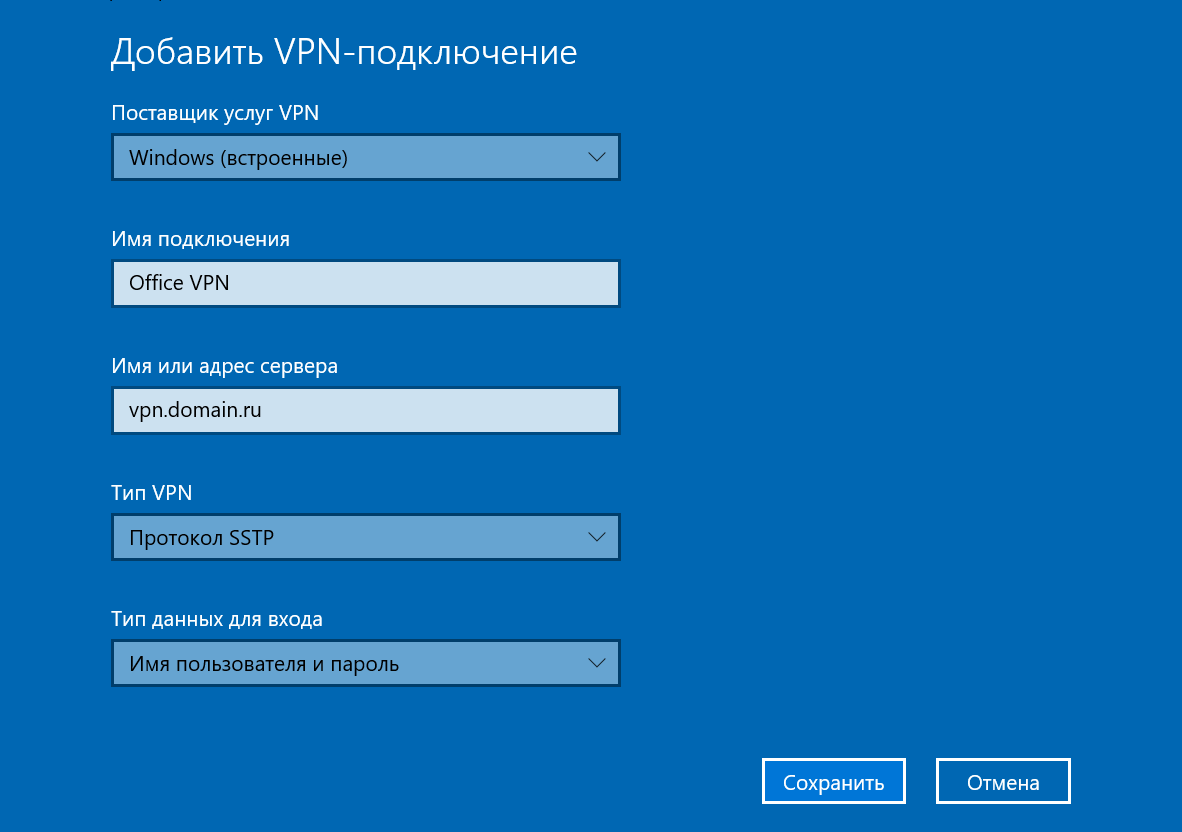

Настройка клиента

Откройте Параметры → Сеть и интернет → VPN.

Добавьте новое VPN подключение:

- Поставщик услуг: Windows (встроенные);

- Имя подключения: произвольное;

- Имя или адрес сервера: адрес вашего сервера;

- Тип VPN: Протокол SSTP

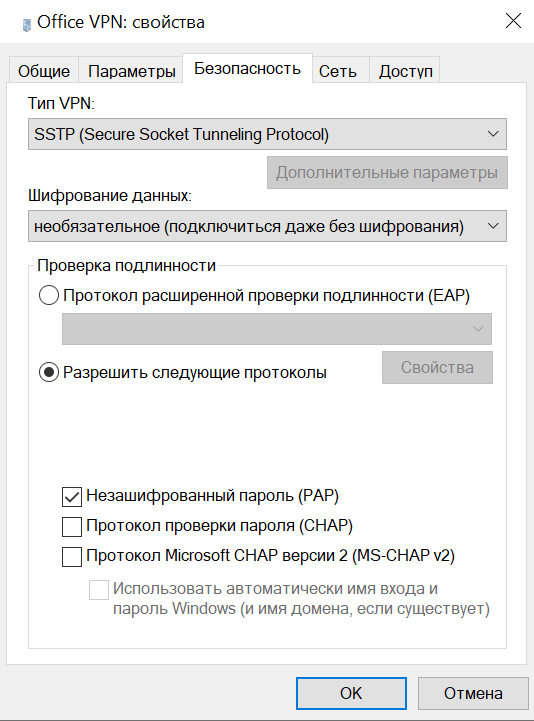

Далее перейдите в настройки параметров адаптера, и откройте свойства подключения. На вкладке Безопасность выберите «Разрешить следующие протоколы»: Незашифрованный пароль (PAP).

Сохраните и закройте.

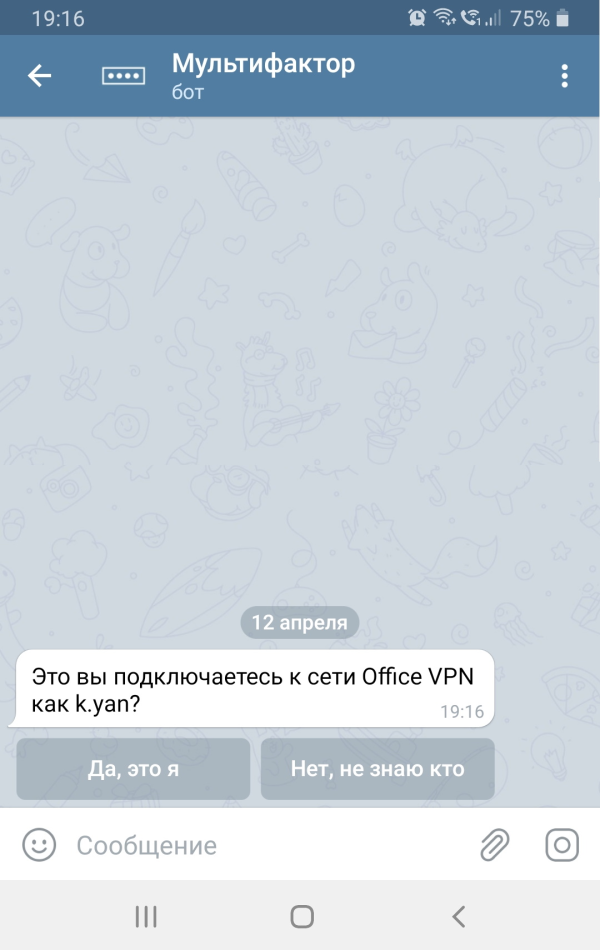

Запустите соединение, введите логин и пароль. От MULTIFACTOR придёт запрос на телефон с подтверждением

Смотрите также:

- Портал для самостоятельно регистрации 2fa

- Настройка двухфакторной аутентификации Remote Desktop

- Настройка двухфакторной аутентификации на сервере CentOS