- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco UTM

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- Palo Alto GlobalProtect

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Passwork

- RD Gateway (RDGW)

- Redmine

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- WordPress

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации Huawei SSL VPN

В статье описывается настройка Huawei Firewall для подключения к SSL VPN c двухфакторной аутентификацией.

Возможные способы аутентификации:

Мобильное приложение MultifactorСМСАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.КлючTelegram

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR Radius Adapter.

Видео-презентация

Mobile app

Схема работы

- Пользователь подключается к VPN, вводит логин и пароль в SecoClient;

- Huawei Firewall по протоколу RADIUS подключается к компоненту MULTIFACTOR Radius Adapter;

- Компонент проверяет логин и пароль пользователя в Active Directory, AD LDS или Network Policy Server и запрашивает второй фактор аутентификации;

- Пользователь подтверждает запрос доступа в телефоне.

Настройка Мультифактора

- Зайдите в систему управления MULTIFACTOR, далее в раздел "Ресурсы" и создайте новый ресурс Сетевой экран → Другой:

- Название: Huawei SSL VPN

- При подключении без настроенного второго фактора: Запретить доступ

Нажмите Сохранить

- После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов;

- Загрузите и установите MULTIFACTOR Radius Adapter.

Настройка Huawei (Web UI)

Зайдите в Web UI под аккаунтом администратора.

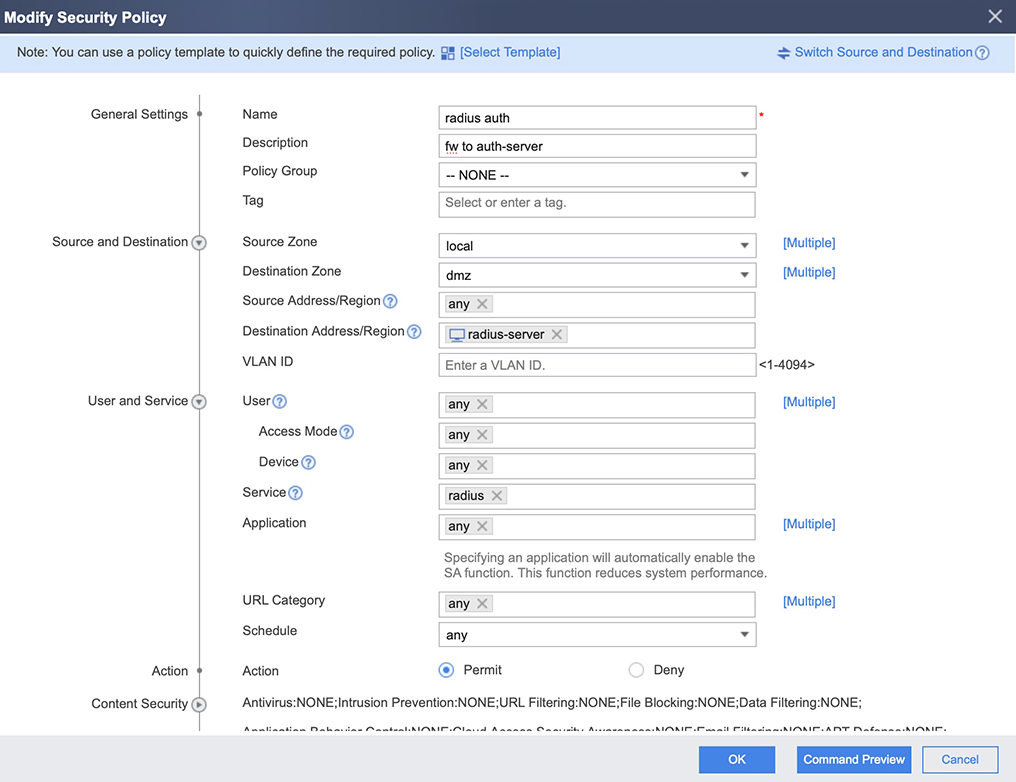

1. Настройка политики безопасности

В разделе Policy → Security Policy → Security Policy нажмите Add Security Policy и добавьте новую политику безопасности для трафика между FW и сервером аутентификации RADIUS:

- Name: fw to auth-server

- Source Zone: local

- Destination Zone: dmz (зона компонента MULTIFACTOR Radius Adapter)

- Destination Address/Region: адрес компонента MULTIFACTOR Radius Adapter

- Service: radius

- Action: Permit

Нажмите ОК

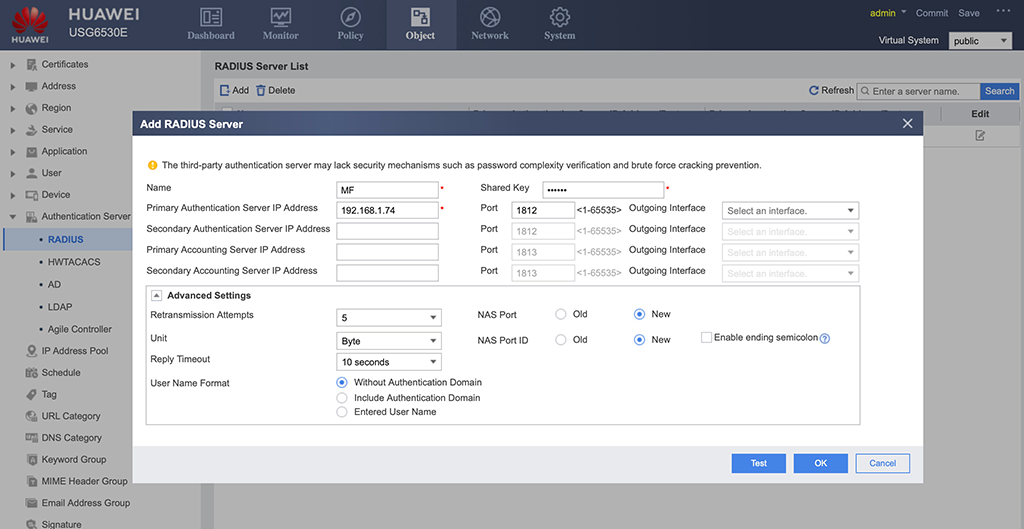

2. Настройка сервера аутентификации RADIUS

В разделе Object → Authentication Server → RADIUS нажмите Add и добавьте новый сервер аутентификации:

- Name: MF

- Primary Authentication Server IP Address: адрес компонента MULTIFACTOR Radius Adapter

- Authentication port: 1812 (порт компонента MULTIFACTOR Radius Adapter)

- Retransmission Attempts: 5

- Reply Timeout: 10 seconds

- User Name Format: Without Authentication Domain

Для проверки нажмите Test, введите

- Test Account: имя пользователя

- Password: пароль пользователя

- Authentication Type: PAP

В случае правильной настройки в адаптер поступит запрос доступа для пользователя, а в панели управления MULTIFACTOR появится новый пользователь.

Нажмите OK.

Дополнительно необходимо настроить параметр max-unresponsive-interval.

Настройка доступна через cli:

<USG6500E> system-view [USG6500E] radius-server max-unresponsive-interval 60

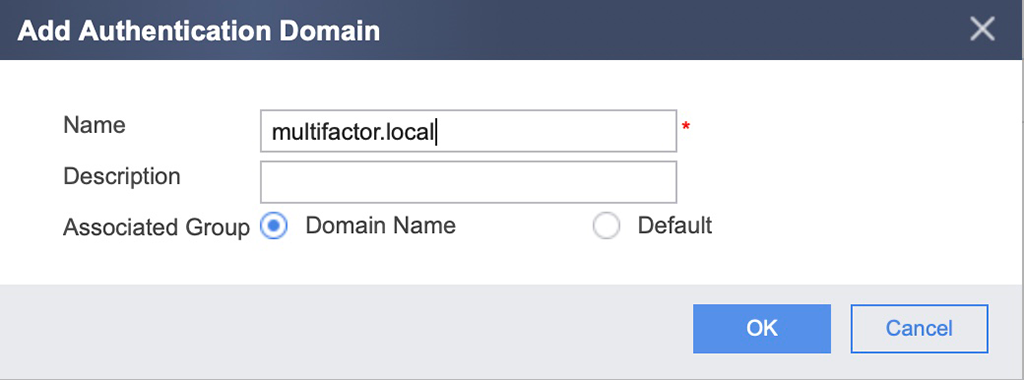

3. Настройка домена аутентификации

В разделе User → Authentication Domain нажмите Add и добавьте новый домен аутентификации:

- Name: domain.com (ваш домен active directory)

- Associated Group: Domain Name

Нажмите OK.

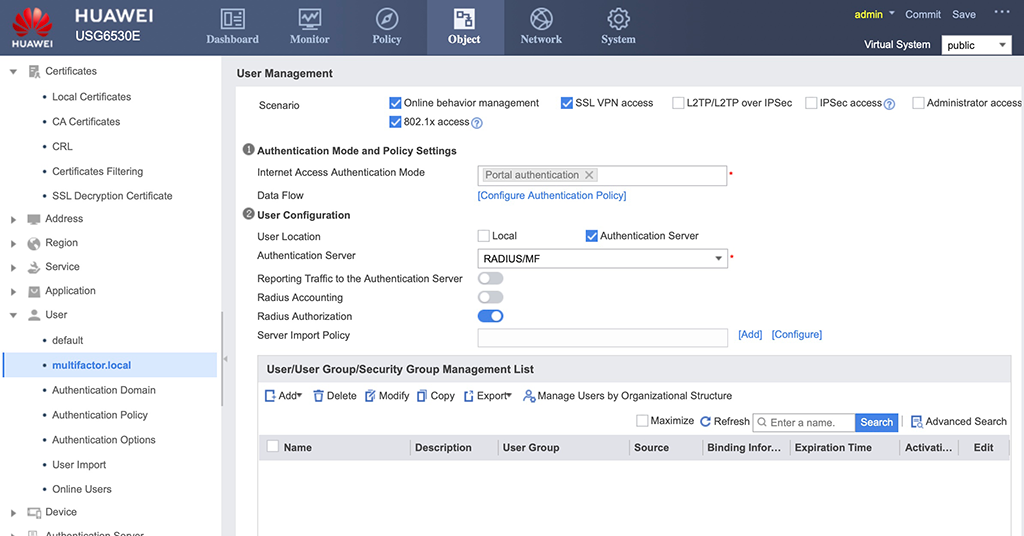

В разделе User появится созданный домен. Кликните по нему и зайдите в расширенные настройки.

- Scenario: включите флажок для SSL VPN access

- User Location: Authentication Server

- Authentication Server: RADIUS/MF

- Reporting Traffic to the Authentication Server: отключите

- Radius Accounting: отключите

- Radius Authorization: включите

Нажмите Apply.

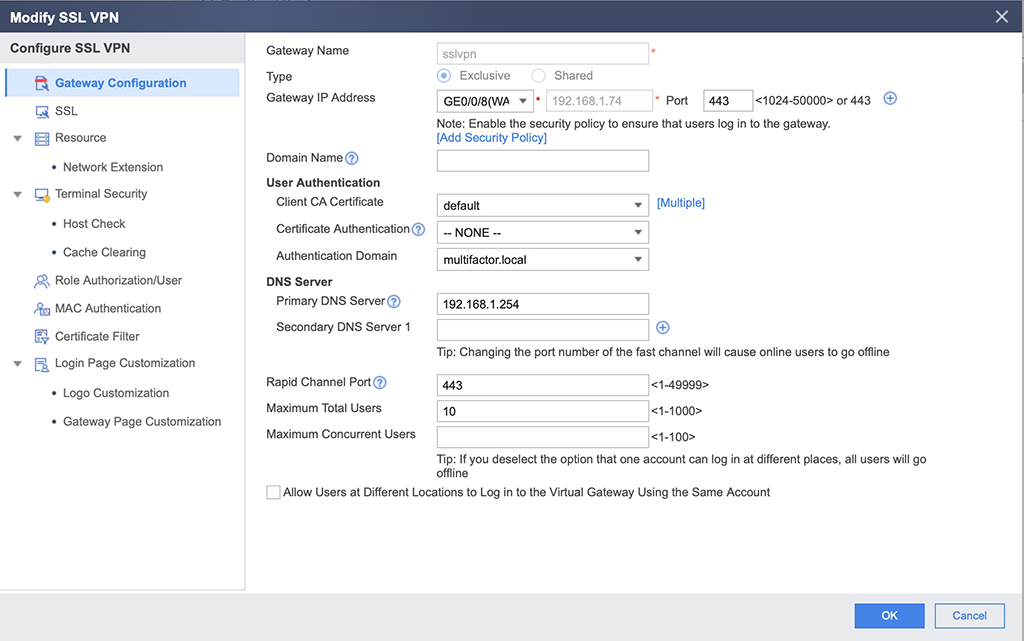

4. Настройка SSL VPN

В разделе Network → SSL VPN выберите ваш шлюз.

На вкладке "Gateway Configuration":

- Authentication Domain: выберите домен из шага 3

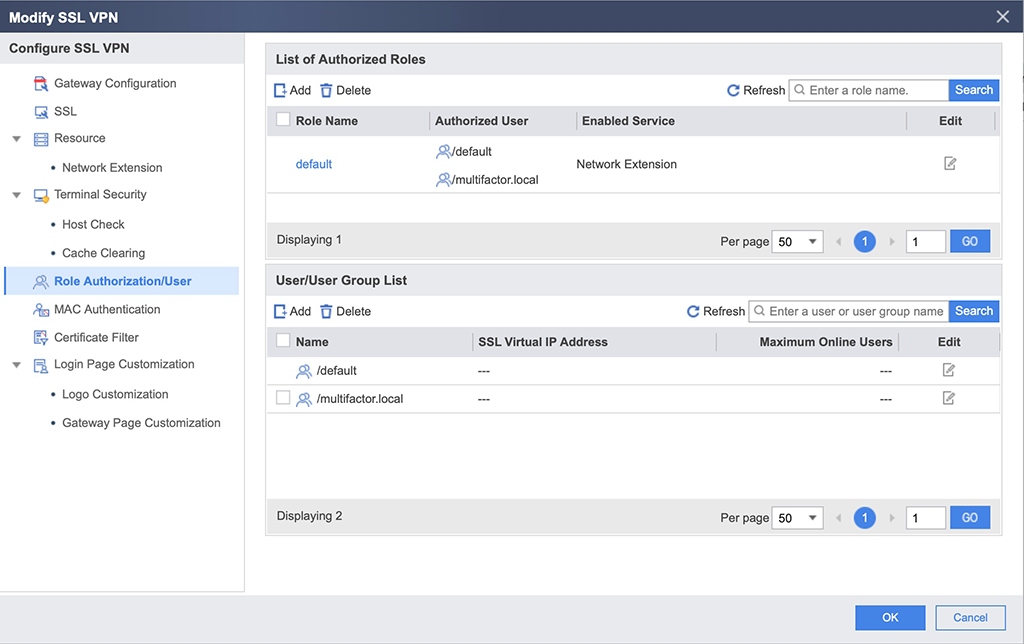

На вкладке "Role Authorization/User":

В разделах List of Authorized Roles и User/User Group List добавьте домен из шага 3.

Нажмите OK.

Дополнительные возможности

С MULTIFACTOR вы также сможете реализовать следующие сценарии:

- Двухфакторная аутентификация для Huawei SecoClient L2TP VPN

- Двухфакторная аутентификация для Huawei SecoClient IPSec VPN

- Двухфакторная аутентификация для Huawei Web Admin

- Двухфакторная аутентификация для Huawei Telnet Admin

- Двухфакторная аутентификация для Huawei SSH Admin

Смотрите также: