- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco UTM

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- Palo Alto GlobalProtect

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Passwork

- RD Gateway (RDGW)

- Redmine

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- WordPress

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации для Secure SHell (SSH)

В статье описывается настройка сервера для включения двухфакторной аутентификации с одноразовым кодом доступа (OTP) или PUSH уведомлением при подключении через ssh терминал.

Как правило, для подключения к терминалу используется приватный ключ, сохранённый на клиенте, без ввода пароля, потому что никто не любит вводить пароли. Такая конфигурация реализует только один фактор проверки подлинности и уязвима настолько, насколько надёжно хранится ключ на клиентском устройстве. Кроме того, ключи часто пересылаются по незащищённым каналам связи, лежат в сетевых или облачных папках, что совсем не добавляет защиты.

Использование второго фактора на 99% сокращает риск неправомерного доступа и совершенно не усложняет процесс подключения для пользователей.

Возможные способы аутентификации:

Мобильное приложение MultifactorСМСАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.КлючTelegram

Принцип работы

- SSHD использует модуль PAM_RADIUS для второго фактора проверки подлинности

- Модуль подключается через RADIUS протокол к сервису MULTIFACTOR

- MULTIFACTOR отправляет одноразовый пароль или PUSH уведомление пользователю для подтверждения доступа

- Пользователь вводит одноразовый пароль или подтверждает PUSH и подключается к терминалу

Перед началом работы

Важно

Не закрывайте текущую ssh сессию, пока не убедитесь, что всё работает.

Настройка MULTIFACTOR

Зайдите в систему управления MULTIFACTOR, далее в раздел «Ресурсы» и создайте новый Linux сервер. После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов.

Установка и настройка модуля PAM_RADIUS

sudo yum -y install epel-release

sudo yum -y install pam_radius

sudo apt update

sudo apt install libpam-radius-auth

sudo apt install debian-archive-keyring dirmngr

echo deb https://mirror.yandex.ru/debian/ stretch main contrib non-free | sudo tee -a /etc/apt/sources.list

sudo apt update

sudo apt install libpam-radius-auth

https://packages.altlinux.org/ru/p10/srpms/pam_radius/2770030421472390923

sudo apt update

sudo apt install libpam-radius-auth

Далее создайте файл конфигурации

sudo vi /etc/pam_radius_ssh.conf

Впишите в него настройки RADIUS сервера MULTIFACTOR, сохраните и закройте редактор (:x)

radius.multifactor.ru SHARED_SECRET 40

где:

- radius.multifactor.ru: адрес сервера

- SHARED_SECRET: скопируйте из соответствующего параметра настроек Linux ресурса MULTIFACTOR

- 40: таймаут ожидания запроса с запасом

В файле хранится секретный ключ, поэтому установите на него права доступа на чтение только пользователю root

sudo chmod 0600 /etc/pam_radius_ssh.conf

Настройка PAM модулей ssh

Откройте для редактирования файл /etc/pam.d/sshd

sudo vi /etc/pam.d/sshd

где

- NAS_Identifier: скопируйте из соответствующего параметра настроек Linux ресурса MULTIFACTOR.

Сохраните и закройте файл (:x). В итоге он должен выглядеть подобным образом:

#%PAM-1.0

auth required pam_sepermit.so

#auth substack password-auth

auth include postlogin

# Used with polkit to reauthorize users in remote sessions

-auth optional pam_reauthorize.so prepare

account required pam_nologin.so

account include password-auth

password include password-auth

# pam_selinux.so close should be the first session rule

session required pam_selinux.so close

session required pam_loginuid.so

# pam_selinux.so open should only be followed by sessions to be executed in the user context

session required pam_selinux.so open env_params

session required pam_namespace.so

session optional pam_keyinit.so force revoke

session include password-auth

session include postlogin

# Used with polkit to reauthorize users in remote sessions

-session optional pam_reauthorize.so prepare

auth required pam_radius_auth.so skip_passwd client_id=rs_760d86a9b5b7f7607d11735e67757 conf=/etc/pam_radius_ssh.conf

# PAM configuration for the Secure Shell service

# Standard Un*x authentication.

#@include common-auth

auth sufficient pam_radius_auth.so

# Disallow non-root logins when /etc/nologin exists.

account required pam_nologin.so

# Uncomment and edit /etc/security/access.conf if you need to set complex

# access limits that are hard to express in sshd_config.

# account required pam_access.so

# Standard Un*x authorization.

@include common-account

# SELinux needs to be the first session rule. This ensures that any

# lingering context has been cleared. Without this it is possible that a

# module could execute code in the wrong domain.

session [success=ok ignore=ignore module_unknown=ignore default=bad] pam_selinux.so close

# Set the loginuid process attribute.

session required pam_loginuid.so

# Create a new session keyring.

session optional pam_keyinit.so force revoke

# Standard Un*x session setup and teardown.

@include common-session

# Print the message of the day upon successful login.

# This includes a dynamically generated part from /run/motd.dynamic

# and a static (admin-editable) part from /etc/motd.

session optional pam_motd.so motd=/run/motd.dynamic

session optional pam_motd.so noupdate

# Print the status of the user's mailbox upon successful login.

session optional pam_mail.so standard noenv # [1]

# Set up user limits from /etc/security/limits.conf.

session required pam_limits.so

# Read environment variables from /etc/environment and

# /etc/security/pam_env.conf.

session required pam_env.so # [1]

# In Debian 4.0 (etch), locale-related environment variables were moved to

# /etc/default/locale, so read that as well.

session required pam_env.so user_readenv=1 envfile=/etc/default/locale

# SELinux needs to intervene at login time to ensure that the process starts

# in the proper default security context. Only sessions which are intended

# to run in the user's context should be run after this.

session [success=ok ignore=ignore module_unknown=ignore default=bad] pam_selinux.so open

# Standard Un*x password updating.

#@include common-password

auth required pam_radius_auth.so skip_passwd client_id=NAS_Identifier conf=/etc/pam_radius_ssh.conf

Настройка службы SSHD

Отредактируйте файл /etc/ssh/sshd_config

sudo vi /etc/ssh/sshd_config sudo vi /etc/openssh/sshd_config (Для ALT Linux)

- Включите PAM интерфейс

ChallengeResponseAuthentication yes KbdInteractiveAuthentication yes (Для Ubuntu 22)

- Добавьте способы аутентификации

AuthenticationMethods publickey,keyboard-interactive:pam AuthenticationMethods publickey,keyboard-interactive (Для Ubuntu 22) PubkeyAuthentication yes

Сохраните файл (:x) и перезапустите ssh демона

sudo systemctl restart sshd

Проверка

К сведению

Не закрывая текущую сессию, подключите новую.

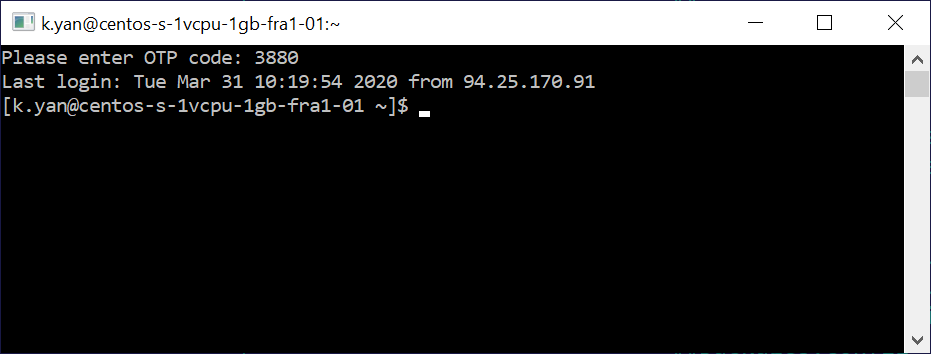

Если выбран способ подтверждения с одноразовым паролем, он будет запрошен от пользователя в терминале:

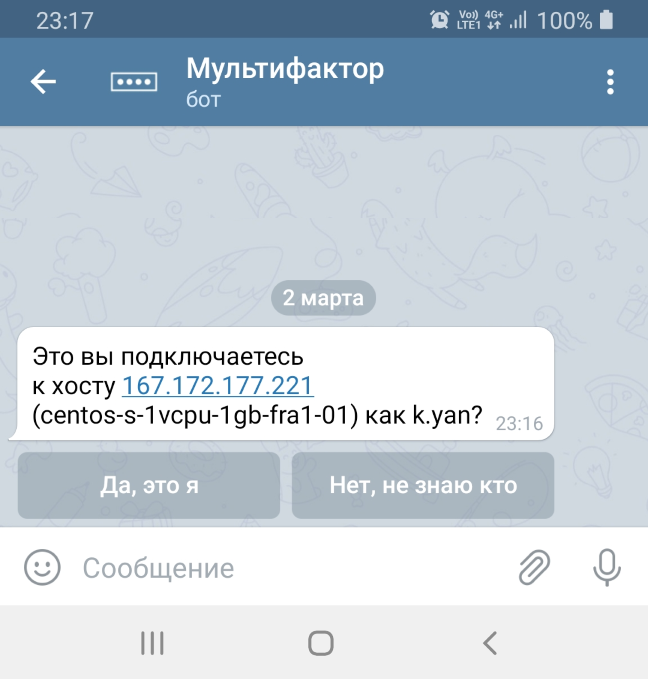

Если выбран Telegram, то бот пришлет сообщение с запросом подтверждения доступа:

Одна кнопка разрешает доступ, вторая блокирует.

Если что-то не работает

Последовательно проверьте, что вы ничего не упустили:

- На сервере с Linux есть пользователь с заданным логином

- С сервера открыт доступ по UDP порту 1812 на адрес radius.multifactor.ru

- Параметры Client ID и Shared Secret указаны корректно

- Пользователь настроил способ аутентификации

- Проверьте журнал «Запросы доступа» в личном кабинете MULTIFACTOR.

Если ничего не сработало, обращайтесь, поможем.

Смотрите также: