- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Подключение двухфакторной аутентификации к Ideco по протоколу RADIUS

Общая информация

В статье описывается настройка запросов второго фактора на Ideco по протоколу RADIUS.

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramЯндекс.КлючБиометрия и U2F

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR Radius Adapter.

Схема работы

- Пользователь подключается к VPN, вводит логин и пароль в Ideco;

- Ideco по протоколу RADIUS подключается к компоненту MULTIFACTOR Radius Adapter;

- Компонент проверяет логин и пароль пользователя в Active Directory и запрашивает второй фактор аутентификации;

- Пользователь подтверждает запрос доступа в телефоне или вводит одноразовый код в Ideco.

Настройка MULTIFACTOR

- Зайдите в систему управления MULTIFACTOR, далее в раздел

Ресурсыи создайте новый ресурсСетевой экран→Другой: - Сохраните настройки

- Скопируйте

NAS IdentifierиShared Secret, они понадобятся при дальнейшей настройке. - Разверните компонент MULTIFACTOR Radius Adapter, взяв за основу шаблон, создайте и настройте файл конфигурации следующим образом:

<configuration>

<!-- Объявление секции RadiusReply -->

<configSections>

<section name="RadiusReply" type="MultiFactor.Radius.Adapter.RadiusReplyAttributesSection, MultiFactor.Radius.Adapter"/>

</configSections>

<!-- Параметры работы компонента -->

<appSettings>

<add key="radius-client-ip" value="10.10.10.10"/>

<!-- Shared secret радиуса -->

<add key="radius-shared-secret" value="SHARED_SECRET"/>

<!-- Где проверять первый фактор -->

<add key="first-factor-authentication-source" value="None"/>

<!-- Наименование домена -->

<add key="active-directory-domain" value="domain.local"/>

<add key="multifactor-nas-identifier" value="NAS Identifier из личного кабинета Мультифактора"/>

<add key="multifactor-shared-secret" value="Shared Secret из личного кабинета Мультифактора"/>

</appSettings>

<!-- Настройка передачи дополнительных RADIUS атрибутов -->

<RadiusReply>

<Attributes>

<add name="Ideco-Administrator-Role" value="predefined_admin_write" when="UserGroup=VPN Users"/>

<add name="Ideco-Administrator-Name" value="predefined_admin_write" when="UserGroup=VPN Users"/>

</Attributes>

</RadiusReply>

</configuration>

где в секции Attributes:

name="Ideco-Administrator-Role"— указывает на предопределенную роль администратора с правами записи.value="predefined_admin_write"— задаёт идентификатор атрибута, роль администраторwhen="UserGroup=VPN Users— задаёт условие:» если пользователь входит в LDAP-группу VPN Users«.

5. Добавьте необходимые атрибуты Ideco в словарь Radius, расположенный в файле /radius/content/radius.dictionary.

# VendoID 39410 (ideco) VendorSpecificAttribute 39410 30 Ideco-Administrator-Role string VendorSpecificAttribute 39410 31 Ideco-Administrator-Name string

Настройка Ideco

Второй фактор для входа в панель администратора Ideco

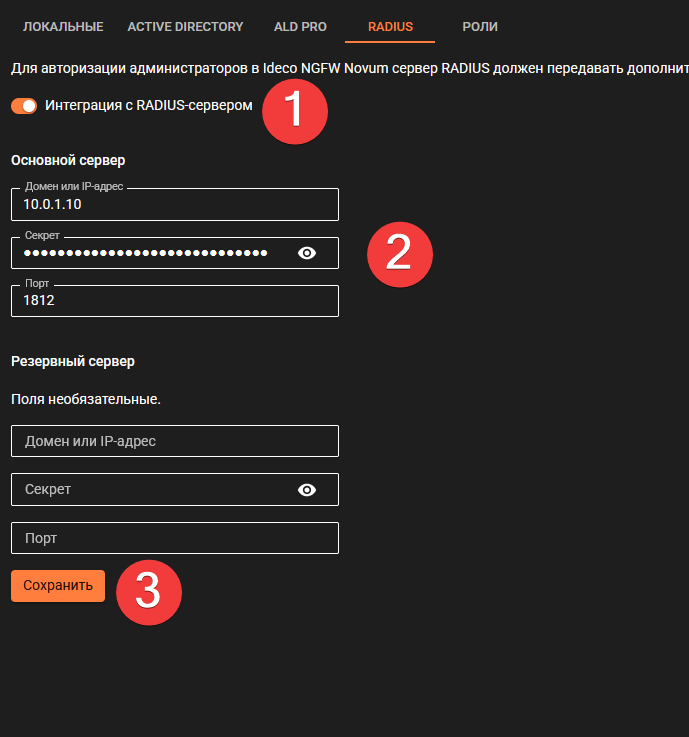

1. Перейдите в Управление сервером → Администраторы → RADIUS и включите опцию Интеграция с RADIUS-сервером.

2. Укажите доменное имя или IP-адрес, а также shared secret RADIUS адаптера, далее порт укажите.

3. Нажмите сохранить.

Может быть полезно

При наличии в сети двух RADIUS-серверов настройте один как резервный с указанием порта подключения.

При отсутствии ответа от основного RADIUS-сервера запрос об аутентификации будет перенаправлен на резервный RADIUS-сервер.

Второй фактор для Ideco Client

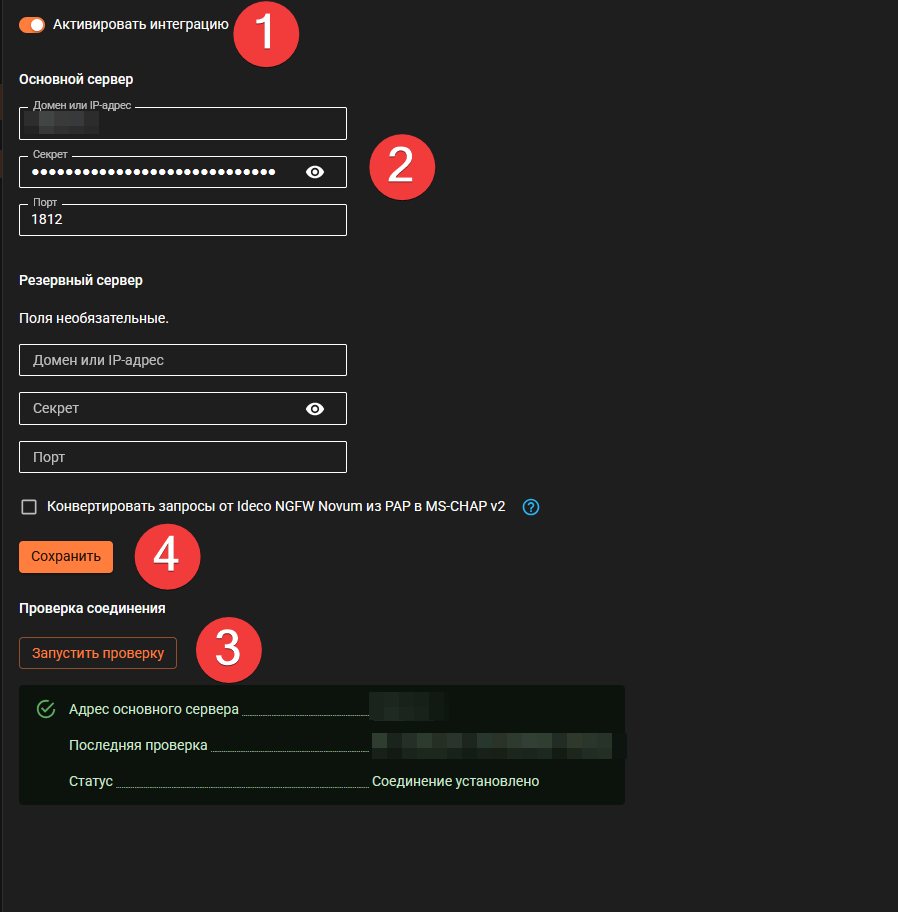

1. Перейдите в раздел Пользователи → Внешние каталоги→RADIUS и включите опцию RADIUS.

2. Укажите доменное имя или IP-адрес, а также shared secret RADIUS адаптера, далее порт укажите.

3. Проверьте соединение с RADIUS адаптером.

4. Нажмите сохранить.

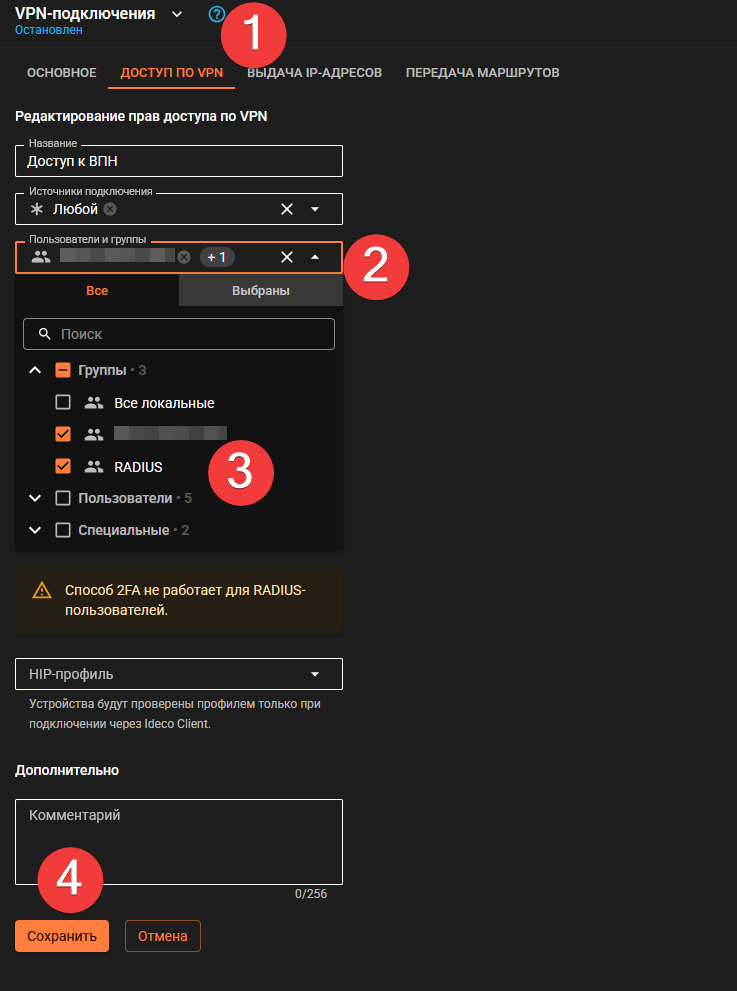

5. Перейдите в раздел VPN подключения → Доступ по VPN. Нажмите Редактировать на своей конфигурации VPN.

6. Откройте раздел Пользователи и группы

7. Необходимо добавить группу RADIUS.

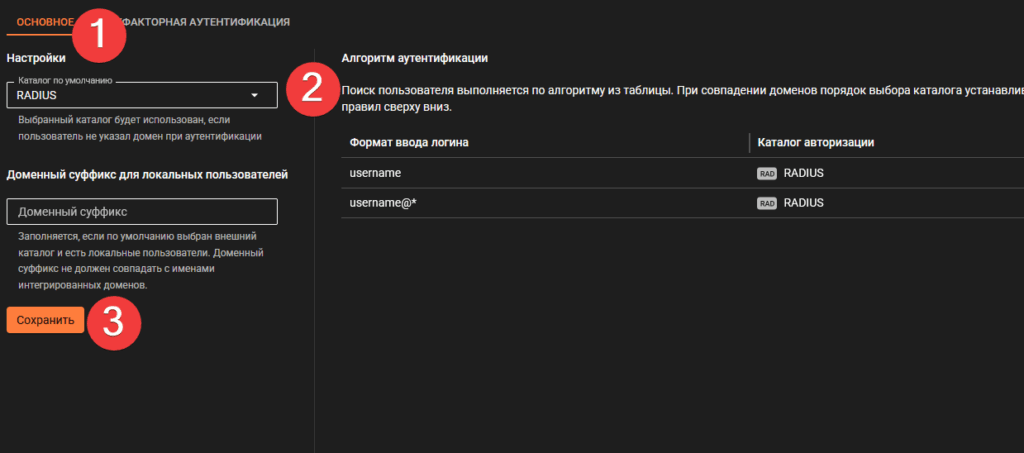

9. Перейдите в раздел Аутентификация → Основное.

10. В настройках выберите каталог по умолчанию RADIUS.

Cмотрите также:

Интеграция Ideco через API MULTIFACTOR