- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- 1С:Предприятие с системой единого входа на базе OIDC

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

- Пользовательское соглашение об использовании программного обеспечения «МУЛЬТИФАКТОР»

- Политика в отношении обработки персональных данных при использовании сайта https://multifactor.ru/

- Пользовательское соглашение об использовании мобильного приложения «MULTIFACTOR»

- Политика в отношении обработки персональных данных

- Согласие на обработку персональных данных пользователей сайта https://multifactor.ru/

- Лицензионное соглашение

- Политика оплаты

Настройка двухфакторной аутентификации Keycloak

Общая информация

В статье описывается настройка Keycloak для доступа к корпоративным приложениям.

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramСМСБиометрияАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.Ключ

Схема работы

- Пользователь открывает корпоративное приложение;

- Keycloak запрашивает логин первый фактор аутентификации: логин и пароль, проверяет корректность указанных данных и, если данные верны, переходит ко второму этапу аутентификации;

- На втором этапе открывается окно проверки второго фактора MULTIFACTOR, в котором пользователю предлагается подтвердить доступ;

- Пользователь подтверждает второй фактор доступа и переходит к работе с приложением.

Для настройки второго фактора аутентификации вам потребуется установить и настроить на сервере Keycloak компонент multifactor-keycloak-plugin. Компонент разработан и поддерживается компанией MULTIFACTOR, распространяется бесплатно вместе с исходным кодом. Актуальная версия находится на GitHub: код и сборка.

Лицензия

Обратите внимание на лицензию. Она не дает вам право вносить изменения в исходный код Компонента и создавать производные продукты на его основе. Исходный код предоставляется в ознакомительных целях.

Требования для установки

Компоненту необходим доступ к хосту api.multifactor.ru по TCP порту 443 (TLS) напрямую или через HTTP прокси;

Настройка MULTIFACTOR

- В системе управления MULTIFACTOR добавьте новый ресурс «Веб-сайт», после чего Вам будут доступны ключи API Key и API Secret. Используйте формат токена доступа JwtHS256.

Установка Keycloak plugin

Загрузите файл сборки на сервер Keycloak и поместите в каталог /providers

$ cp <keycloack dir>/target/keycloak-multifactor-spi-jar-with-dependencies.jar <keycloack dir>/providers

В терминале откройте каталог keycloak-23.0.1

В Linux введите следующую команду:

# bin/kc.sh start-dev

В Windows введите следующую команду:

# bin\kc.bat start-dev

В дальнейшем для запуска в производственном режиме выполните следующую команду:

# bin/kc.[sh|bat] start

Настройка Keycloak

- Внесите изменения keycloak.version в pom.xml в соответствии с вашей конкретной версией Keycloak (в настоящее время используется версия 23.0.1), затем соберите компонент:

$ mvn clean install

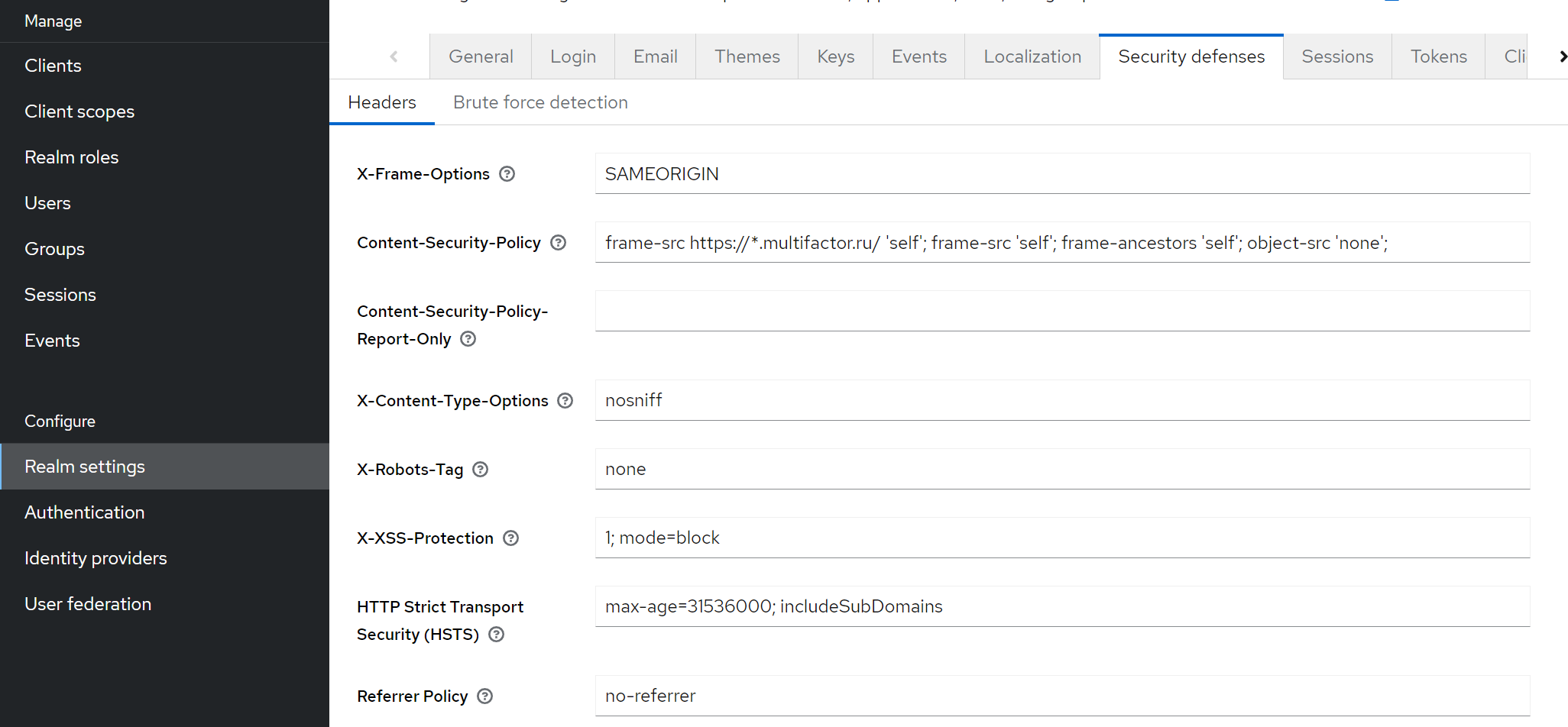

- В разделе Realm Settings → Security Defenses → Content-Security-Policy добавьте MULTIFACTOR в качестве надежного источника:

frame-src https://*.multifactor.ru/ 'self';

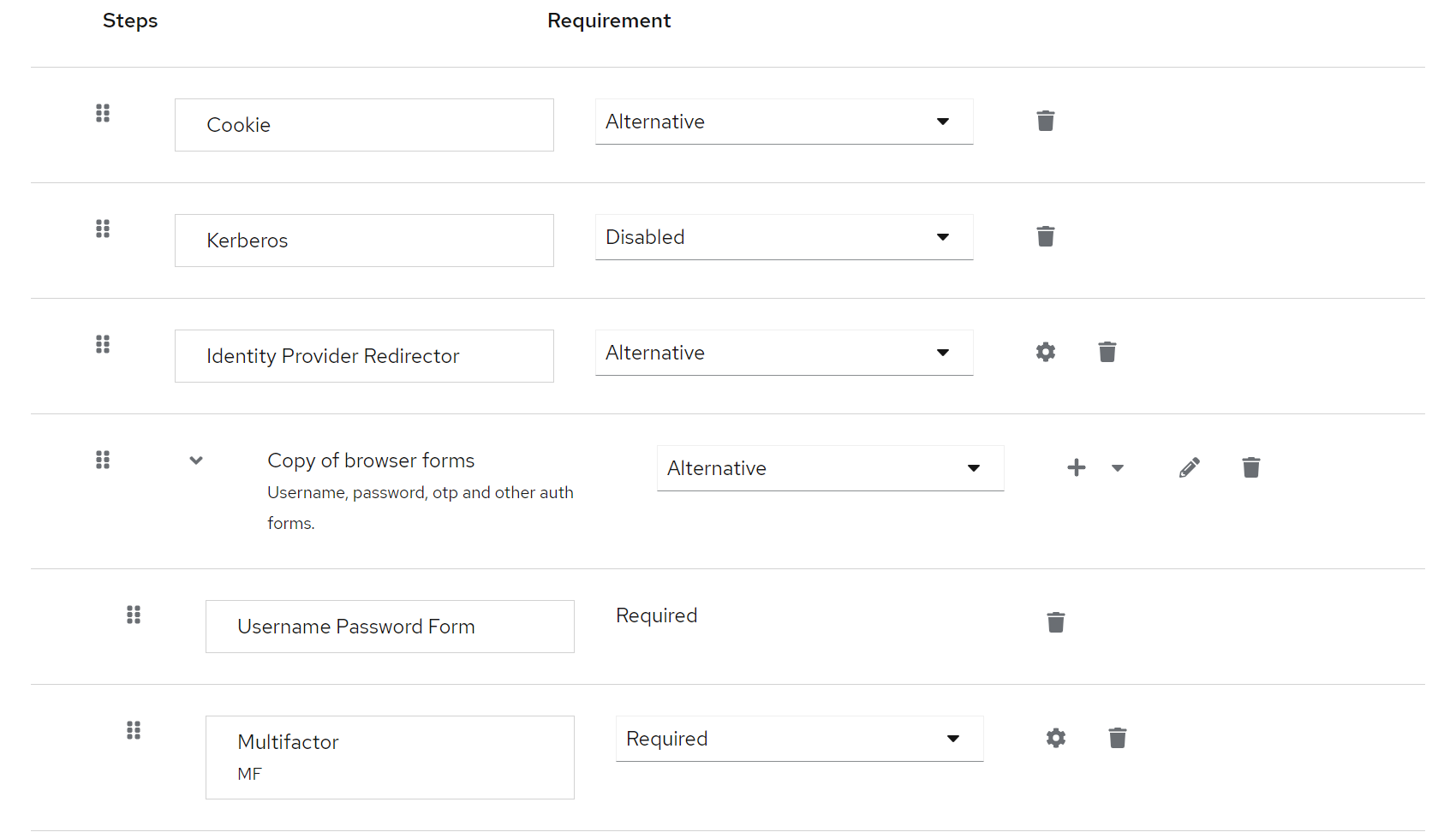

- В разделе Authentication → Flow выберите Browser и выполните Action → Duplicate;

- В разделе Authentication → Flow выберите Copy of browser → Add step → Copy of browser forms и добавьте MULTIFACTOR из списка.

⚠️ Обратите внимание: «MULTIFACTOR» должен быть после Username Password Form;

В столбце Requirement для MULTIFACTOR укажите REQUIRED.

- Перейдите в Настройки для «MULTIFACTOR» и введите следующие значения:

- API key: значение из ранее созданного ресурса;

- API secret: значение из ранее созданного ресурса;

- API URL: https://api.multifactor.ru

- В настройках вашего клиента Keycloak в разделе Advanced → Authentication Flow Overrides привяжите Copy of browser для Browser Flow. Также вы можете привязать новый Flow глобально: в разделе Authentication → Flow перейдите в Copy of browser и нажмите Action → Bind flow.

Смотрите также

- https://www.keycloak.org/getting-started/getting-started-zip

- https://www.keycloak.org/server/configuration