- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- 1С:Предприятие с системой единого входа на базе OIDC

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

- Пользовательское соглашение об использовании программного обеспечения «МУЛЬТИФАКТОР»

- Политика в отношении обработки персональных данных при использовании сайта https://multifactor.ru/

- Пользовательское соглашение об использовании мобильного приложения «MULTIFACTOR»

- Политика в отношении обработки персональных данных

- Согласие на обработку персональных данных пользователей сайта https://multifactor.ru/

- Лицензионное соглашение

- Политика оплаты

Настройка двухфакторной аутентификации MikroTik L2TP VPN

Общая информация

В статье описывается настройка MikroTik RADIUS Client для подключения к L2TP VPN c двухфакторной аутентификацией.

Возможные способы аутентификации:

Мобильное приложение MultifactorЗвонокTelegram

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR Radius Adapter.

Схема работы

- Пользователь подключается к VPN, вводит логин и пароль в MikroTik;

- MikroTik по протоколу RADIUS подключается к компоненту MULTIFACTOR Radius Adapter;

- Компонент проверяет логин и пароль пользователя в Active Directory или Network Policy Server и запрашивает второй фактор аутентификации;

- Пользователь подтверждает запрос доступа в телефоне и входит в MikroTik.

Настройка MULTIFACTOR

- Зайдите в систему управления MULTIFACTOR, далее в раздел Ресурсы и создайте новый ресурс типа «Сетевой экран» — «Mikrotik».

- Заполните «Название» и «Адрес» по вашему усмотрению. Параметры «Действие при подключении второго фактора» и «Язык» отвечают за возможность настроить второй фактор непосредственно в клиенте Mikrotik при подключении пользователя без настроенного второго фактора доступа.

- После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов.

- Установите и настройте MULTIFACTOR Radius Adapter.

Настройка MikroTik

Откройте утилиту Winbox (GUI для администрирования RouterOS).

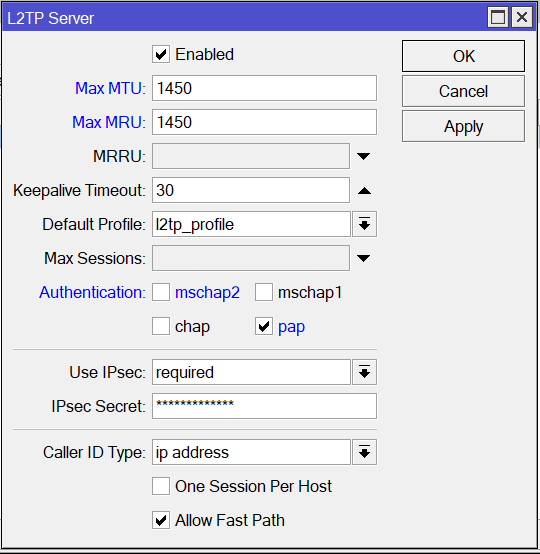

- В разделе PPP → Interface → L2TP Server → Authentication включите протокол проверки подлинности pap

- Настройка роутера в качестве клиента RADIUS:

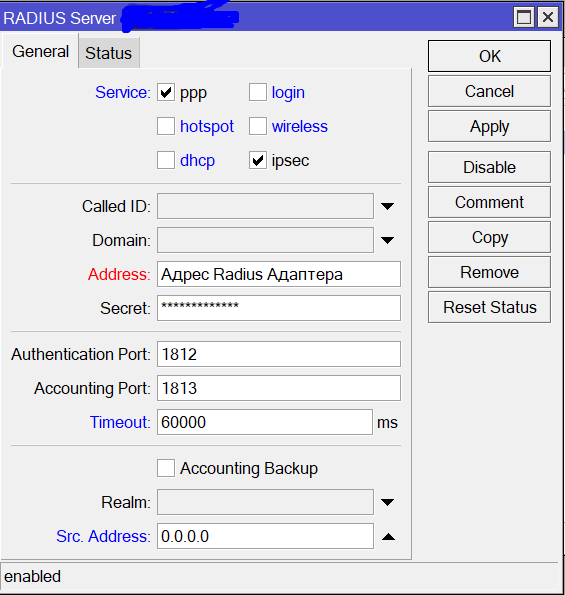

В разделе RADIUS добавьте внешний сервер аутентификации

- Enabled: true

- Service: ppp, ipsec

- Address: адрес адаптера

- Protocol: udp

- Secret: radius-shared-secret из настроек адаптера

- Authentication port: 1812

- Timeout: 60000

Нажмите ОК

- В разделе PPP → Secret → PPP Authentication & Accounting включите галку Use Radius и нажмите ОК:

Примечание

Если MikroTik игнорирует обращение в Radius Adapter, причиной может быть локальный статус пользователя. Для исправления этой проблемы в настройках локального пользователя MikroTik, поле «Service» выберите протокол L2TP вместо any.

Настройка WinBox

Настройка MikroTik для входа администратора в WinBox с использованием двухфакторной аутентификации.

- В Winbox перейдите в System и щелкните пункт меню Users. Появится окно со списком пользователей.

- Нажмите на кнопку ААА. Появится окно авторизации и учета при входе.

- Установите флаг Use RADIUS.

- Нажмите кнопку Apply и ОК.

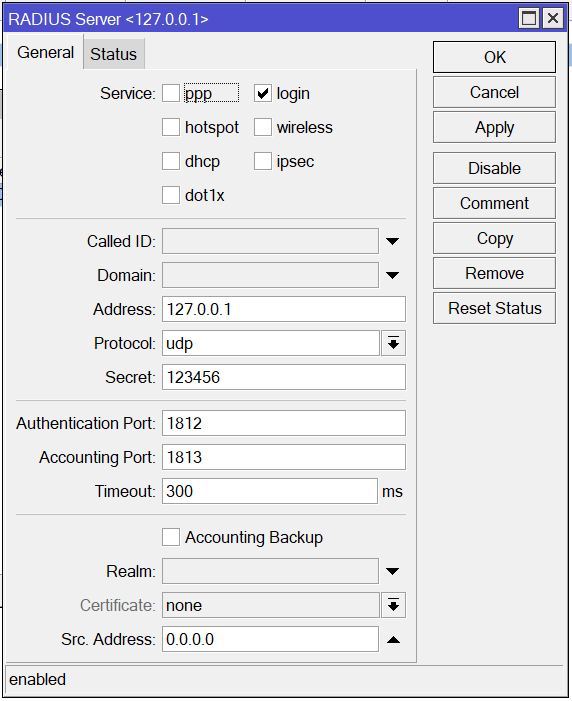

- Включите флаг login в окне RADIUS Server.

Смотрите также:

Последнее обновление 27 августа 2025 г.