- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- 1С:Предприятие с системой единого входа на базе OIDC

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

- Пользовательское соглашение об использовании программного обеспечения «МУЛЬТИФАКТОР»

- Политика в отношении обработки персональных данных при использовании сайта https://multifactor.ru/

- Пользовательское соглашение об использовании мобильного приложения «MULTIFACTOR»

- Политика в отношении обработки персональных данных

- Согласие на обработку персональных данных пользователей сайта https://multifactor.ru/

- Лицензионное соглашение

- Политика оплаты

Двухфакторная аутентификация Nextcloud

Общие сведения

В статье описывается настройка двухфакторной аутентификации для системы организации рабочего пространства Nextcloud

Nextcloud поддерживает два способа аутентификации: локальная база пользователей или технология единого входа (Single Sign On) по протоколам SAML, Kerberos и другим.

Использование SSO вместе с MULTIFACTOR позволяет использовать единую базу пользователей и централизованно управлять доступом с мультифакторной аутентификацией. При этом локальный вход по-прежнему будет работать для административных целей.

Поскольку MULTIFACTOR не запрашивает и не хранит пароли ваших пользователей, первым фактором аутентификации (логин и пароль), в зависимости от настройки, могут быть:

Active DirectoryYandexGoogleЛокальные пользователи Мультифактор (только e-mail)Другие внешние SAML поставщики учётных записей

Схема работы

- Nextcloud и MULTIFACTOR устанавливают взаимное доверие путем обмена публичными сертификатами и настройкой единого адреса входа (Sigle Sign-On) и единого адреса выхода (Signle Log-Out).

- При запросе на аутентификацию, Nextcloud переадресует пользователя на страницу MULTIFACTOR.

- MULTIFACTOR отправляет пользователя на страницу поставщика учетных записей (Google, Яндекс или Active Directory)

- После подтверждения первого фактора, MULTIFACTOR запрашивает двухфакторную аутентификацию и возвращает подписанный запрос в Nextcloud.

Настройка MULTIFACTOR

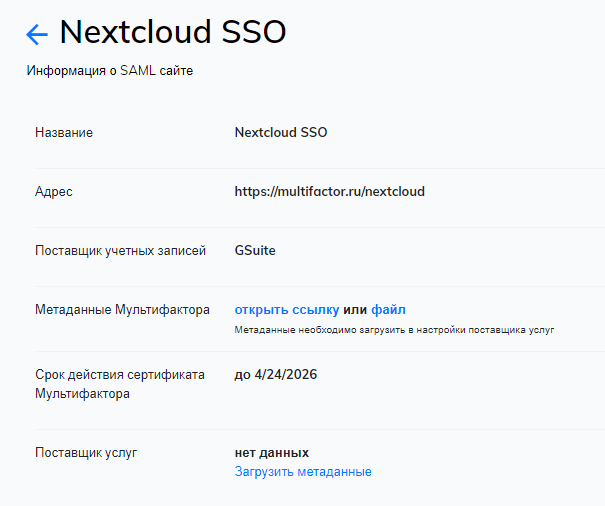

- Зайдите в личный кабинет, в разделе «Ресурсы» создайте новый Сайт->SAML приложение:

- Название: произвольное

- Адрес: [опционально] адрес Nextcloud

- Поставщик учетных записей:

Active Directory— для учетных записей домена Active Directory;Google— для использования учетных записей Google;Yandex— для использования учетных записей Яндекса;Только e-mail— для использования локальных учетных записей MULTIFACTOR (только e-mail, без пароля);Другой— для использования учетных записей преднастроенных внешних поставщиков в разделе «Настройки» → «Поставщики учетных записей»;

- Адрес портала:

- если выбран поставщик учетных записей Active Directory, то укажите адрес (внешний или внутренний) предварительно настроенного портала самообслуживания MULTIFACTOR;

- Сохраните настройки;

- Сохраните или откройте по ссылке файл из поля ‘Метаданные Мультифактора’, он понадобится для дальнейшей настройки.

Настройка Nextcloud

Внимание

Убедитесь, что у вас создан администратор, имеющий доступ через SSO. Вход с использованием локальной учётной записи администратора будет доступен только по ссылке входа вида

https://[yournextcloudaddress]/index.php/login?direct=1.

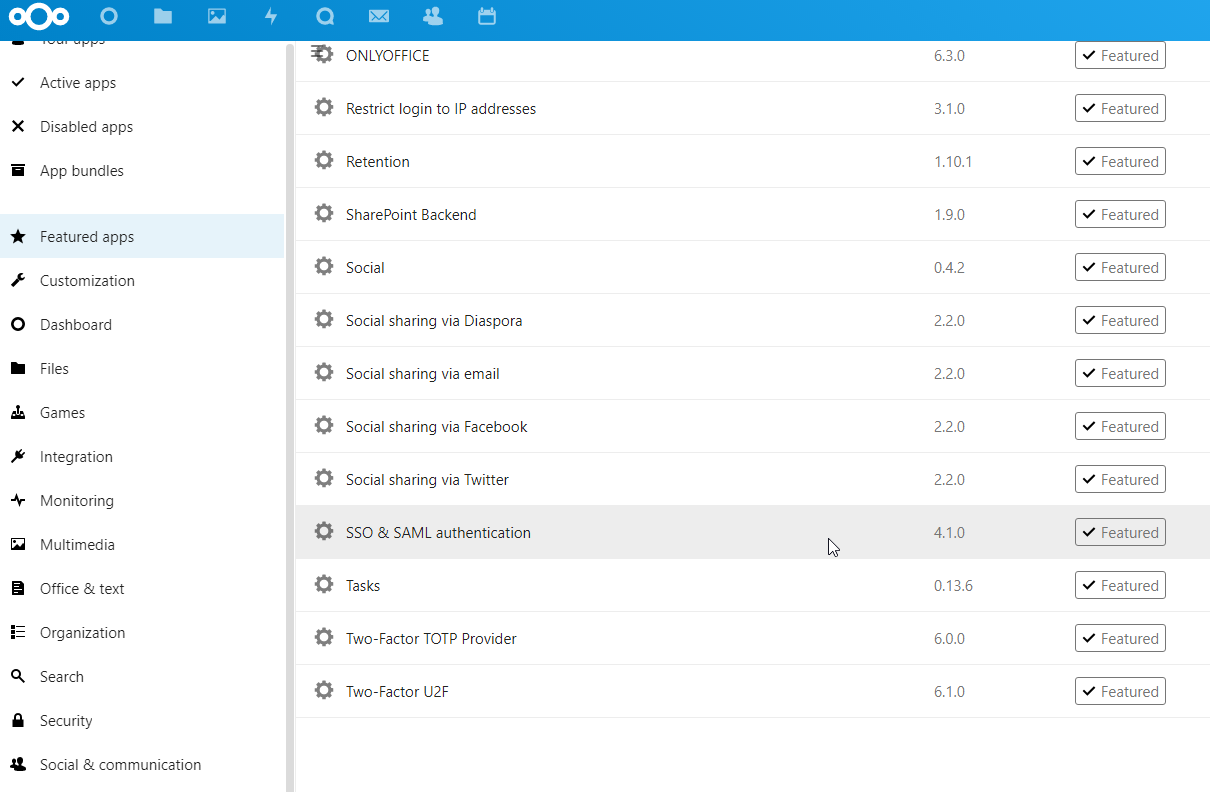

- Зайдите в раздел «Apps», далее «Featured apps», найдите приложение «SSO & SAML authentication», загрузите и установите его.

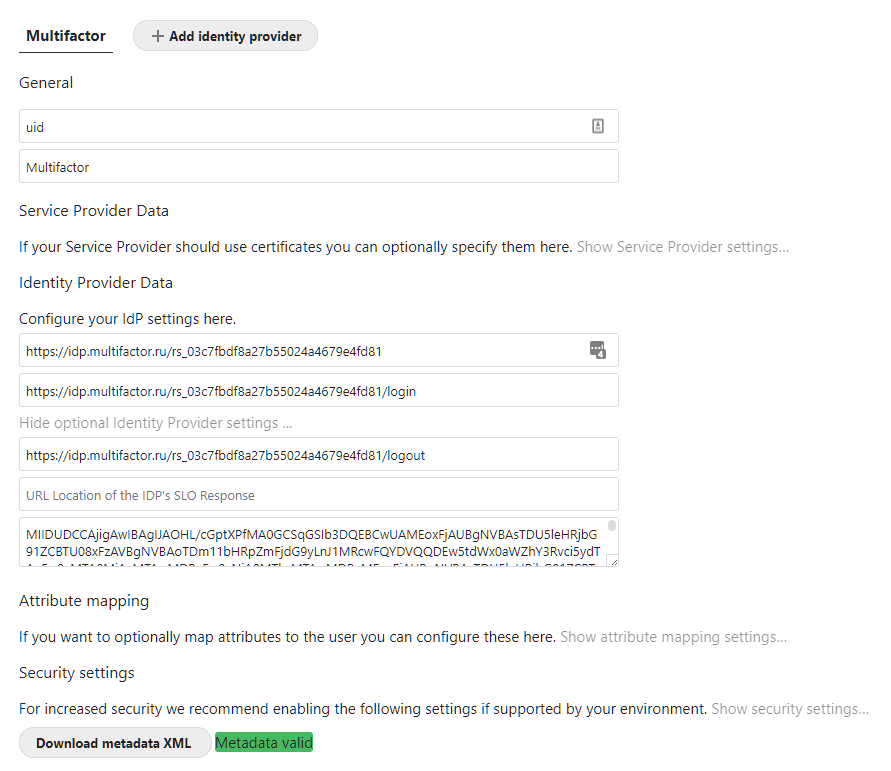

- Перейдите в раздел «Settings» — «SSO & SAML authentication» и нажмите на кнопку «Use built-in SAML authentication»;

- Заполните настройки:

- Only allow authentication if an account exists on some other backend. (e.g. LDAP): установите галочку, если хотите, чтобы в ваше облако заходили только зарегистрированные пользователи;

- Attribute to map the UID to:

uid; - Optional display name of the identity provider: произвольное;

- Identifier of the IDP entity: ссылка на метаданные Мультифактора из созданного ранее ресурса;

- URL Target of the IDP where the SP will send the Authentication Message: ссылка на метаданные Мультифактора из созданного ранее ресурса в панели управления +

/login;

Пример значения:https://idp.multifactor.ru/rs_<identifier>/login/ - URL Location of the IDP where the SP will send the SLO Request: ссылка на метаданные Мультифактора из созданного ранее ресурса +

/logout/; - URL Location of the IDP’s SLO Response: оставьте пустым;

- Public X.509 certificate of the IDP: скопируйте из файла метаданных Мультифактора, скачанного ранее, строку между тегами

<X509Certificate>;

- Скачайте файл с метаданными Nextcloud, нажав на кнопку «Download metadata XML»;

- В администраторской панели Мультифактора зайдите в ранее созданный ресурс, нажмите на ссылку «Загрузить метаданные» и прикрепите файл, полученный на шаге 4;

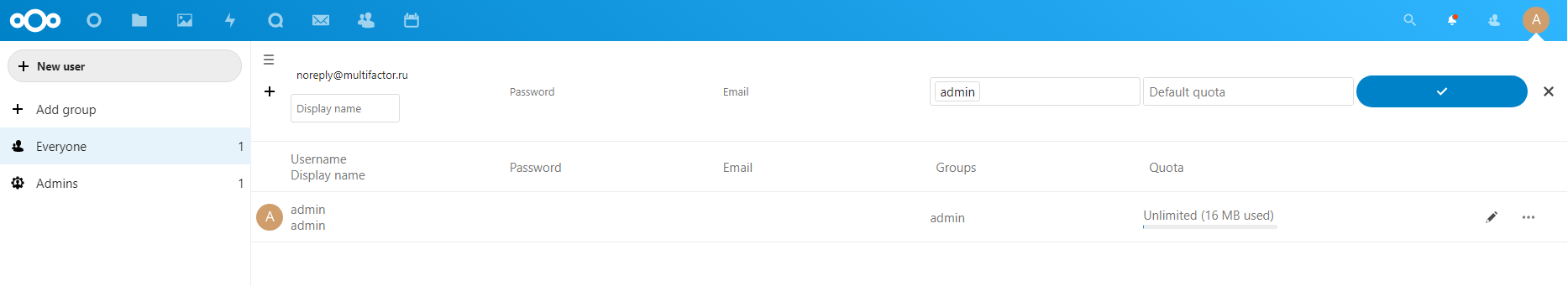

- В случае, если на шаге 3 вы устанавливали галочку «Only allow authentication…», в консоли Nextcloud зайдите в раздел «Users»:

- нажмите «New user»;

- в поле Username введите почту пользователя, который будет подключаться через SSO, и выберите группы, к которым он будет принадлежать.

Проверка

Не закрывая консоль управления, откройте в приватном режиме браузера ваше облако Nextcloud. Вас сразу перенаправит на страницу авторизации в выбранном провайдере учётных записей. При первом входе у пользователя будет запрошен логин и пароль и будет произведена настройка второго фактора. При последующих входах — логин, пароль и второй фактор.

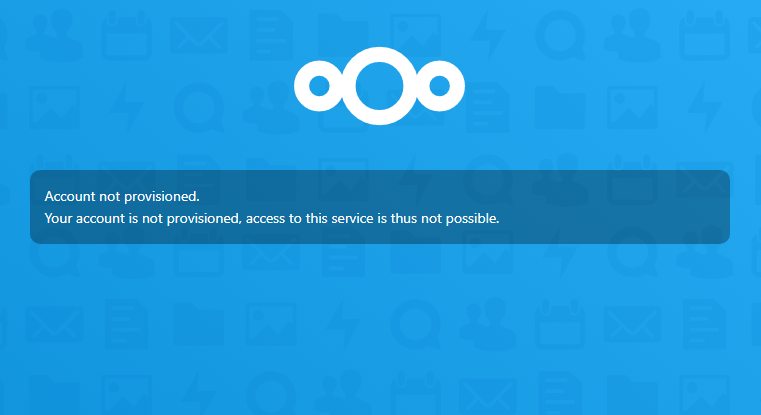

Для пользователей, которых нет в списке пользователей облака, будет показано предупреждение: «Account not provisioned. Your account is not provisioned, access to this service is thus not possible.»