- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Двухфакторная аутентификация для Grafana Cloud

Общие сведения

В статье описывается настройка двухфакторной аутентификации для платформы Grafana.

Платформа поддерживает федеративную аутентификацию по протоколу OAuth/OIDC, которая совместно с MULTIFACTOR позволяет использовать единую базу пользователей и централизованно управлять доступом с мультифакторной аутентификацией.

Поскольку MULTIFACTOR не запрашивает и не хранит пароли ваших пользователей, первым фактором аутентификации (логин и пароль), в зависимости от настройки, могут быть:

MultiDirectoryActive DirectoryYandexGoogleЛокальные пользователи MULTIFACTOR (только e-mail)Другие внешние SAML поставщики учётных записей

Схема работы

- Grafana и MULTIFACTOR устанавливают взаимное доверие путем обмена настройками и секретом и настройкой единого адреса входа (Sigle Sign-On).

- При запросе на аутентификацию, Grafana переадресует пользователя на страницу MULTIFACTOR.

- MULTIFACTOR отправляет пользователя на страницу поставщика учетных записей (Например, MultiDirectory).

- После подтверждения первого фактора, MULTIFACTOR запрашивает двухфакторную аутентификацию и возвращает подписанный запрос в Grafana.

Настройка MULTIFACTOR

- Зайдите в личный кабинет, в разделе Ресурсы создайте новый Сайт → OAuth / OpenID приложения:

- Название: произвольное

- Адрес: [опционально] адрес вашего портала в grafana. Например https://[имя Вашего кабинета].grafana.net/

- Поставщик учетных записей:

Active Directory— для учетных записей домена MultiDirectory;Active Directory— для учетных записей домена Active Directory;Google— для использования учетных записей Google;Yandex— для использования учетных записей Яндекса;Только e-mail— для использования локальных учетных записей MULTIFACTOR (только e-mail, без пароля);Другой— для использования учетных записей преднастроенных внешних поставщиков в разделе «Настройки» -> «Поставщики учетных записей»;

- Адрес портала:

- если выбран поставщик учетных записей MultiDirectory, то укажите адрес (внешний или внутренний) предварительно настроенного портала самообслуживания MULTIFACTOR;

- Авторизованные URI переадресации укажите следующие ссылки:

https://[имя Вашего кабинета]/login/generic_oauth - Вы можете включить самостоятельную настройку второго фактора при первом входе пользователя.

- Сохраните настройки;

- После создания вам будут доступны два параметра: Client ID и Client Secret, они потребуются для интеграции.

Настройка Grafana

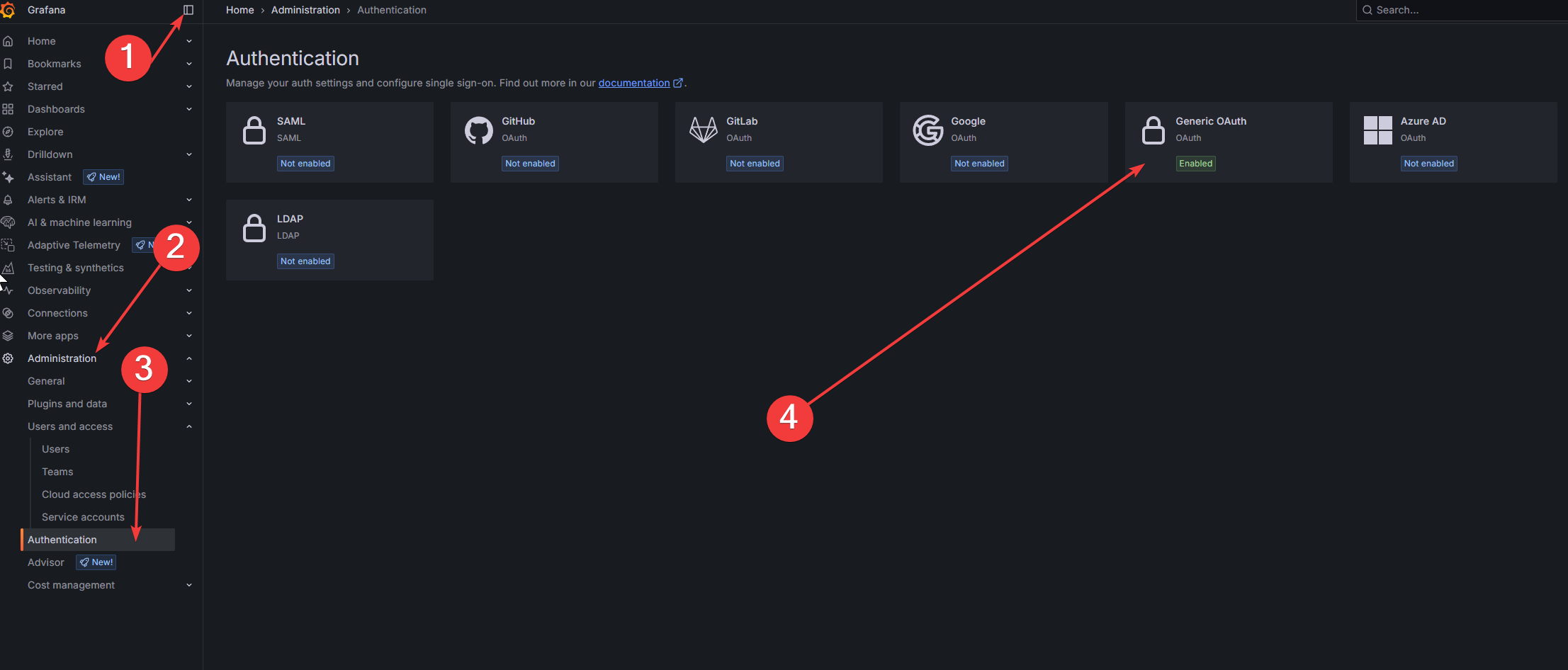

- Зайдите на платформу с правами администратора.

- Перейдите в раздел Администрирование → Аутентификация → OAuth.

(Home → Administration → Authentication → OAuth)

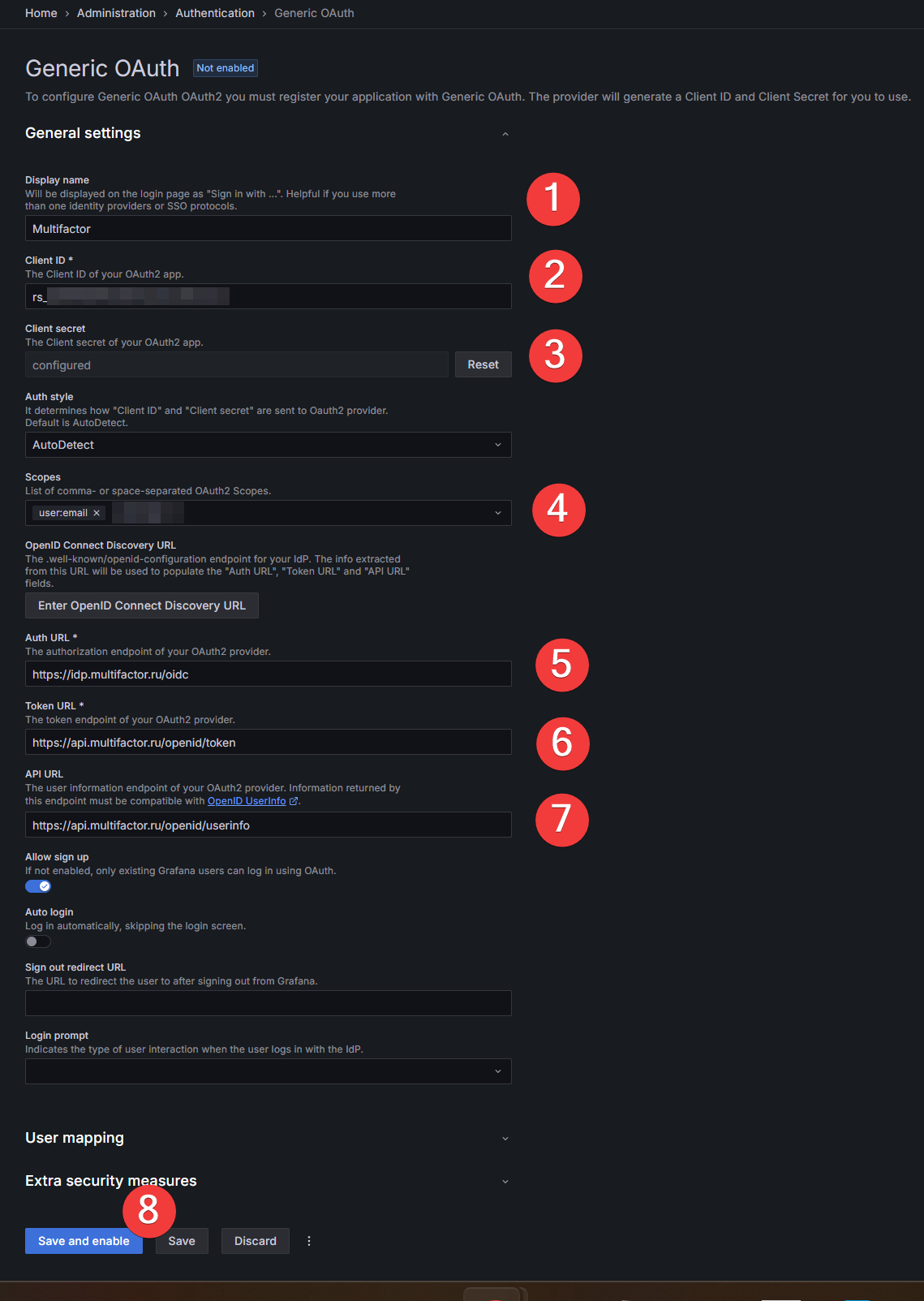

3. Далее откройте General Settings заполните следующие поля:

- Display name:

Multifactor - Client ID:

Client IDиз созданного Вами ресурса MULTIFACTOR - Client Secret:

Client Secretиз созданного Вами ресурса MULTIFACTOR - Scopes: укажите

user:email( для передачи логина в формате email) илиuser:login(для передачи логина в формате login) - Authorize URL:

https://idp.multifactor.ru/oidc - Token URL:

https://api.multifactor.ru/openid/token - API URL:

https://api.multifactor.ru/openid/token - После чего нажмите

Save and enable.

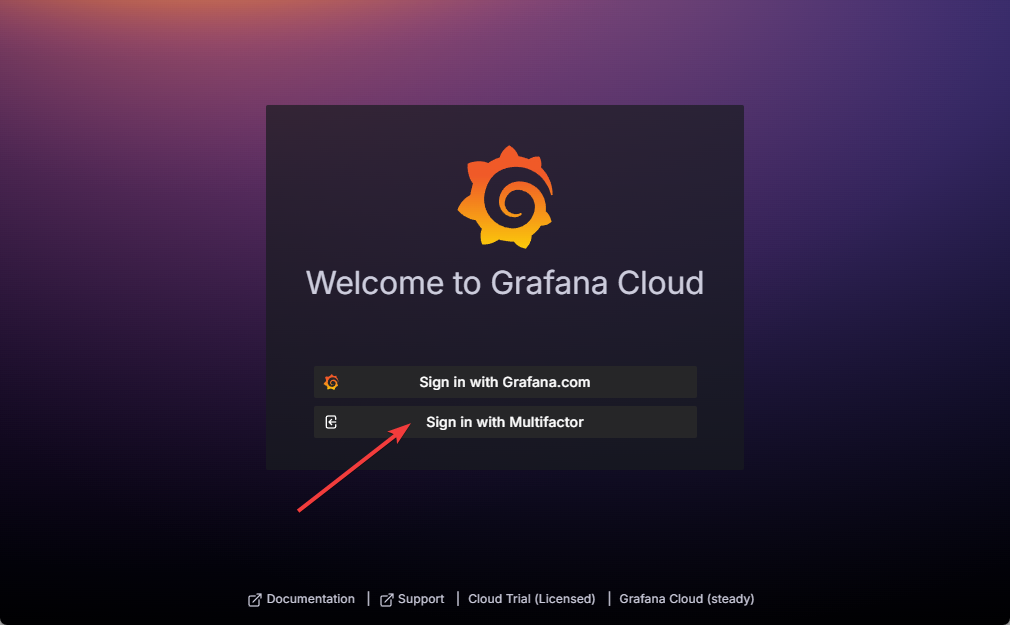

Затем попробуйте зайти в Вашу Grafana. Если настроено всё верно, то при входе должен появиться следующий способ входа на платформу:

Смотрите также:

- Настройка аутентификации

- Настройка портала самообслуживания MULTIFACTOR

- Настройка OpenID Connect / OAuth приложений MULTIFACTOR

- Настройка авторизации через сервисы SSO HRBOX

Последнее обновление 7 октября 2025 г.