- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

- Пользовательское соглашение об использовании программного обеспечения «МУЛЬТИФАКТОР»

- Политика в отношении обработки персональных данных при использовании сайта https://multifactor.ru/

- Пользовательское соглашение об использовании мобильного приложения «MULTIFACTOR»

- Политика в отношении обработки персональных данных

- Согласие на обработку персональных данных пользователей сайта https://multifactor.ru/

Настройка двухфакторной аутентификации WordPress через miniOrange SSO using SAML 2.0

Общая информация

В данной инструкции описывается настройка интеграции WordPress с плагином miniOrange SSO using SAML 2.0 c двухфакторной аутентификацией MULTIFACTOR. По завершении интеграции пользователи получат возможность проходить двухфакторную аутентификацию внутри WordPress. Это позволяет централизованно управлять доступом и обеспечивает защиту от несанкционированного доступа к системе за счёт многофакторной аутентификации.

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramСМСБиометрияАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.Ключ

Поскольку MULTIFACTOR не запрашивает и не хранит пароли ваших пользователей, первым фактором аутентификации (логин и пароль) могут выступать следующие поставщики учётных записей:

Active DirectoryMultiDirectoryYandexGoogleЛокальные пользователи MULTIFACTOR (только e-mail)Другие внешние SAML поставщики учётных записей

Схема работы

- MiniOrange SSO using SAML 2.0 устанавливает доверие с MULTIFACTOR для WordPress, получая его публичный сертификат и адрес единого входа (Sigle Sign-On);

- При запросе на аутентификацию, miniOrange SSO using SAML 2.0 переадресует пользователя на страницу MULTIFACTOR;

- MULTIFACTOR отправляет пользователя на страницу поставщика учётных записей (Active Directory, Google, Яндекс, внешний SAML поставщик);

- После подтверждения первого фактора, MULTIFACTOR запрашивает двухфакторную аутентификацию и возвращает подписанный запрос в miniOrange SSO using SAML 2.0;

- miniOrange SSO using SAML 2.0 предоставляет пользователю доступ к WordPress.

Этапы настройки

- Установка плагина miniOrange SSO using SAML 2.0

- Настройка Мультифактора

- Конфигурация Service Provider Setup

- Конфигурация Service Provider Metadata

- Тестирование и сохранение.

Установка плагина miniOrange SSO using SAML 2.0

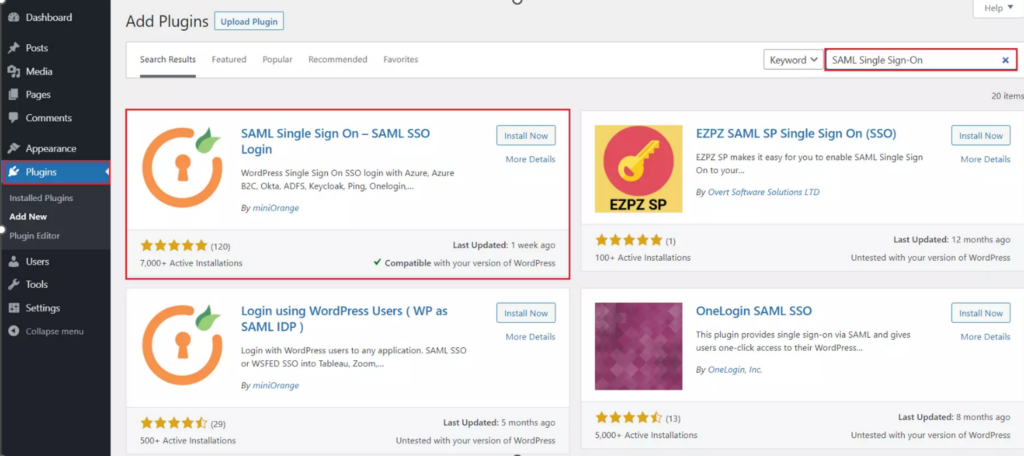

Скачайте и установите плагин miniOrange SAML SP SSO 2.0 с Вашей панели управления WordPress:

- Перейдите на вкладку «Плагины» и выберите «добавить новый».

- Найдите SAML Single Sign On — SAML SSO Login и нажмите «Установить плагин».

- Активируйте SAML Single Sign On — плагин SAML SSO от miniOrange.

Настройка MULTIFACTOR

Настройка SAML конфигурации

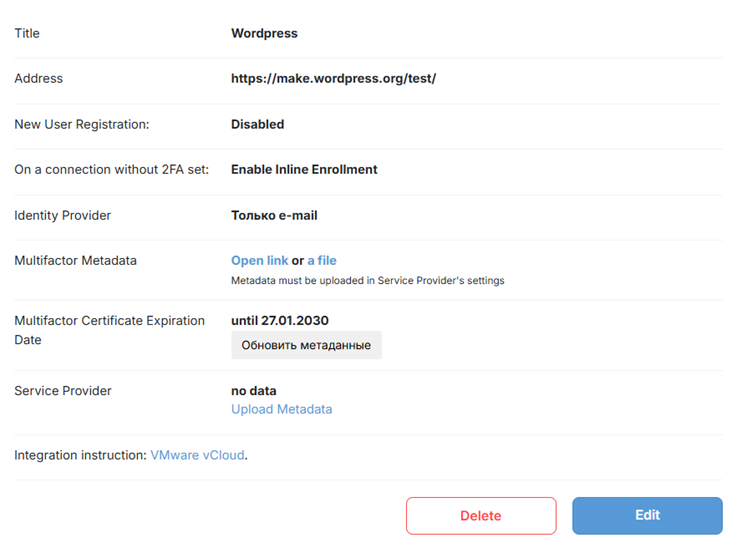

- Зайдите в систему управления MULTIFACTOR, в разделе Ресурсы создайте новый Сайт → SAML приложение:

- Название: произвольное

- Адрес: [опционально] адрес

- Поставщик учетных записей:

- Active Directory — для учетных записей домена Active Directory;

- MultiDirectory — для учетных записей домена MultiDirectory;

- Google — для использования учетных записей Google;

- Yandex — для использования учетных записей Яндекса;

- Только e-mail — для использования локальных учётных записей MULTIFACTOR (только e-mail, без пароля);

- Другой — для использования учётных записей преднастроенных внешних поставщиков в разделе Настройки → Поставщики учетных записей;

- Адрес портала: если выбран поставщик учётных записей Active Directory, то укажите адрес (внешний или внутренний) предварительно настроенного портала самообслуживания MULTIFACTOR;

- Сохраните настройки;

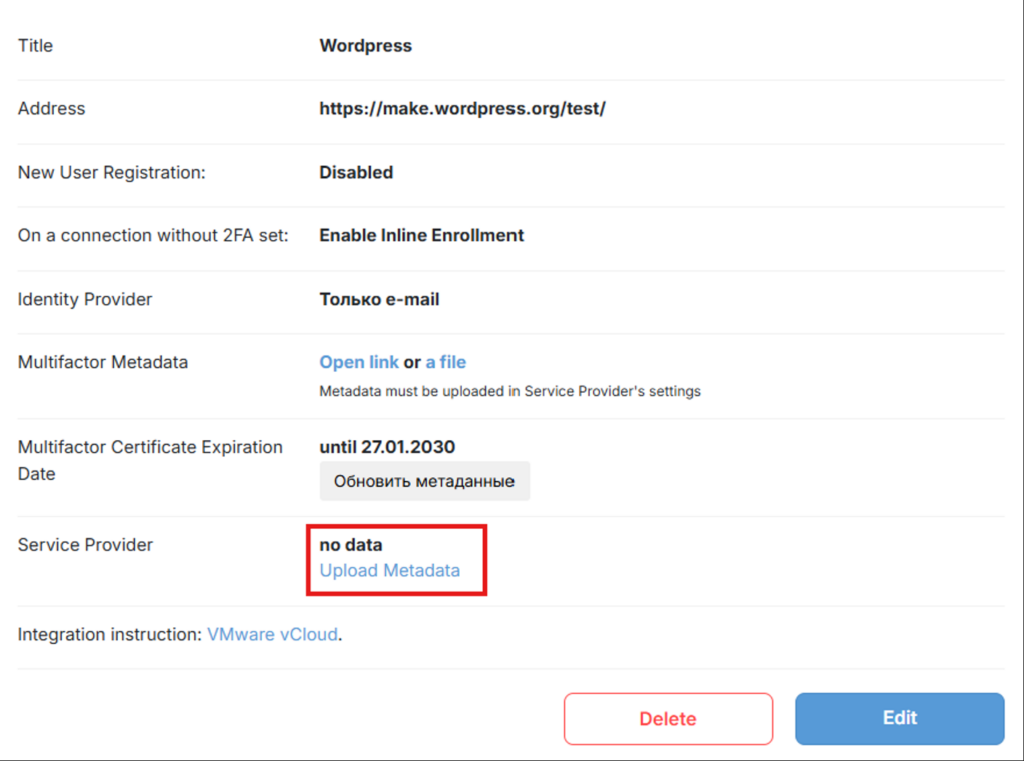

- Сохраните или откройте по ссылке файл из поля Метаданные MULTIFACTOR, он понадобится для дальнейшей настройки miniOrange SAML SP SSO 2.0;

- Поле Service Provider пока оставьте пустым, мы вернёмся к нему позже после настройки miniOrange SAML SP SSO 2.0.

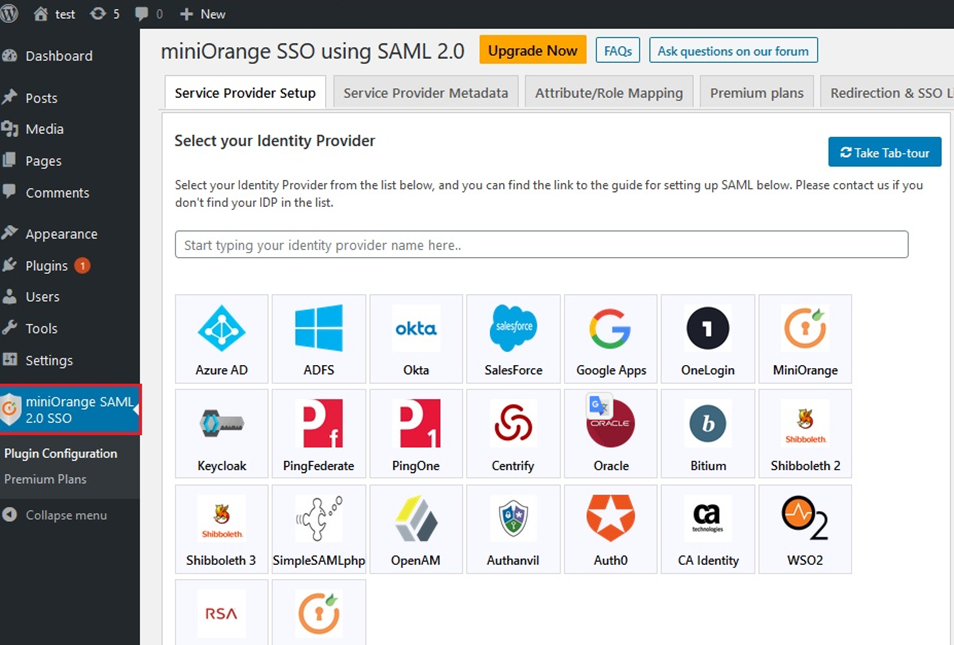

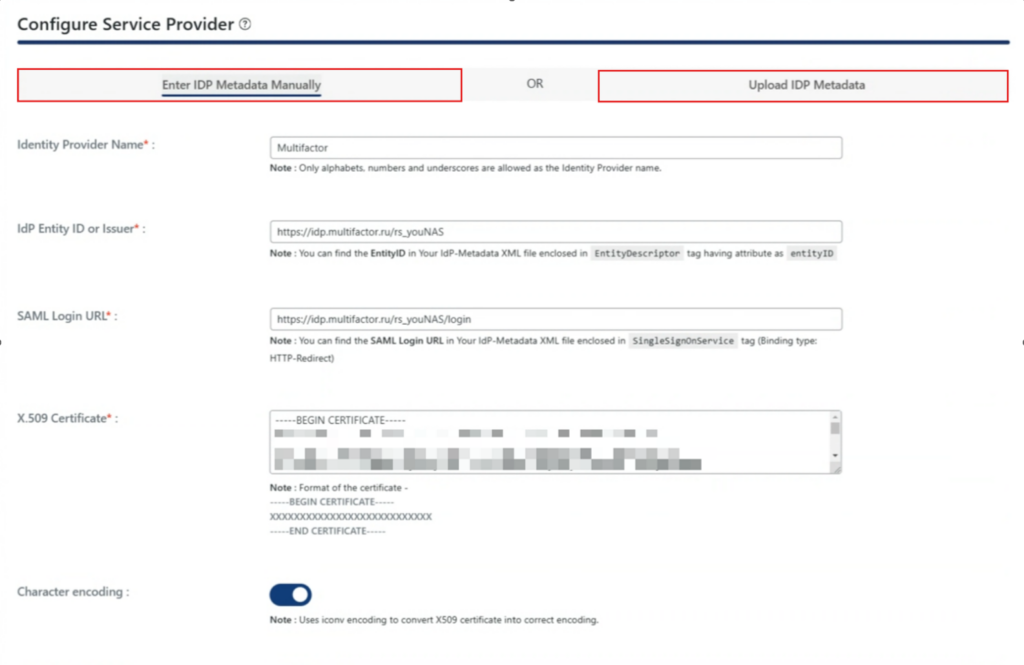

Конфигурация Service Provider Setup

Далее необходимо настроить конфигурацию Service Provider Setup в плагине miniOrange SAML SP SSO 2.0

Для этого перейдите в раздел miniOrange SAML 2.0 SSO в меню WordPress, после чего сразу попадаем на вкладку Service Provider Setup.

Опускаемся ниже и видим параметры IDP Metadata, которые необходимо заполнить.

Где:

- Identity Provider Name — имя поставщика;

- IdP Entity ID or Issuer IDP — идентификатор , который можно найти в вашем XML-файле IdP-метаданных, заключенном в тег < EntityDescriptor> с атрибутом EntityId

- SAML Login URL — вашем XML-файле IdP-метаданных, заключенном в тег SingleSignOnService (тип привязки: HTTP-перенаправление).

- X.509 Certificate — стандартный формат для сертификатов открытых ключей. Каждый сертификат X.509 включает в себя открытый ключ, идентификационную информацию и цифровую подпись.

Важно

Identity Provider Name обязательно к заполнению. В качестве имени поставщика допускаются только алфавиты, цифры и символы подчеркивания.

Параметры можно заполнить как вручную, так и с помощью файла из поля Метаданные MULTIFACTOR, который мы сохраняли ранее.

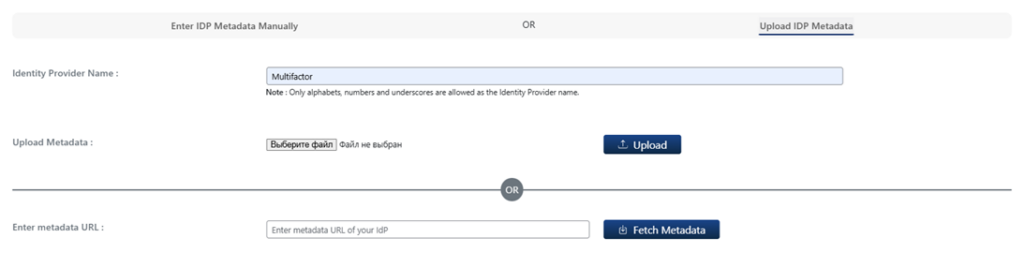

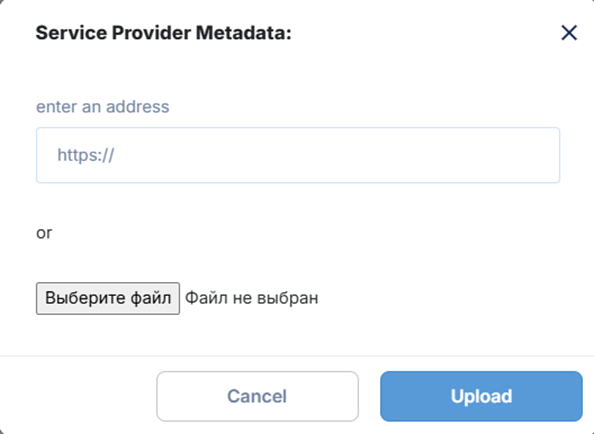

Переходим в Upload IDP metadata и видим следующие поля :

После чего заполняем Identity Provider Name и нажимаем кнопку «Выберите файл» в пункте Upload Metadata. После чего выбираем наш ранее созданный файл из поля Метаданные MULTIFACTOR и нажимаем «UpLoad»

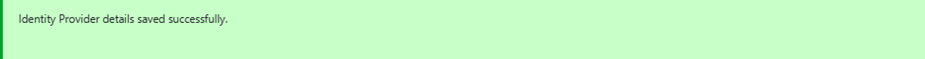

По завершению загрузки метаданных Multifactor сверху появится следующее уведомление:

что говорит нам об успешной загрузки необходимых параметров в плагин, а также о переходе к следующему этапу.

Конфигурация Service Provider Metadata

Теперь мы можем перейти во кладку «Конфигурация Service Provider Metadata» для дальнейшей настройки.

В данной вкладке необходимо скачать файл MetaData XML и загрузить его в созданный нами ранее SAML ресурс или же использовать Metadata URl.

После скачивания файла переходим обратно в настройки созданного нами Saml ресурса и нажимаем Upload Metadata.

В зависимости от выбора формата (файл или URL) загружаем необходимые данные и нажимаем Upload

По завершению загрузки в разделе Service Provider ресурса появятся данные о плагине.

Тестирование и сохранение

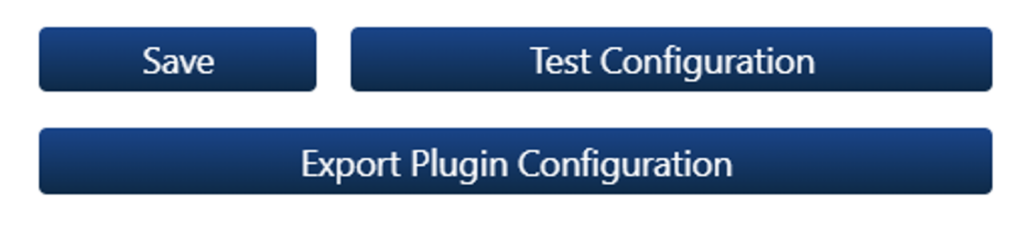

Вернёмся на вкладку Service Provider Setup и опускаемся вниз к 3 кнопкам.

Где:

- Test Configuration – позволяет протестировать нашу настроенную конфигурацию.

- Сохранить все настройки.

- Провести экспорт конфигурации плагина.

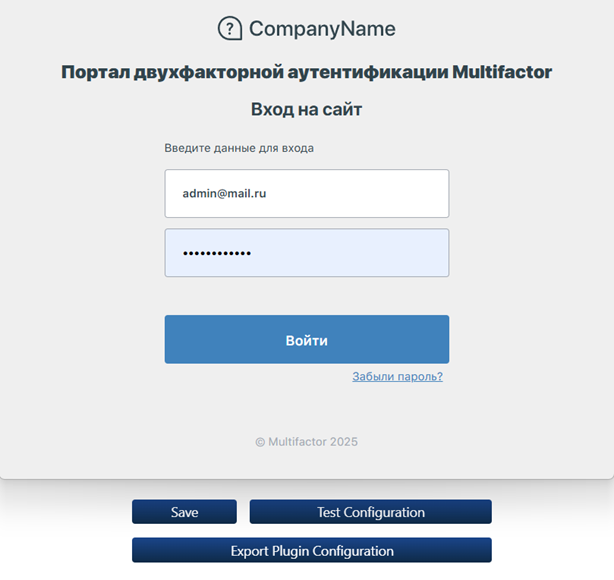

Нажимаем на Test Configuration и, если всё настроено правильно, нас перенаправит на двухфакторной аутентификации MULTIFACTOR.

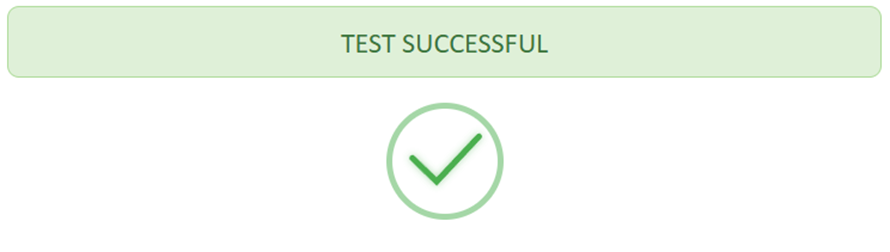

После подтверждения второго фактора, мы получим уведомление о том , что тест успешен.

Важно

Для корректной работы двухфакторной аутентификации MULTIFACTOR через плагин необходимо пересоздать локальных пользователей, у которых еще нет двухфакторной аутентификации, через SSO плагина.

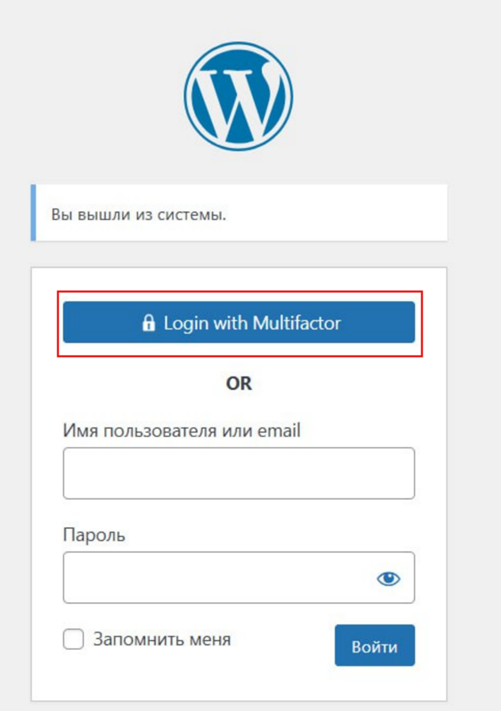

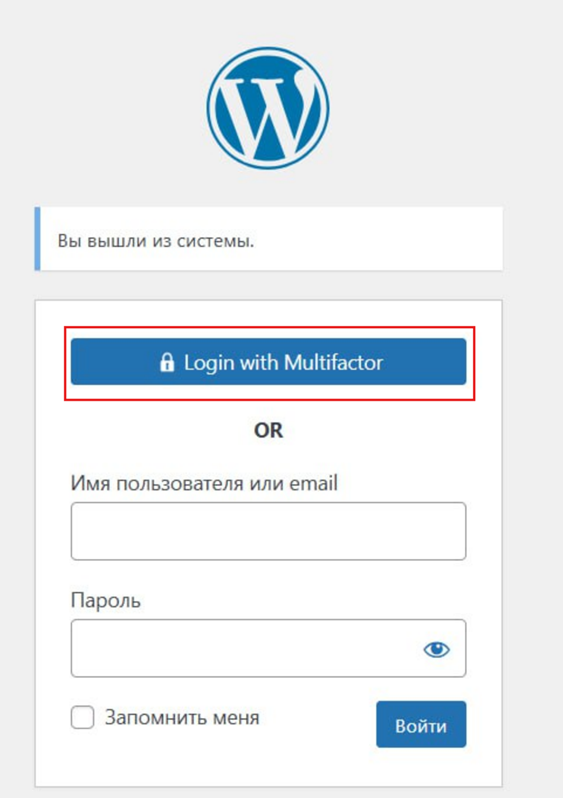

После успешного теста, сохраняем настройки, и теперь нам доступен вход через MULTIFACTOR.

Смотрите также

https://multifactor.ru/docs/apps/mts-link/

https://multidirectory.ru/docs/introduction/md-install/

https://developers.miniorange.com/docs/saml/wordpress/service-provider-metadata