- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

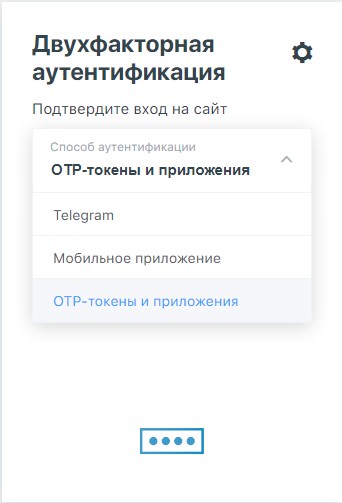

Настройка аутентификации

Начало работы

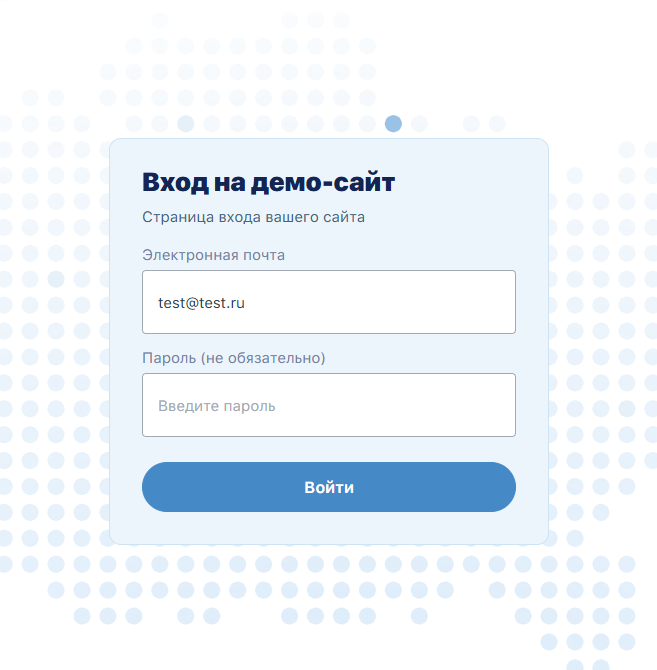

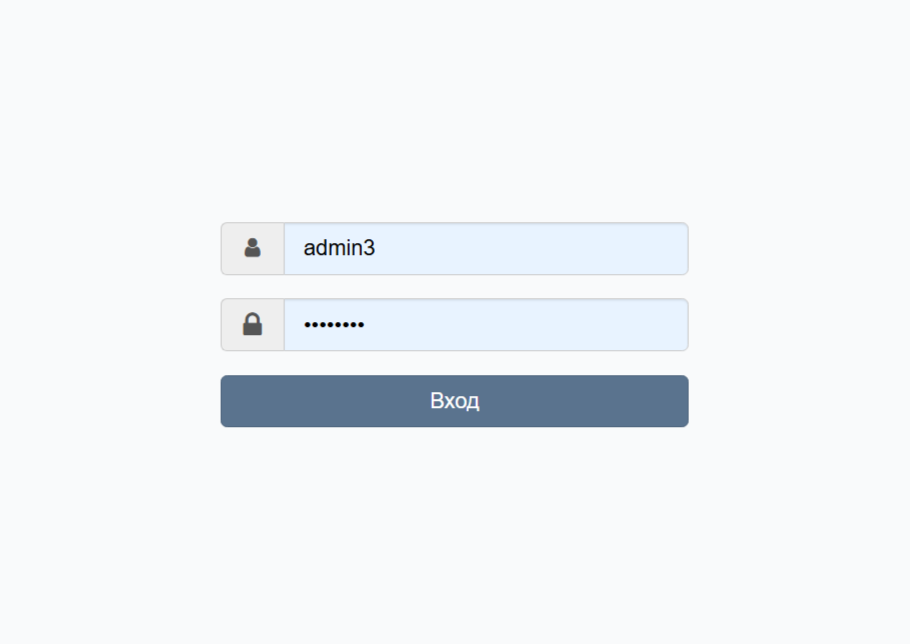

Вы находитесь на странице входа в вашу информационную систему. Введите ваш логин и, при необходимости, пароль.

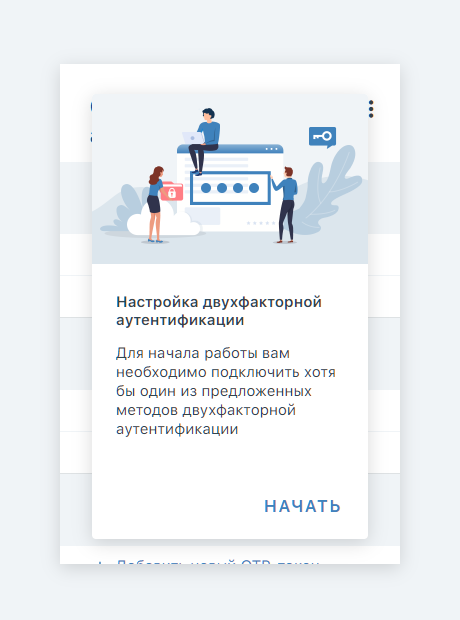

Вы увидите приглашение настроить методы аутентификации. Необходимо настроить хотя бы один метод многофакторной аутентификации. Дополнительные методы можно будет добавить позже.

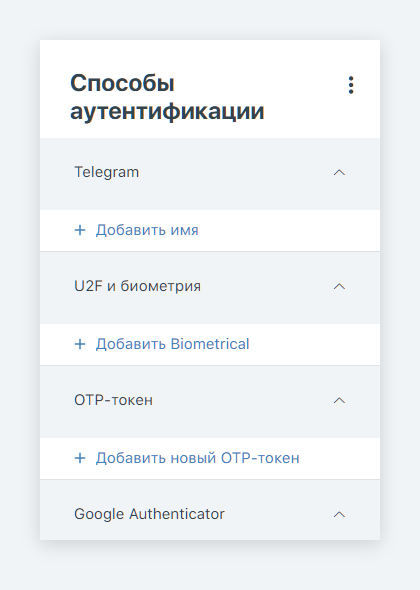

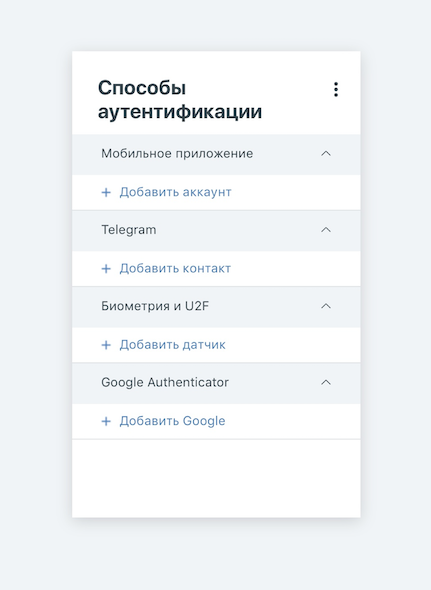

Вам будут показаны одобренные вашим администратором методы аутентификации. Выберите любой, подходящий для вас и переходите к настройке.

При настройке и входе в систему учитывайте, что ваш администратор устанавливает максимальное время, за которое вы должны это сделать. По умолчанию оно составляет 20 минут.

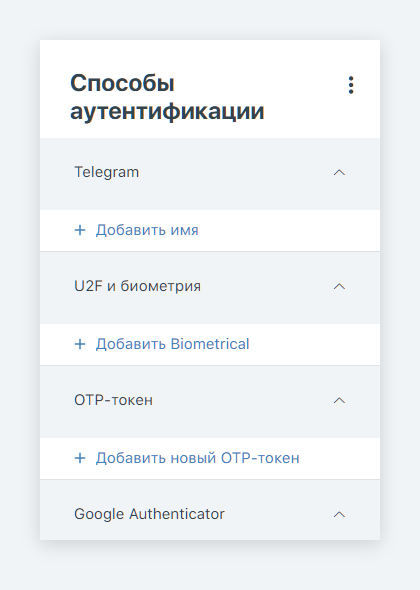

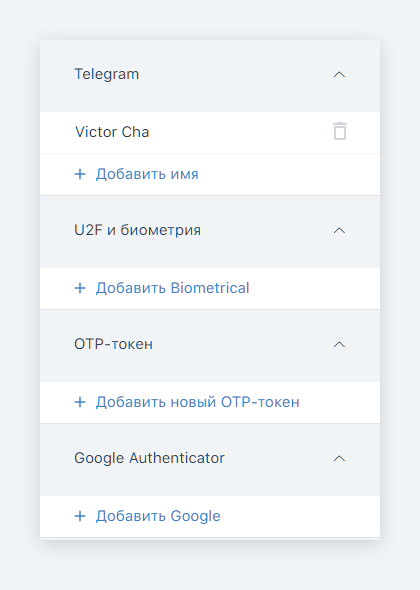

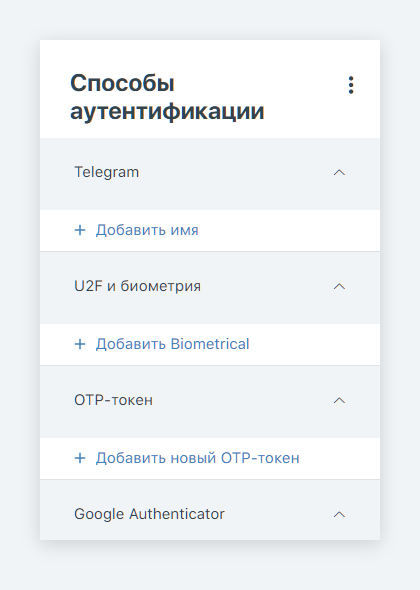

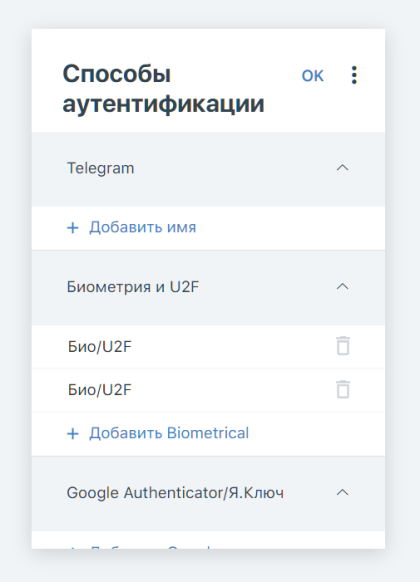

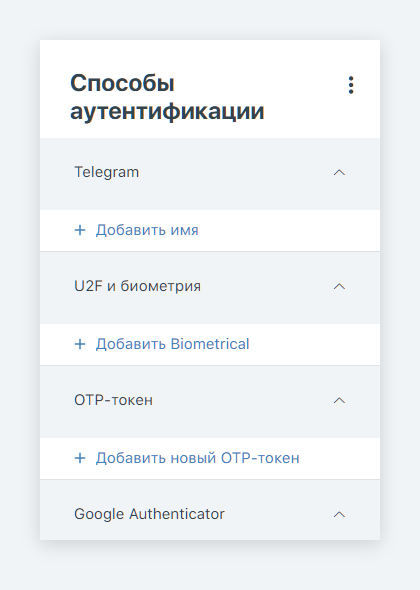

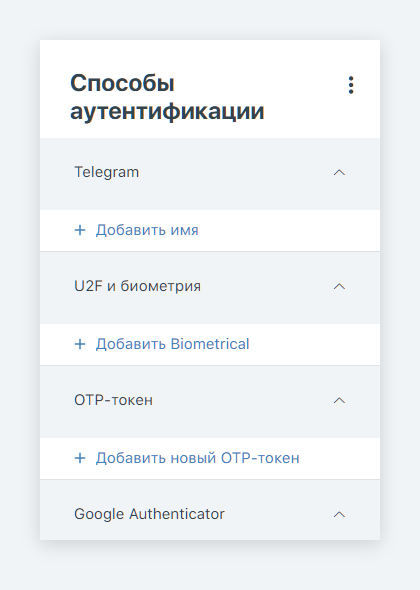

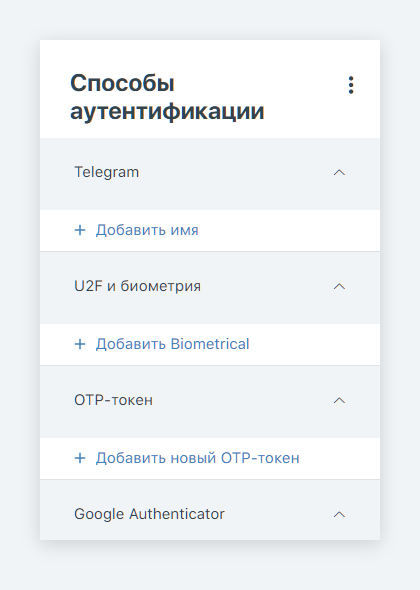

Добавление дополнительных способов

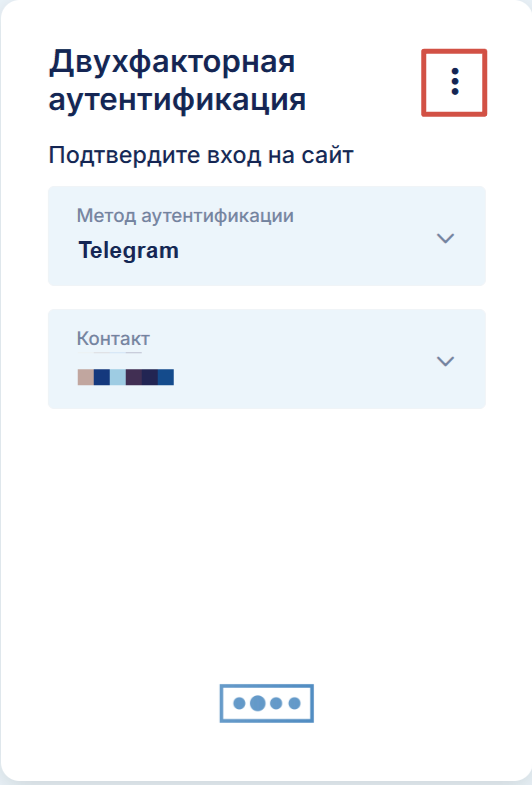

В дальнейшей работе вы можете добавить дополнительные методы аутентификации. Для этого во время процесса авторизации на вашем портале нажмите на три точки в верхнем правом углу формы, выберите пункт «Способы аутентификации», и пройдите двухфакторную аутентификацию. После этого откроется возможность добавлять дополнительные способы.

Мобильное приложение Multifactor

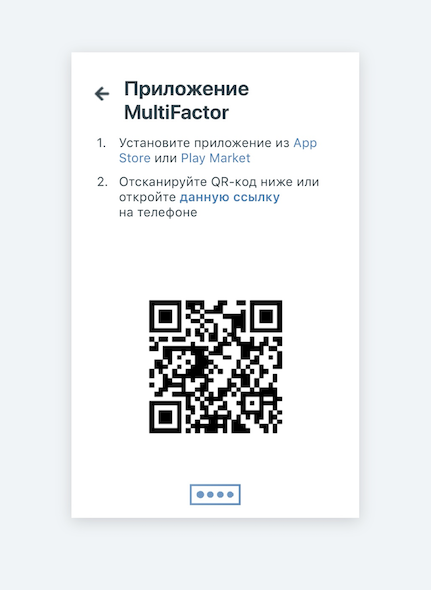

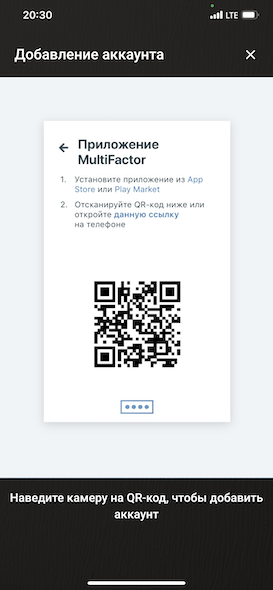

Для настройки аутентификации через Мобильное приложение нажмите «Добавить аккаунт» в разделе «Мобильное приложение».

Сервис сгенерирует для вас QR-код, который будет необходимо отсканировать с помощью приложения Multifactor для платформ iOS или Android, или открыть специальную ссылку на телефоне с установленным приложением Multifactor.

В приложении нажмите на кнопку добавления нового аккаунта (кнопка +), разрешите приложению доступ к камере (при запросе) и отсканируйте QR-код.

Настройка защищённого экрана блокировки

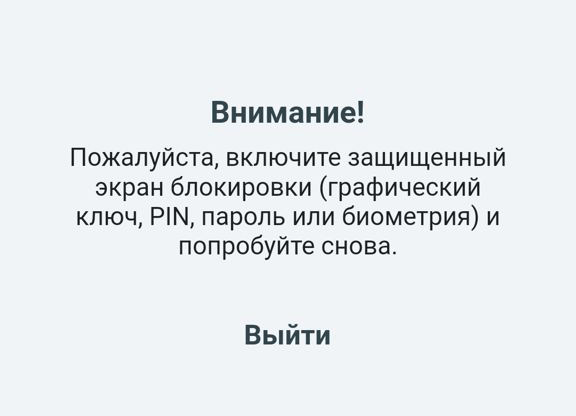

Мобильное приложение Multifactor требует использования защищённого экрана блокировки вашего устройства для корректной работы. В случае, если на устройстве отключена блокировка одним из безопасных методов, приложение Multifactor выдаст ошибку при запуске:

Для продолжения работы выполните следующие настройки:

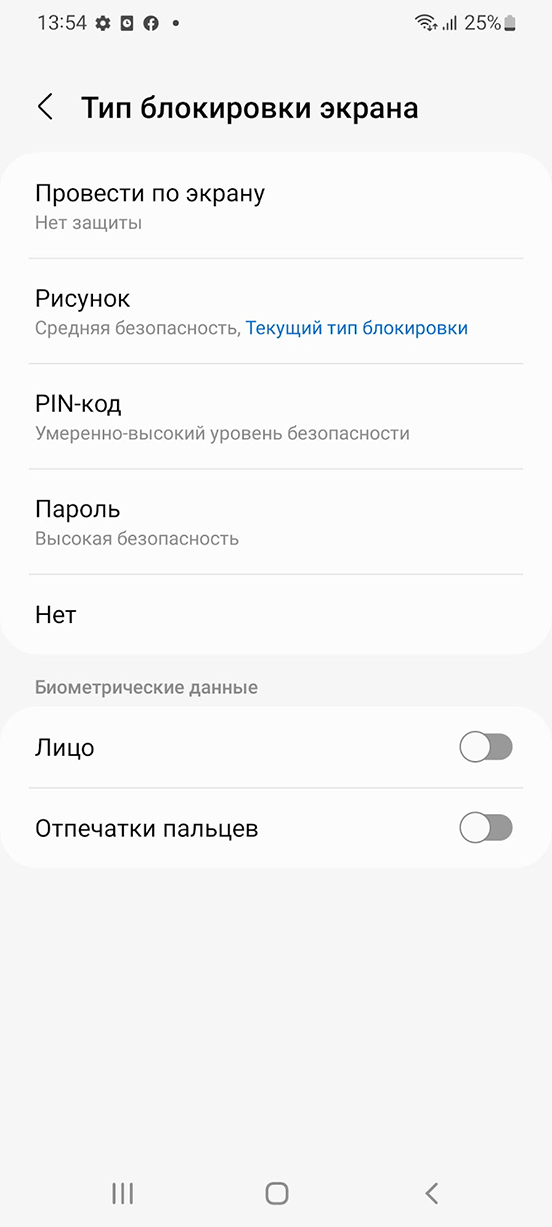

- Android

- Перейдите в раздел «Настройки» → «Экран блокировки» → «Тип блокировки экрана»;

- Настройте один из следующих типов блокировки:

- рисунок (графический ключ);

- PIN-код;

- пароль;

- биометрические данные (лицо или отпечатки пальцев).

Обратите внимание

Приложение Multifactor для Android не работает с небезопасными типами блокировки экрана (например, «Провести по экрану»).

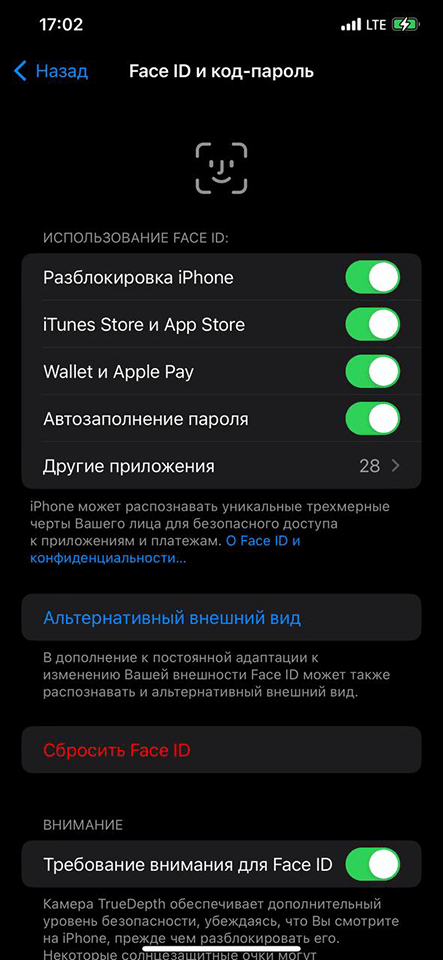

- iOS

- Перейдите в раздел «Настройки» → «Face ID и код-пароль»;

- Настройте один из следующих типов блокировки:

- код-пароль;

- Face ID (или Touch ID, в зависимости от устройства)

В случае использования этого метода, включите переключатель «Разблокировка iPhone».

Обратите внимание

Приложение Multifactor для iOS не работает с небезопасными типами блокировки экрана. Например, простая автоблокировка экрана (в разделе «Настройки» → «Экран и яркость») при отсутствии кода-пароля.

Дублирование пуш уведомления на все привязанные устройства

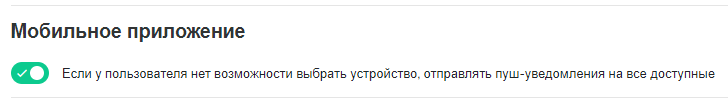

Настройка:

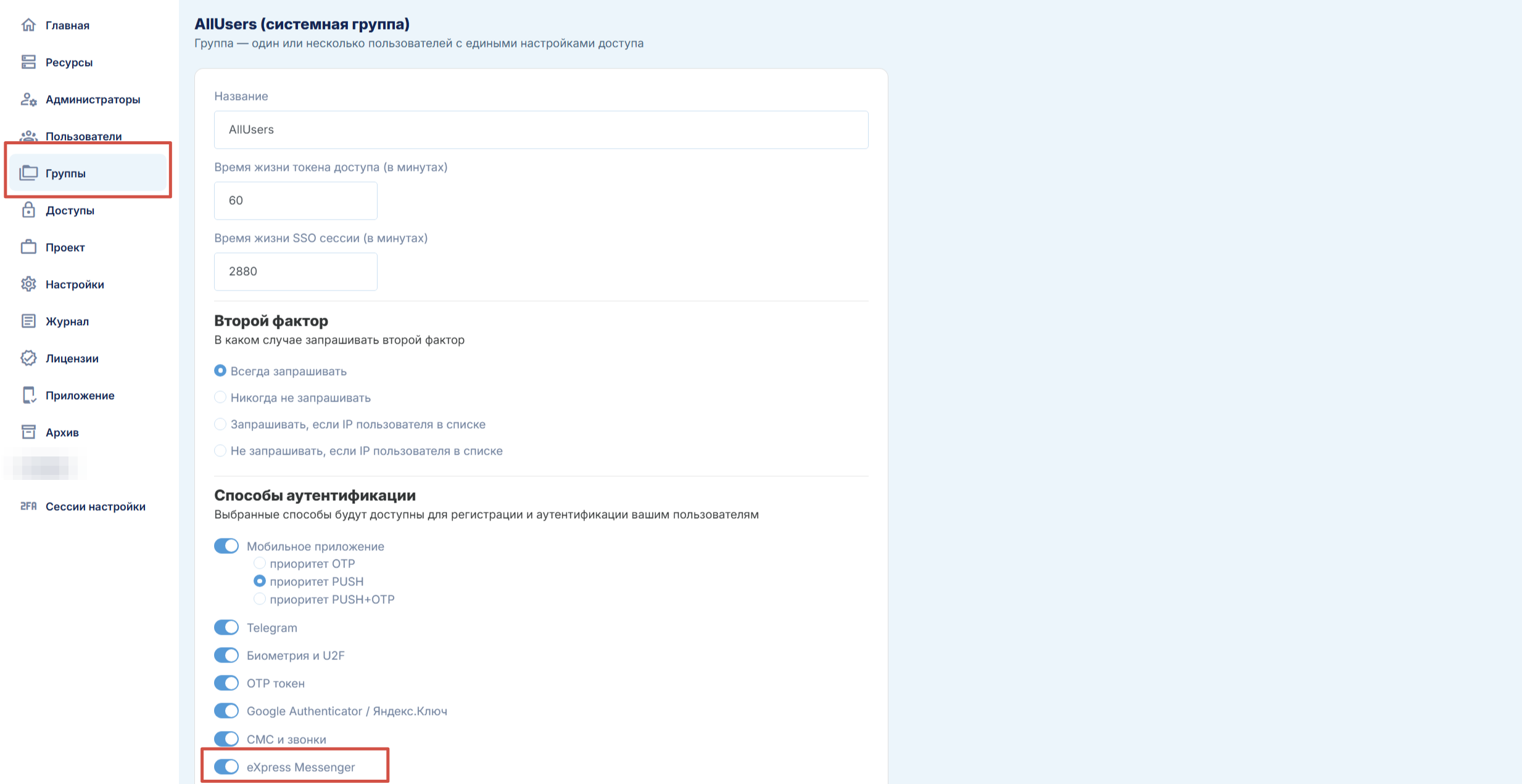

Создать новую группу пользователей или изменить уже существующую;

В настройках группы пользователей, в разделе «Мобильное приложение», включить опцию “Если у пользователя нет возможности выбрать устройство, отправлять пуш-уведомления на все доступные”

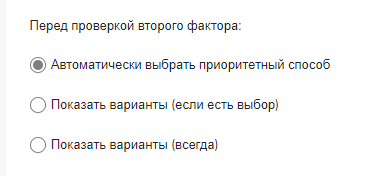

- Если в ресурсе можно выбрать поведение перед проверкой второго фактора то необходимо установить его в следующее положение:

Если у пользователя несколько устройств и пуши были отправлены на каждое из них, то после того как пользователь нажмет на первый пуш (потвердит или опровергнет вход) действия в других пушах будут проигнорированы.

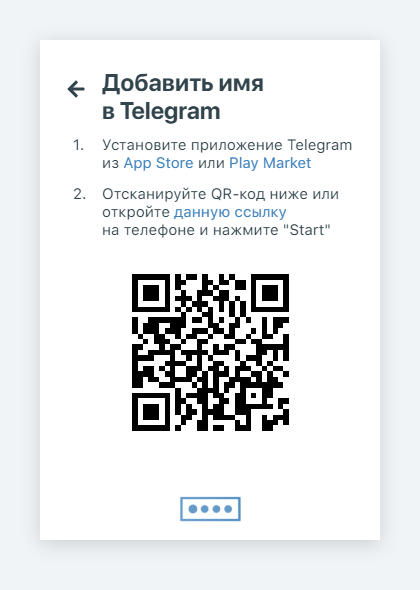

Telegram

Для настройки аутентификации через Telegram нажмите «Добавить имя» в соответствующем разделе.

Мы покажем вам страницу со ссылкой на скачивание приложения Telegram и QR кодом для добавления бота, который будет проводить вашу аутентификацию.

Если вы пользуетесь мобильной версией мессенджера, отсканируйте с помощью телефона QR код на странице. Откройте отсканированную ссылку в Telegram, скопировав её или используя выбор приложения для открытия ссылки.

Если вы пользуетесь версией Telegram для компьютера, скопируйте ссылку из текста «данную ссылку», нажав правую кнопку мышки, и выбрав пункт «Скопировать адрес ссылки». Отправьте ссылку самим себе в закладки в мессенджере и перейдите по ней.

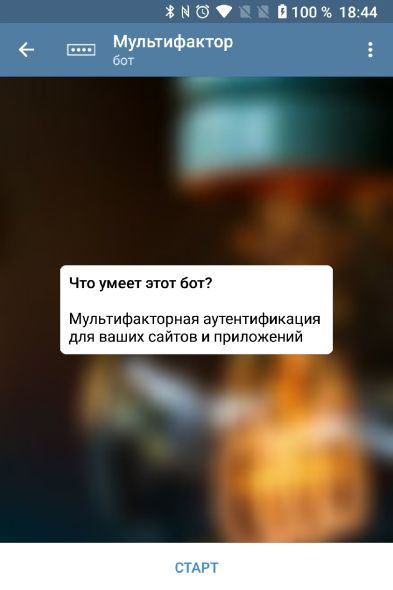

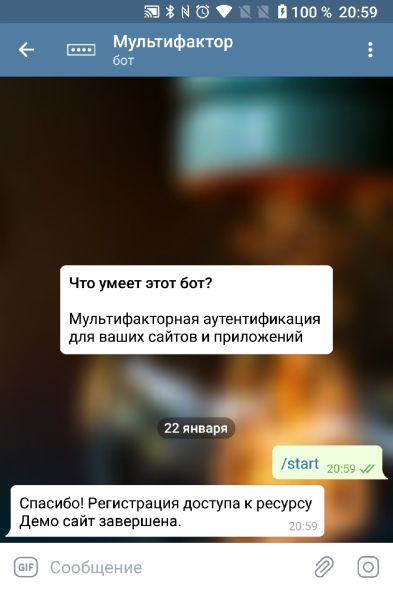

Вы увидите окно взаимодействия с ботом @MultifactorBot. Нажмите «Старт», чтобы зарегистрировать ваш аккаунт Telegram как метод для двухфакторной аутентификации.

Обратите внимание

Идентификатор бота —

@MultifactorBot. Бот доступен по ссылке https://t.me/MultifactorBot.

После успешной регистрации этого метода аутентификации бот уведомит вас в сообщении.

Вы можете вернуться на страницу добавления методов аутентификации и убедиться, что ваш аккаунт Telegram теперь используется, как дополнительный метод аутентификации.

eXpress

Развертывание MF.Express.Bot

MF.Express.Bot — это локально развёртываемый компонент на стороне заказчика, предназначенный для интеграции корпоративного мессенджера Express (на платформе BotX) с централизованным сервисом MultiFactor Express API.

Архитектура развертывания:

- Централизованные сервисы (не требуют развертывания у заказчика):

- MF.Express.API — внешний сервис, доступен по адресу

express-service.multifactor.ru. - MultiFactor Core Service — основное ядро системы многофакторной аутентификации.

- MF.Express.API — внешний сервис, доступен по адресу

- Локальные компоненты (развертываются на стороне заказчика):

- MF.Express.Bot.

- Express Messenger (BotX Platform) — при условии его отсутствия в текущей инфраструктуре.

Требования

Системные требования:

- Docker Engine: 20.10+

- Docker Compose: 3.8+ (опционально)

- ОС: Linux, Windows Server 2019+, macOS

- Порты: 8080 (настраиваемый)

Требования к сетевой связности:

Исходящие соединения (от MF.Express.Bot)

- К локальному серверу BotX Platform (Express Messenger):

- Адрес: Внутренний URL Вашего развёрнутого экземпляра Express Messenger.

- Протокол и порт: HTTPS, порт 443 (стандартный).

- Назначение: Отправка уведомлений и сообщений конечным пользователям.

- К централизованному сервису MultiFactor (MF.Express.API)

- Адрес:

express-service.multifactor.ru(или адрес соответствующего контура: тестового, производственного). - Протокол и порт: HTTPS, порт 443.

- Назначение: Регистрация чатов и обработка callback-запросов в процессе аутентификации.

- Адрес:

Входящие соединения (к MF.Express.Bot)

- Источник: Сервер BotX Platform (Express Messenger).

- Протокол и порт: HTTP или HTTPS, порт 8080 (по умолчанию, может быть изменен в конфигурации).

- Назначение: Прием JWT-защищенных webhook’ов с командами от пользователей.

Важно

Требуется доступ через Internet/VPN к внешнему сервису MultiFactor

Протокол и порт: HTTP или HTTPS, порт 8080 (по умолчанию, может быть изменен в конфигурации).

Ключевое требование: Серверы BotX Platform должны иметь прямую сетевую доступность до IP-адреса и порта, на которых развернут MF.Express.Bot.

Программные требования

- Доступ к реестру контейнеров Docker Registry: требуется для получения Docker-образа компонента MF.Express.Bot.

- (Опционально) Kubernetes 1.20+ для оркестрации.

Схема работы

На стороне заказчика:

- BotX Platform (Express Messenger) – ваш корпоративный мессенджер.

- Отправляет JWT-защищенные webhook’и боту при действиях пользователей.

- Принимает push-уведомления для отправки пользователям.

- MF.Express.Bot – локальный сервис-посредник.

- Развертывается у каждого заказчика отдельно.

- Обрабатывает команды от пользователей.

- Взаимодействует с централизованным MF.Express.API.

На стороне MultiFactor:

- MF.Express.API – единый централизованный сервис

express-service.multifactor.ru.- Обрабатывает логику аутентификации для всех заказчиков.

- MultiFactor Core Service – ядро системы многофакторной аутентификации.

Регистрация бота в BotX Platform

Важно

BotX Platform — это часть корпоративного мессенджера Express, который развертывается у заказчика.

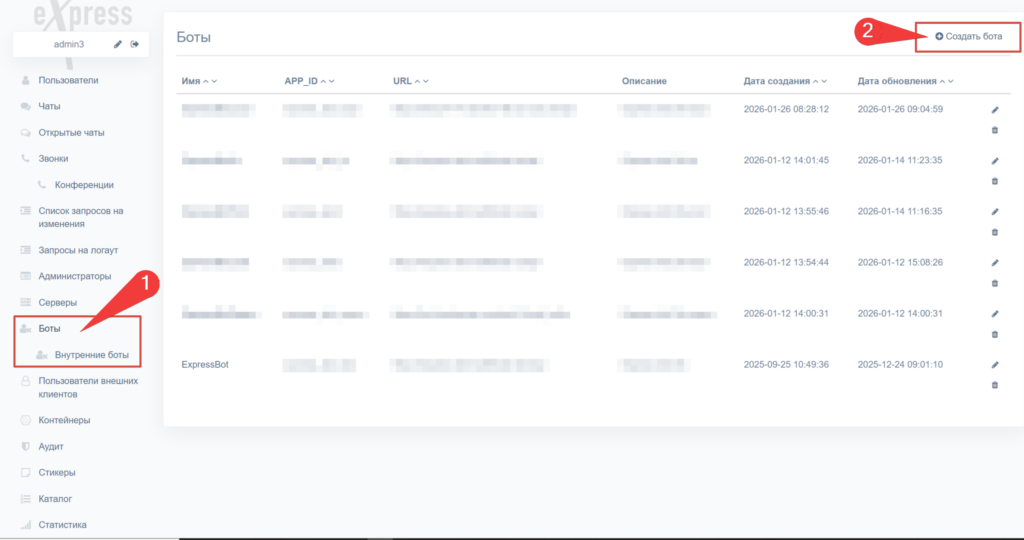

Войдите в административную панель Express по адресу: https://ваш-express-сервер/admin/

Используйте учетные данные администратора.

- В интерфейсе панели перейдите в раздел управления ботами:

https://<ваш-express-сервер>/admin/botx/bots. - Инициируйте создание новой записи, нажав кнопку «Создать» или «Создать нового бота».

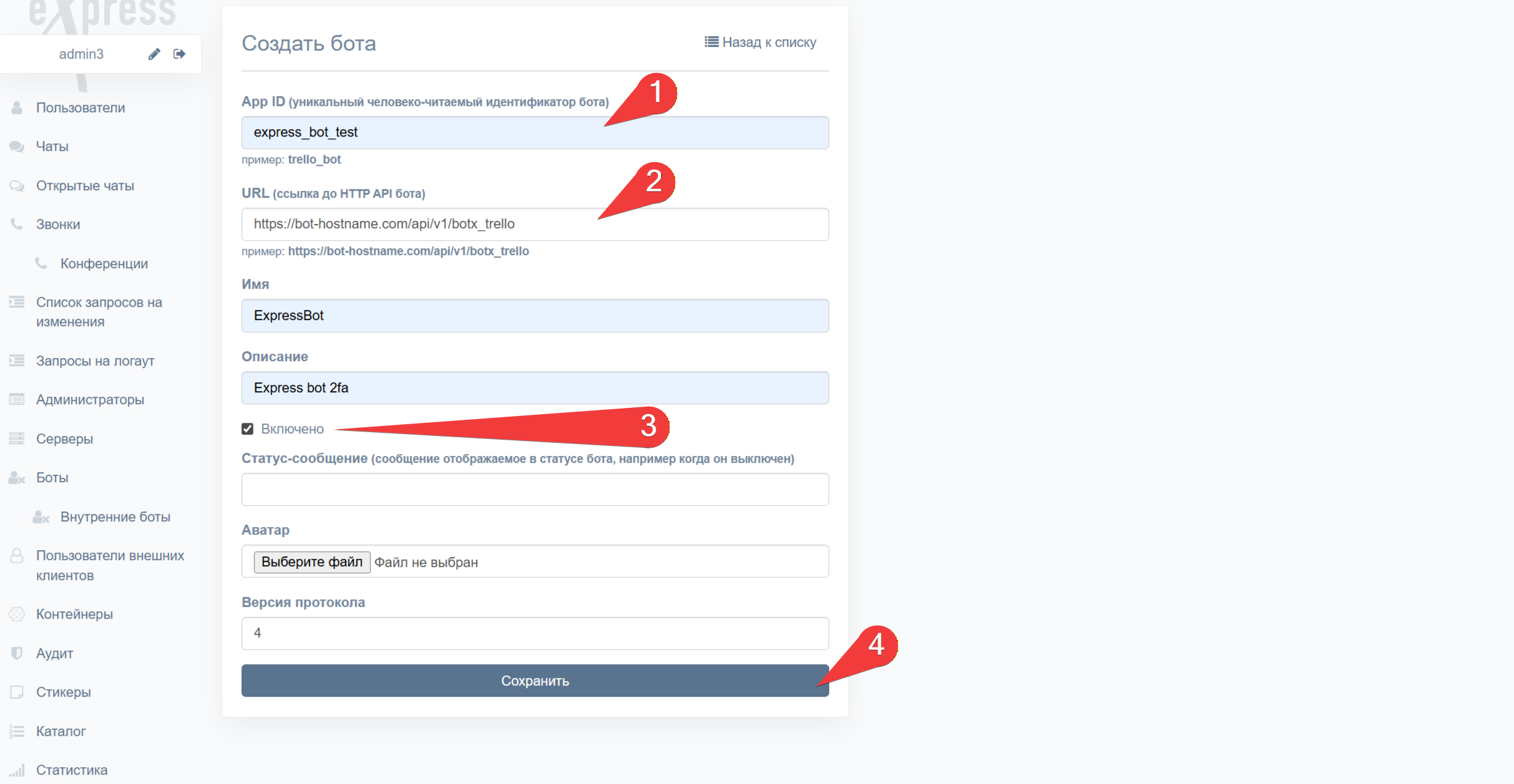

Заполните обязательные параметры в форме создания где:

- Идентификатор бота (APP ID): задайте уникальное, понятное имя для идентификации бота в системе.

- Пример:

mf-auth-bot

- Пример:

- Bot API URL (Callback URL): укажите публичный URL, по которому будет доступен развернутый экземпляр MF.Express.Bot.

- Пример:

https://express-bot.your-domain.com/api

- Пример:

- Статус: Активируйте флажок «Включен».

- Сохраните конфигурацию, нажав кнопку «Сохранить». Остальные параметры формы можно оставить без изменений.

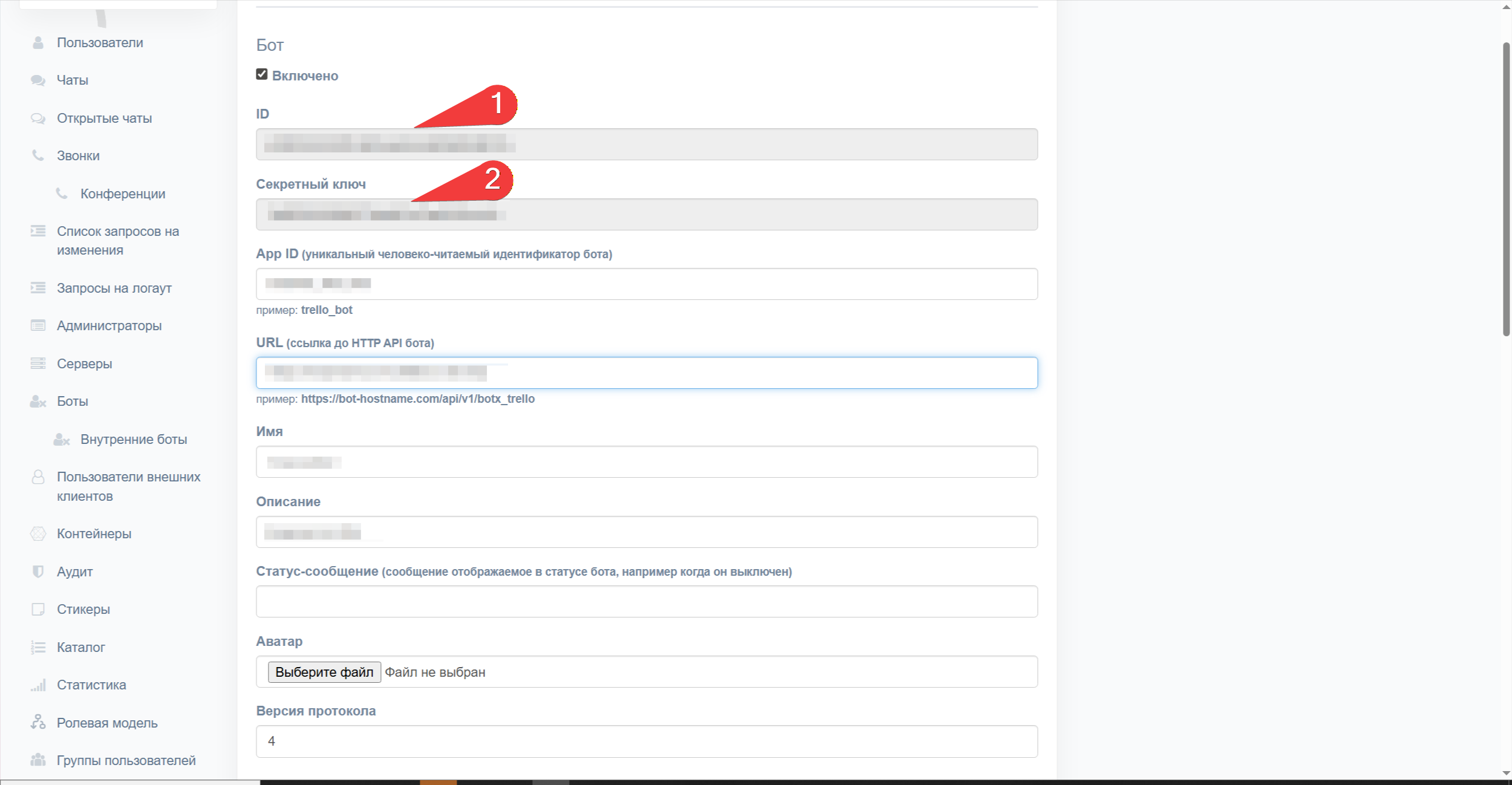

После успешного сохранения система автоматически сгенерирует и отобразит на странице бота следующие учетные данные, необходимые для работы интеграции:

- Bot ID: Уникальный идентификатор в формате GUID.

- Пример:

ef45xx05-5xx5-x6fx-ae2b-xxxxxxxxxxxx

- Пример:

- Bot Secret Key: Секретный ключ для подписи запросов.

- Пример:

xd99336xx966xxfxd8xxx7aaxxx2cxxb

- Пример:

Эти данные отобразятся на странице редактирования бота.

Важно

Убедитесь, что активирован флажок «Разрешить создавать чаты».

Дополнительные параметры:

- BotX API Base URL: Базовый URL вашего сервера Express Messenger.

- Пример:

https://<ваш-express-сервер>

- Пример:

- Expected Issuer (JWT Issuer): Доменное имя вашего сервера Express, используемое для проверки JWT-токенов.

Важно

Сохраните Bot ID и Bot Secret Key в безопасном месте (менеджер паролей, vault).

Эти данные потребуются для конфигурации MF.Express.Bot

Получение Docker образа

Компонент доступен вместе с исходным кодом, распространяется бесплатно.

Актуальная версия находится на GitHub: код и сборка.

Сборка Docker-образа

# 1. Клонирование репозитория git clone https://github.com/MultifactorLab/mf-express-bot.git cd mf-express-bot # 2. Выбор версии для сборки # Для production-среды рекомендуется использовать стабильный релиз git checkout tags/v1.0.0 # Замените `v1.0.0` на актуальный номер версии # Альтернативно: для получения последних изменений используйте основную ветку # git checkout main # 3. Сборка Docker-образа cd src docker build -t mf-express-bot:latest -f Dockerfile . # 4. Верификация успешной сборки docker images | grep mf-express-bot

Параметры конфигурации (переменные окружения)

Конфигурация компонента MF.Express.Bot осуществляется через переменные окружения. Разделитель между уровнями конфигурации — двойное подчеркивание (__).

Обязательные переменные

EXPRESSBOT__BOTID- Назначение: Уникальный идентификатор (GUID) бота, созданного в панели администрирования BotX Platform.

- Пример значения:

exxxx05-5425-5xxd-xxxb-d60bxxxx27a

EXPRESSBOT__BOTSECRETKEY- Назначение: Секретный ключ бота, сгенерированный при его регистрации в BotX Platform.

- Пример значения:

9dxxxx6169xxx7fxxxx7a7xxxx42cd1b

EXPRESSBOT__BOTXAPIBASEURL- Назначение: Базовый URL вашего локального сервера Express Messenger (BotX Platform).

- Пример значения:

https://your-express-server.com

EXPRESSBOT__EXPECTEDISSUER- Назначение: Доменное имя вашего сервера Express, используемое для валидации издателя (issuer) входящих JWT-токенов.

- Пример значения:

your-express-server.com

MFEXPRESSAPI__BASEURL- Назначение: URL централизованного сервиса MultiFactor Express API.

- Значение:

https://express-service.multifactor.ru

Ключевые моменты:

MFEXPRESSAPI__BASEURL указывает на внешний централизованный сервис MultiFactor.

Параметры EXPRESSBOT__BOTID и EXPRESSBOT__BOTSECRETKEY получены на этапе регистрации бота.

EXPRESSBOT__BOTXAPIBASEURL указывает на ваш внутренний сервер Express.

Опциональные переменные

ASPNETCORE_ENVIRONMENT- Назначение: Определяет среду выполнения приложения (например,

Development,Staging,Production). - Значение по умолчанию:

Production

- Назначение: Определяет среду выполнения приложения (например,

ASPNETCORE_URLS- Назначение: Задает адреса и порты, которые будет прослушивать веб-хост.

- Значение:

http://+:8080

EXPRESSBOT__REQUESTTIMEOUTSECONDS- Назначение: Таймаут (в секундах) для исходящих HTTP-запросов к BotX Platform.

- Значение по умолчанию:

30

MFEXPRESSAPI__REQUESTTIMEOUTSECONDS- Назначение: Таймаут (в секундах) для исходящих HTTP-запросов к централизованному MF Express API.

- Значение по умолчанию:

30

Развёртывание

Docker Compose (рекомендуется)

Шаг 1: Подготовка рабочей директории:

# Создайте директорию для развертывания mkdir mf-express-bot-deploy cd mf-express-bot-deploy

Шаг 2: Создание файла конфигурации (.env)

Создайте файл .env со следующим содержимым, заменив значения-заполнители на актуальные данные вашего окружения:

cat > .env << 'EOF' # BotX Platform (ОБЯЗАТЕЛЬНО) # Получите эти данные из административной панели вашего Express сервера EXPRESSBOT__BOTID=your-bot-id-from-botx-admin EXPRESSBOT__BOTSECRETKEY=your-bot-secret-key-from-botx-admin EXPRESSBOT__BOTXAPIBASEURL=https://ваш-express-сервер EXPRESSBOT__EXPECTEDISSUER=ваш-express-сервер # MultiFactor Express API (ОБЯЗАТЕЛЬНО) # Централизованный сервис MultiFactor MFEXPRESSAPI__BASEURL=https://express-service.multifactor.ru # Environment ASPNETCORE_ENVIRONMENT=Production EOF

Важно

Замените placeholder значения на реальные данные из вашей BotX административной панели.

Шаг 3: Создание манифеста docker-compose.yml

Создайте файл docker-compose.yml:

version: '3.8'

services:

express-bot:

image: mf-express-bot:latest

container_name: mf-express-bot

env_file:

- .env

ports:

- "8080:8080"

volumes:

- ./logs:/app/Logs

restart: unless-stopped

healthcheck:

test: ["CMD", "curl", "-f", "http://localhost:8080/health/live"]

interval: 30s

timeout: 3s

start_period: 15s

retries: 3

Шаг 4: Запуск сервиса

# Запуск в фоновом режиме docker-compose up -d # Проверка статуса контейнера docker-compose ps # Просмотр логов в реальном времени docker-compose logs -f express-bot

Шаг 5: Проверка работоспособности

# Проверка жизнеспособности (liveness) curl http://localhost:8080/health/live # Проверка готовности к работе (readiness) curl http://localhost:8080/health/ready

Ожидаемый ответ при успешной проверке:

{"status":"Healthy",...}

Docker Run (минималистичное развёртывание)

docker run -d \ --name mf-express-bot \ -p 8080:8080 \ -e ASPNETCORE_ENVIRONMENT=Production \ -e EXPRESSBOT__BOTID="ваш-bot-id-из-botx" \ -e EXPRESSBOT__BOTSECRETKEY="ваш-секретный-ключ-бота" \ -e EXPRESSBOT__BOTXAPIBASEURL="https://адрес-вашего-express-сервера" \ -e EXPRESSBOT__EXPECTEDISSUER="домен-вашего-express-сервера" \ -e MFEXPRESSAPI__BASEURL="https://express-service.multifactor.ru" \ -v /var/log/mf-express-bot:/app/Logs \ --restart unless-stopped \ mf-express-bot:latest

Важно

Замените placeholder значения на реальные данные из вашей BotX административной панели.

Для production используйте Docker Secrets или переменные окружения вместо прямого указания секретов в команде

Kubernetes (для оркестрации и высокой доступности)

yaml

apiVersion: v1

kind: Namespace

metadata:

name: mf-express

---

apiVersion: v1

kind: Secret

metadata:

name: botx-credentials

namespace: mf-express

type: Opaque

stringData:

bot-id: "your-bot-id"

bot-secret-key: "your-secret-key"

---

apiVersion: v1

kind: ConfigMap

metadata:

name: express-bot-config

namespace: mf-express

data:

# Адрес вашего Express сервера (замените на реальный)

EXPRESSBOT__BOTXAPIBASEURL: "https://ваш-express-сервер"

EXPRESSBOT__EXPECTEDISSUER: "ваш-express-сервер"

# Централизованный сервис MultiFactor (НЕ меняйте без необходимости)

MFEXPRESSAPI__BASEURL: "https://express-service.multifactor.ru"

ASPNETCORE_ENVIRONMENT: "Production"

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: mf-express-bot

namespace: mf-express

spec:

replicas: 2

selector:

matchLabels:

app: mf-express-bot

template:

metadata:

labels:

app: mf-express-bot

spec:

containers:

- name: mf-express-bot

image: mf-express-bot:latest

ports:

- containerPort: 8080

name: http

env:

- name: EXPRESSBOT__BOTID

valueFrom:

secretKeyRef:

name: botx-credentials

key: bot-id

- name: EXPRESSBOT__BOTSECRETKEY

valueFrom:

secretKeyRef:

name: botx-credentials

key: bot-secret-key

envFrom:

- configMapRef:

name: express-bot-config

livenessProbe:

httpGet:

path: /health/live

port: 8080

initialDelaySeconds: 15

periodSeconds: 30

timeoutSeconds: 3

failureThreshold: 3

readinessProbe:

httpGet:

path: /health/ready

port: 8080

initialDelaySeconds: 10

periodSeconds: 10

timeoutSeconds: 3

failureThreshold: 3

startupProbe:

httpGet:

path: /health/startup

port: 8080

initialDelaySeconds: 5

periodSeconds: 5

timeoutSeconds: 3

failureThreshold: 12

resources:

requests:

memory: "512Mi"

cpu: "250m"

limits:

memory: "1Gi"

cpu: "1000m"

volumeMounts:

- name: logs

mountPath: /app/Logs

volumes:

- name: logs

emptyDir: {}

---

apiVersion: v1

kind: Service

metadata:

name: mf-express-bot

namespace: mf-express

spec:

type: ClusterIP

selector:

app: mf-express-bot

ports:

- port: 8080

targetPort: 8080

name: http

Health Checks

Сервис предоставляет три endpoint’а для проверки состояния:

/health/live (Liveness Probe)

- Назначение: Определяет, запущен ли процесс приложения.

- Использование: Используется livenessProbe в Kubernetes и healthcheck в Docker для автоматического перезапуска «зависшего» контейнера.

- Критерий успеха: HTTP-статус 200 OK.

Пример запроса:

curl http://localhost:8080/health/live

/health/ready (Readiness Probe)

- Назначение: Определяет, готово ли приложение к обработке входящих запросов. Проверяет доступность всех критически важных внешних зависимостей (BotX Platform API и MF.Express.API).

- Использование: Используется

readinessProbeв Kubernetes для управления трафиком (поды, не прошедшие проверку, исключаются из балансировки нагрузки). - Критерий успеха: HTTP-статус

200 OKтолько при успешной проверке подключения ко всем внешним сервисам.

Пример запроса:

curl http://localhost:8080/health/ready

/health/startup (Startup Probe)

- Назначение: Определяет, завершилась ли первоначальная инициализация приложения. Актуально для приложений с длительным временем старта.

- Использование: Используется

startupProbeв Kubernetes, чтобы дать приложению время на подготовку перед началом проверокlivenessиreadiness. - Критерий успеха: HTTP-статус

200 OKпосле полной инициализации.

Пример запроса:

curl http://localhost:8080/health/startup

Логирование

Конфигурация логирования зависит от среды выполнения, задаваемой переменной ASPNETCORE_ENVIRONMENT.

Параметр |

Production |

Development / Local |

|---|---|---|

Уровень детализации |

Warning, Error |

Debug, Information, Warning, Error |

Назначение |

Минимальное логирование для эксплуатации |

Детальное логирование для отладки |

Каналы вывода |

Консоль, файлы |

Консоль (цветной вывод), файлы |

Путь к файлам логов |

|

|

Формат записи (файл) |

|

|

Ротация логов |

Ежедневно |

Ежедневно |

Срок хранения |

14 дней |

3 дня |

Методы доступа к логам.

При развёртывании через Docker:

# Потоковый вывод логов в реальном времени docker logs -f mf-express-bot # Вывод последних 100 строк docker logs --tail 100 mf-express-bot # Просмотр логов в смонтированном томе (если настроено) tail -f ./logs/express-bot-*.log

При развёртывании через Docker Compose:

docker-compose logs -f express-bot

При развертывании в Kubernetes:

# Потоковый вывод логов из пода kubectl logs -f deployment/mf-express-bot -n mf-express # Вывод логов за последний час kubectl logs --since=1h deployment/mf-express-bot -n mf-express

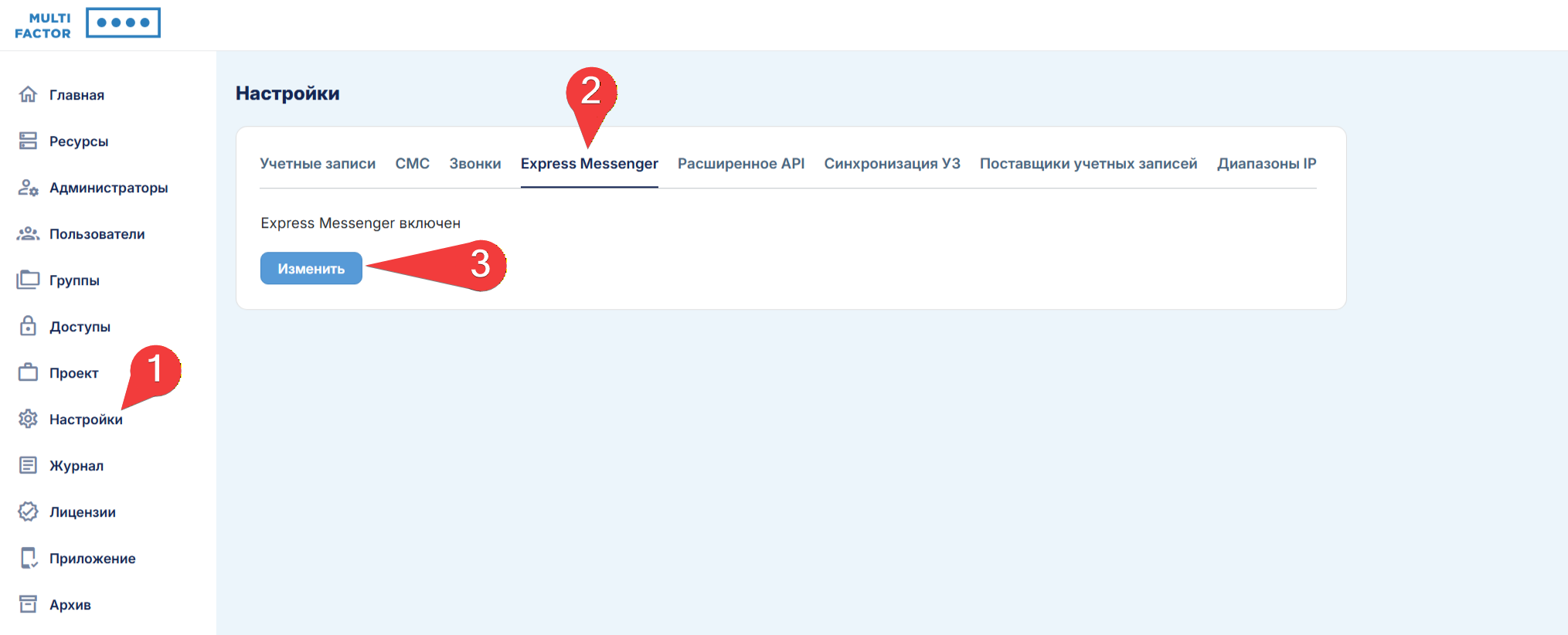

Настройка интеграции в личном кабинете MultiFactor

Для настройки аутентификации через eXpress в Личном кабинете перейдите в раздел Настройки → Express Messenger→ Изменить

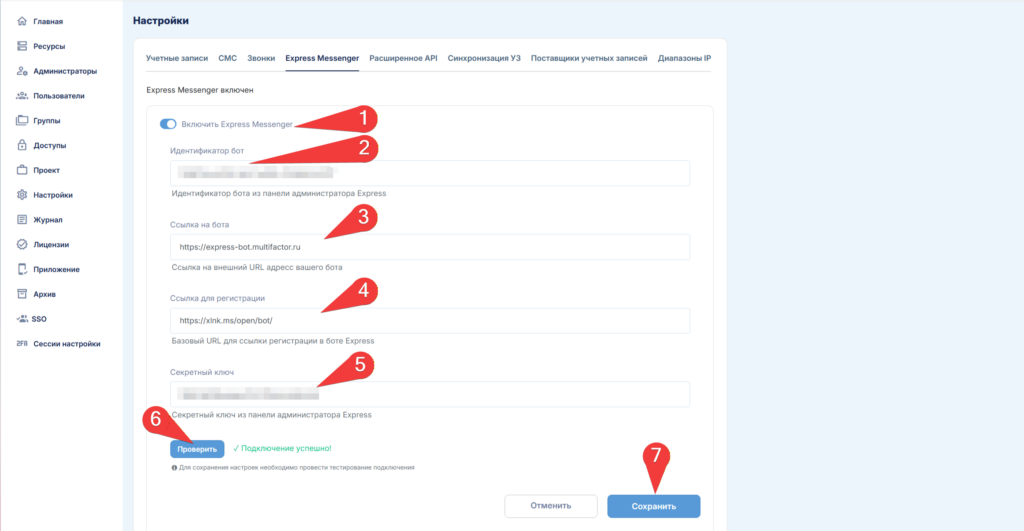

После чего откроется панель для настройки аутентификации через eXpress:

Где:

- Воспроизводится включение\отключение самой аутентификации.

- Необходимо указать идентификатор бота из панели администратора Express.

- Ссылка на внешний URL адрес Вашего бота.

- Постоянная ссылка для регистрации в боте eXpress. Подробнее тут.

- Секретный ключ из панели администратора eXpress.

- Проверка подключения.

- Сохранение всех настроек.

После сохранения всех настроек, данный метод аутентификации станет доступным в способах аутентификации в группах Личного кабинета.

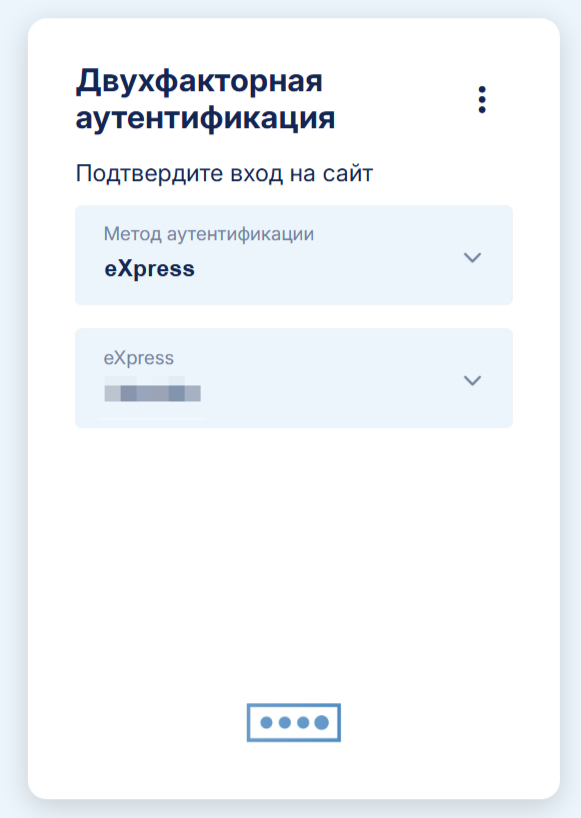

Также данный метод можно использовать и в Личном кабинете:

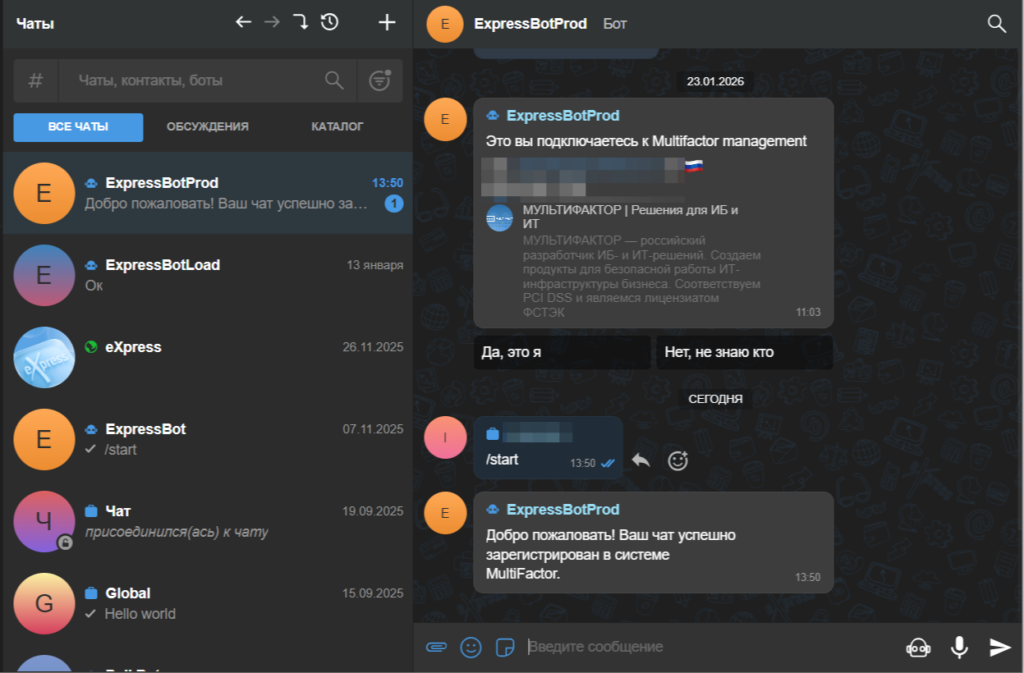

После запроса второго фактора, от бота придёт сообщение с подтверждением:

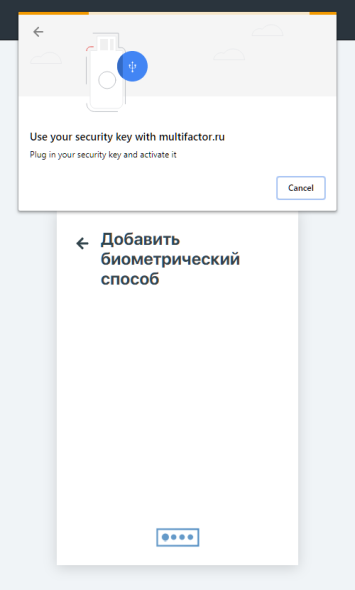

Биометрия и U2F

Для настройки аутентификации с помощью биометрических датчиков или токенов U2F и нажмите «Добавить Biometrical» в разделе «U2F и биометрия».

Система предложит вам выбрать один из факторов U2F аутентификации, в том числе биометрические датчики, при их наличии.

Следуйте инструкциям на экране, и вы добавите один из самых удобных способов дополнительной аутентификации.

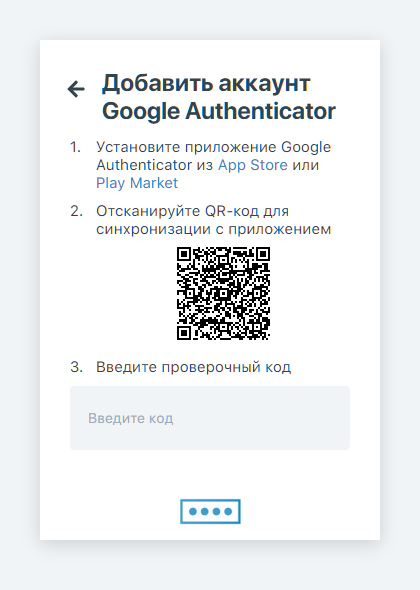

Google Authenticator/Я.Ключ

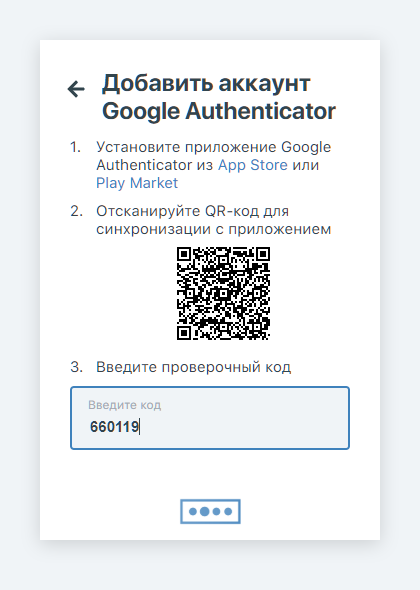

Для настройки аутентификации с помощью Google Authenticator/Я.Ключа или любого другого программного токена нажмите «Добавить Google» в разделе Google Authenticator.

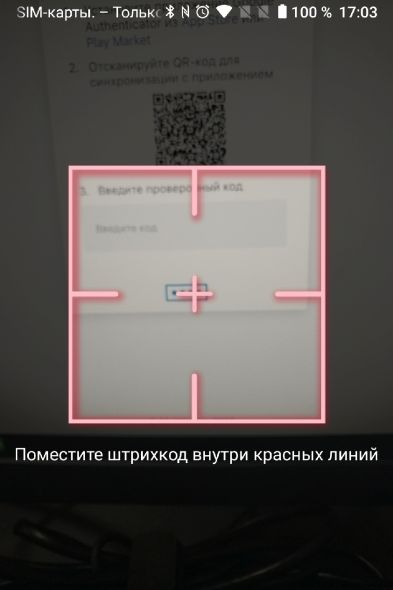

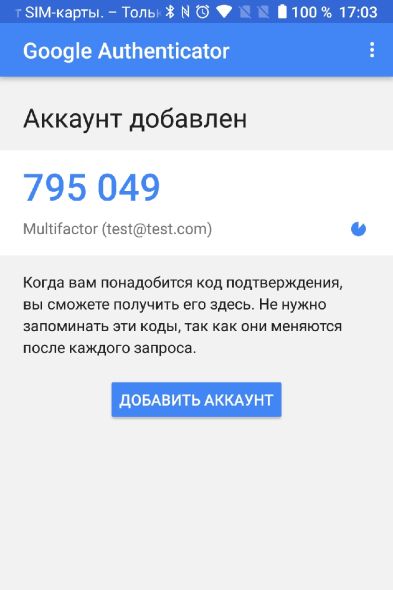

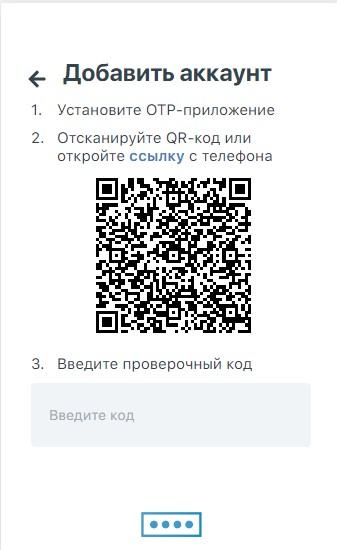

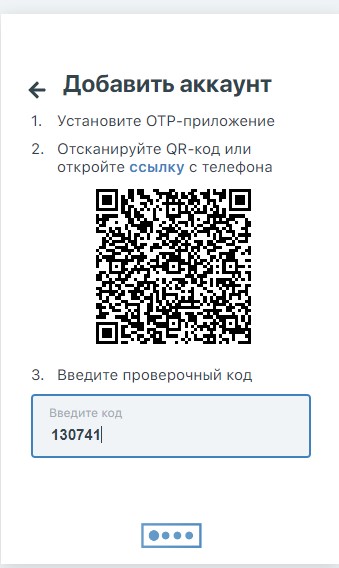

Сервис сгенерирует для вас QR код, который будет необходимо отсканировать с помощью Google Authenticator/Я.Ключа или любого другого приложения для генерации одноразовых кодов.

В приложении нажмите на кнопку добавления нового программного токена, разрешите ему доступ к камере при необходимости, и отсканируйте QR код.

После этого в приложении добавится новый генератор одноразовых кодов доступов.

Введите одноразовый код, который вы видите в приложении, на странице добавления аутентификатора для завершения процесса настройки аутентификации.

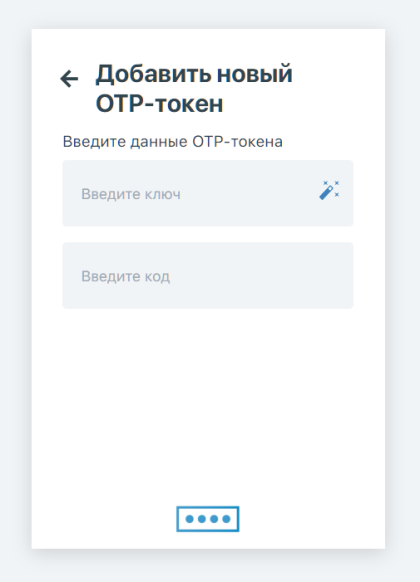

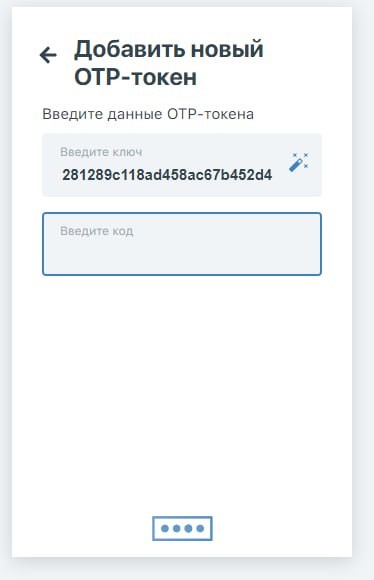

OTP-токен

Для настройки многофакторного доступа с помощью OTP-токена нажмите «Добавить новый OTP-токен».

Вместе с OTP-токеном вам был предоставлен его ключ. Введите его в первое поле. Затем установите курсор во второе поле и активируйте ваш токен.

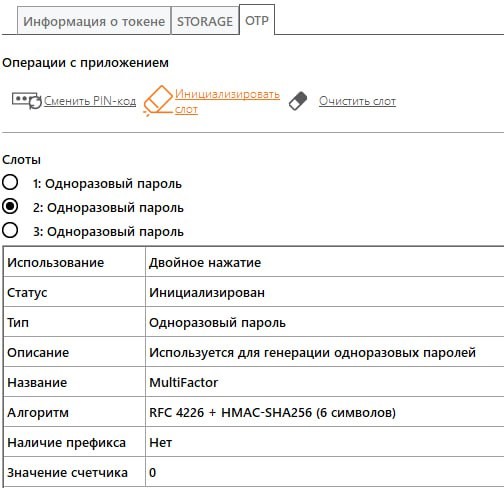

HOTP-Токен JaCarta

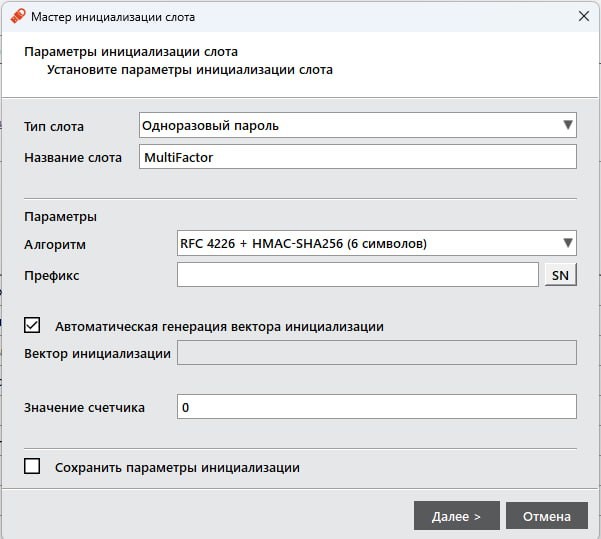

Скачайте приложение Единый Клиент JaCarta, откройте его, зайдите в настройки ОТР и инициализируйте слот.

Примечание

Для привязки необходимо инициализировать непосредственно новый слот. При наличии старого слота, он должен быть очищен и инициализирован заново. Это необходимо для синхронизации счетчиков (в пункте «Значение счетчика» должен стоять 0).

При инициализации слота установите параметры слота:

- Тип слота: Одноразовый пароль

- Название слота: произвольно

- Алгоритм: выберете из списка 6 символьный код и алгоритм SHA1 или SHA256.

- Значение счетчика: 0

Важно

В настоящий момент MULTIFACTOR поддерживает только 6 символов, в отличие от JaCarta, которая поддерживает 6-8 символов.

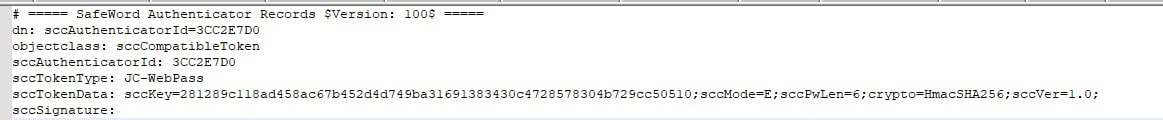

В конце настройки сохраните данные из инициированного слота в файл и откройте файл в текстовом редакторе, найдите параметр sccKey.

Скопируйте найденный sccKey в форму привязки otp-устройства MULTIFACTOR.

Нажмите кнопку, указанную в инициализированном слоте, чтобы привязать устройство.

Примечание

Для последующего входа достаточно нажать кнопку на JaCarta и нажать Enter.

Рутокен

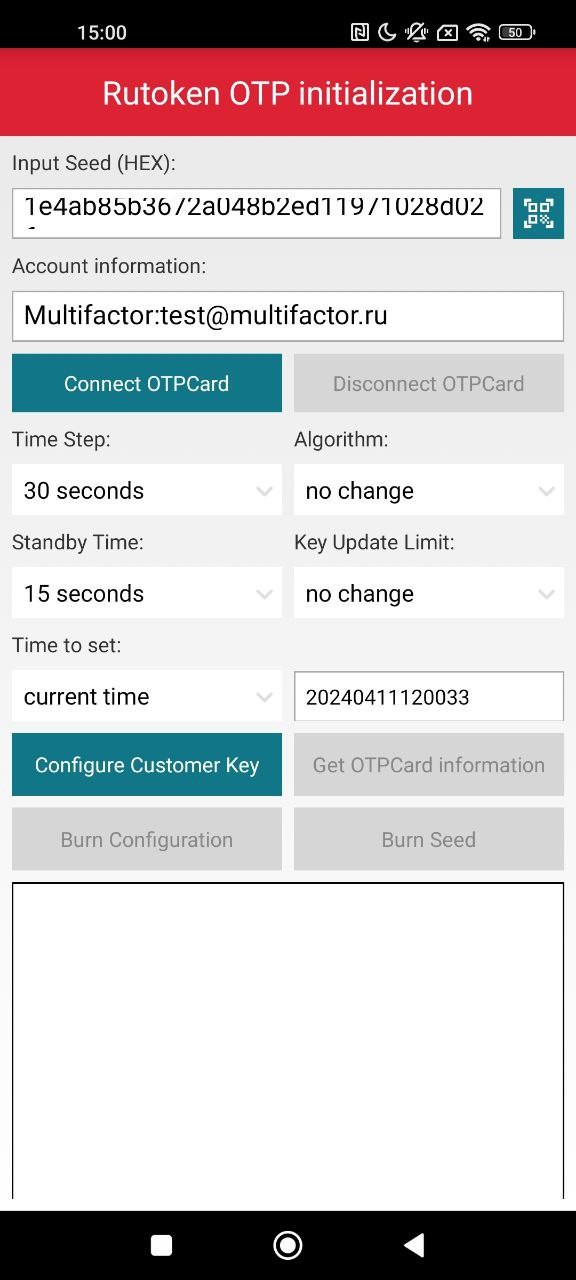

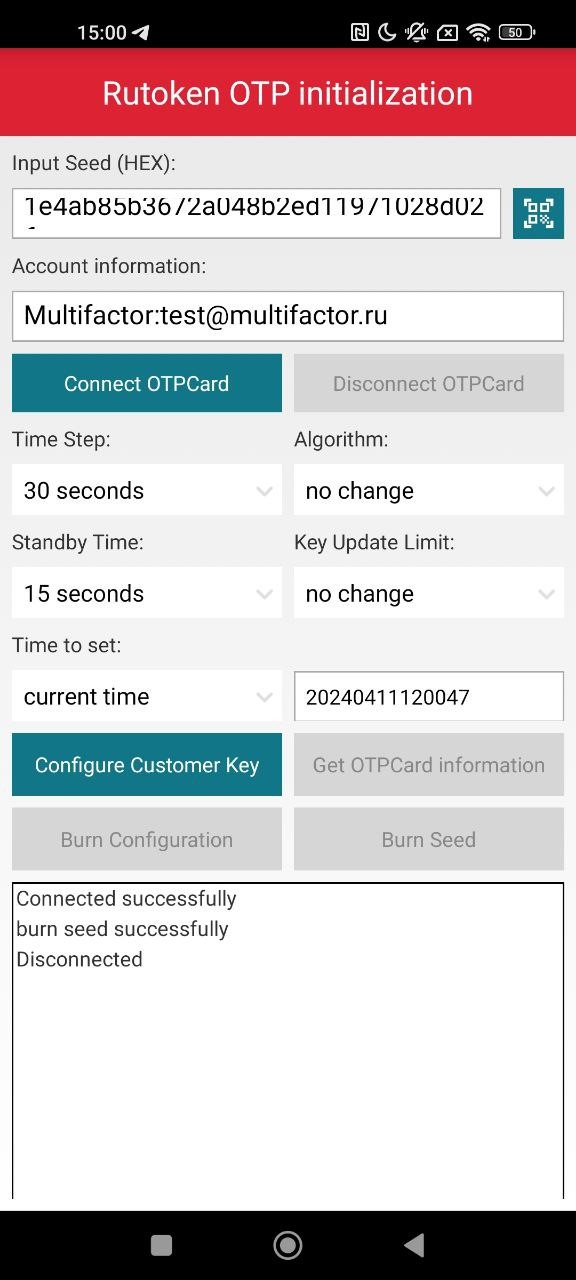

Установите на телефон с ОС Android приложение «Утилита инициализации Рутокен OTP». Приложение также доступно для Windows, но в этом случае вам потребуется отдельное устройство для считывания NFC.

В разделе «OTP-токены и приложения» нажмите Добавить OTP.

С помощью приложения «Утилита инициализации Рутокен OTP» отсканируйте появившийся QR-код.

Приложение считает секретный ключ, который затем необходимо записать на OTP-токен.

Включите NFC на телефоне и поднесите OTP-токен к телефону. Дождитесь вибрации и нажмите «Connect OTPCard». Если соединение установлено успешно, вы увидите сообщение «Connected successfully»

Важно

Не отсоединяйте токен от телефона во избежание разрыва соединения. Необходимо нажать «Burn Configuration», а затем «BurnSeed», после чего дождитесь сообщения об успешной записи секретного ключа на токен.

Выключите OTP-токен и заново включите его. Введите появившийся одноразовый код в поле и дождитесь завершения регистрации устройства в системе MULTIFACTOR.

После успешной привязки устройство будет отображаться в разделе «OTP-токены и приложения». Оно также будет доступно для выбора при аутентификации на защищенном ресурсе.

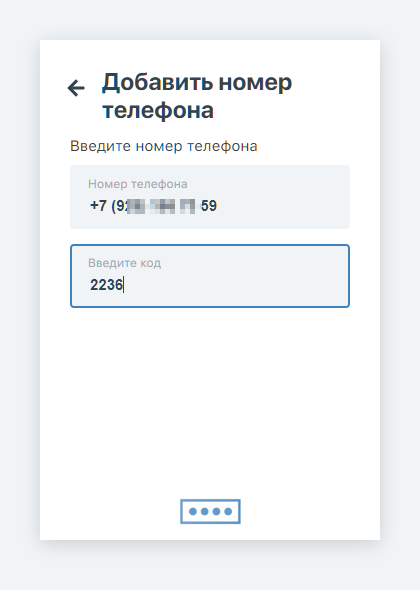

SMS

Для настройки аутентификации с помощью SMS нажмите «Добавить номер» в разделе СМС.

В открывшемся окне введите ваш номер в формате +71234567890.

Введите одноразовый код из пришедшей СМС. Срок действия кода СМС 30 секунд.