- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- 1С:Предприятие с системой единого входа на базе OIDC

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

- Пользовательское соглашение об использовании программного обеспечения «МУЛЬТИФАКТОР»

- Политика в отношении обработки персональных данных при использовании сайта https://multifactor.ru/

- Пользовательское соглашение об использовании мобильного приложения «MULTIFACTOR»

- Политика в отношении обработки персональных данных

- Согласие на обработку персональных данных пользователей сайта https://multifactor.ru/

- Лицензионное соглашение

- Политика оплаты

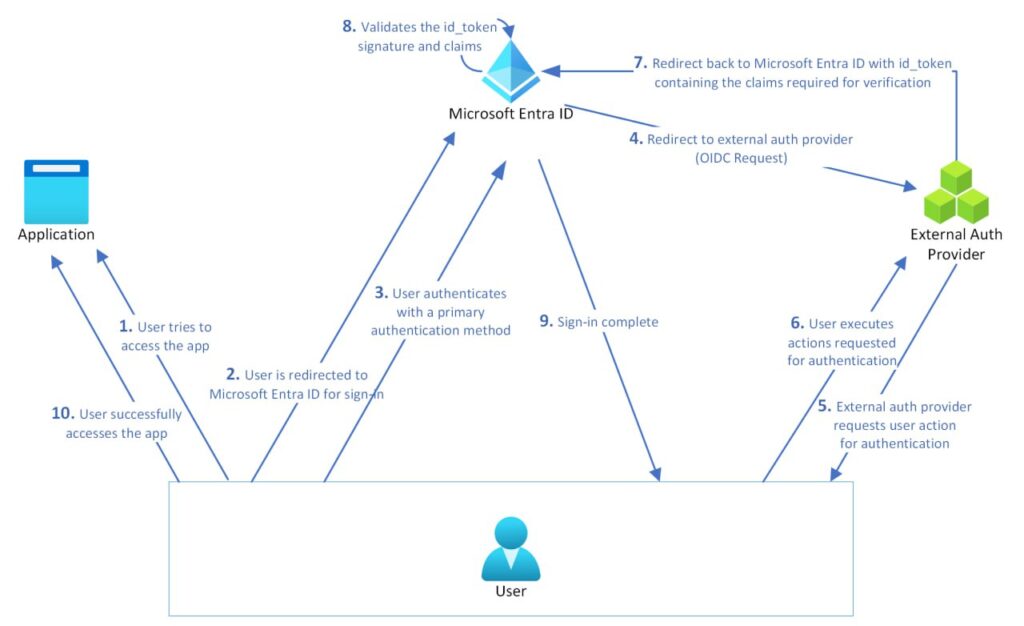

Интеграция с Microsoft Entra ID

Общая информация

- Пользователь пытается получить доступ к ресурсу (приложение в Entra ID) с помощью первого фактора Entra ID.

- Проверка первого фактора Entr’ой.

- В случае успешного прохождения первого фактора пользователь попадает на страницу выбора EAM для прохождения второго фактора.

- Пользователь выбирает EAM.

- Entra ID делает POST запрос в выбранный EAM по адресу из поля authorization_endpoint из конфигурации {host}/.well-known/openid-configuratin . Ссылка в на конфигурацию задается как Discovery Endpoint при создании EAM и может отличаться

- EAM при получении запроса проводить все необходимы, по его мнению, проверки и производит POST redirect по адресу redirect_uri из запроса Entra.

- Entra ID валидирует ответ EAM и выносит решение о допуске пользователя к ресурсу.

- Схема работы:

Видео-презентация

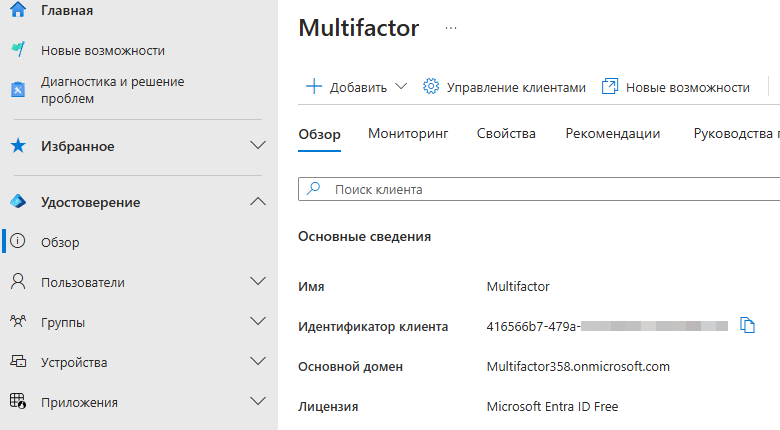

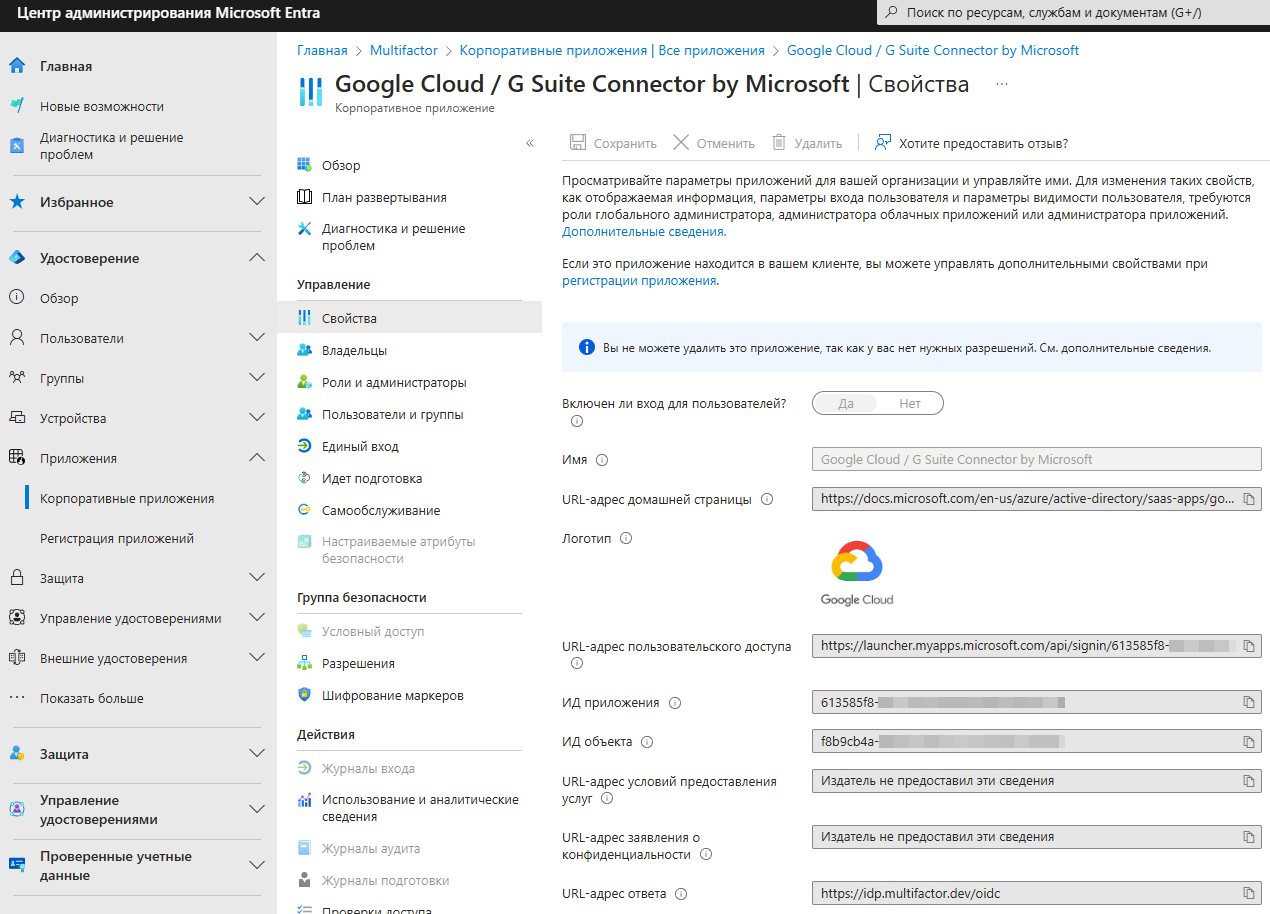

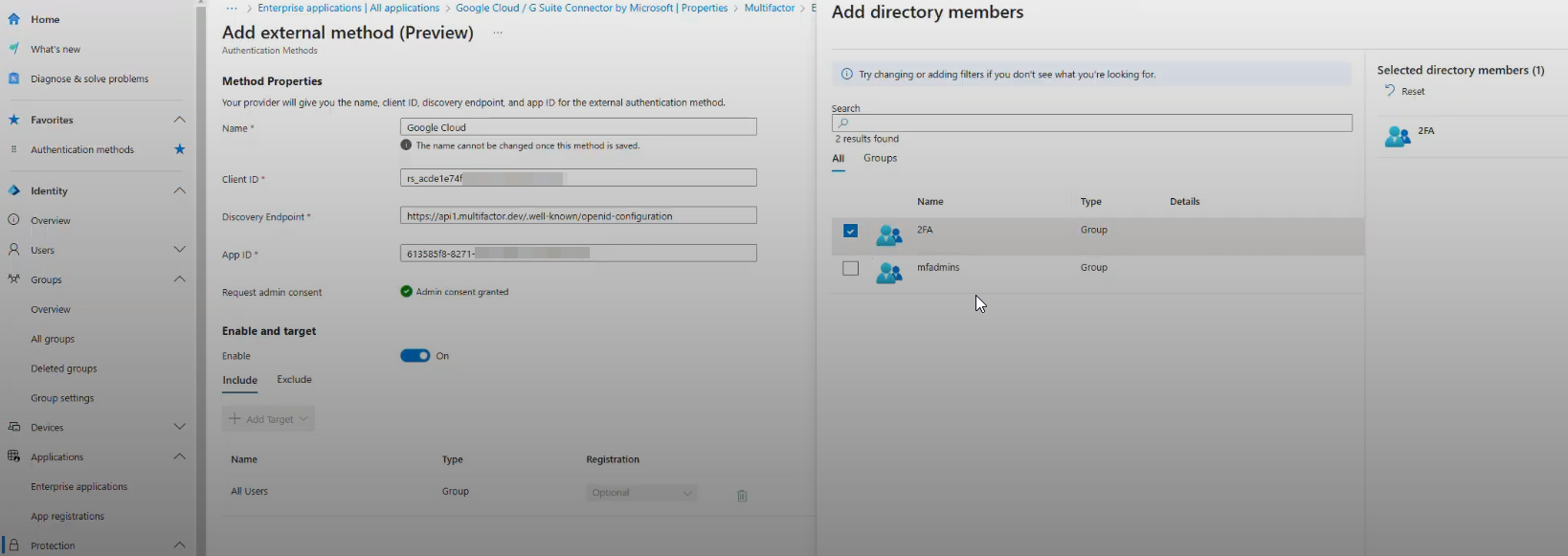

Настройка ресурса и EAM

- Пользователь создает приложение или уже имеет приложение в Entra ID.

- Пользователь в регистрирует ресурс Microsoft Entra ID в админ панели мультифактор в разделе ресурсы, обязательно заполняя поля Application ID(guid созданного/существующего приложения), Tenant ID(guid аккаунта) и User access URL.

- Указать в качестве Client ID значение из поля API Key из ресурса (rs_00000…).

- В поле App ID указывается Application ID необходимого приложения.

- В поле Discovery Endpoint указывается .well-known/openid-configuration от Multifactor.

- Пользователь должен настроить все необходимы политики, группы пользователь и тд как ему нужно

- Активировать EAM.

Использование MULTIFACTOR, как EAM для Entra ID

- Запрос от Entra ID обрабатывает endpoint’ом /oidc в классе EntraController.

- На основе поля client_id из запроса находится ресурс MULTIFACTOR.

- Класс EntraService проводит валидацию реквеста.

- Проверка валидности redirect_uri: есть список допустимых значений.

- Проверка issuer в id_token_hint: формат должен соответствовать https://login.microsoftonline.com/{tenantid}/v2.0.

- Claim aud должен соответствовать ApplicationId в ресурсе.

- Claim sub должен существовать(значение создает Entra ID).

- Claim preferred_username должен существовать и быть равен Identity пользователя в базе MULTIFACTOR.

- Создается OIDC сессия в базе MULTIFACTOR.

- Создается и отправляется 2FA request указанному пользователю.

- Проиcходит redirect на access страницу.

- Пользователь подтверждает второй фактор.

- Происходит отправки запроса на endpoint oidc/entra/{apiKey}/mfa в EntraController с параметрами apiKey и accessToken MULTIFACTOR.

- Производится валидация apiKey и accessToken .

- Обновляется OIDC сессия.

- Создается ответ для Entra ID в EntraService.

- Создается JWT id_token согласно требованиям Entra ID.

- Передается параметр state из инициализирующего запроса Entra ID.

- Производится POST redirect с помощью html формы.

- Entra ID производит валидацию оправленного id_token с помощью .well-known/openid-configuration от MULTIFACTOR и допускает/не допускает пользователя.

Последнее обновление 27 августа 2025 г.