- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- 1С:Предприятие с системой единого входа на базе OIDC

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

- Пользовательское соглашение об использовании программного обеспечения «МУЛЬТИФАКТОР»

- Политика в отношении обработки персональных данных при использовании сайта https://multifactor.ru/

- Пользовательское соглашение об использовании мобильного приложения «MULTIFACTOR»

- Политика в отношении обработки персональных данных

- Согласие на обработку персональных данных пользователей сайта https://multifactor.ru/

- Лицензионное соглашение

- Политика оплаты

Настройка двухфакторной аутентификации на RedOS

В статье описывается настройка сервера RedOS для включения двухфакторной аутентификации. Рассматриваются следующие методы:

Подтверждение входа посредством одноразового кода (OTP) или PUSH-уведомления при локальном входе и подключении через RDP.

Авторизация по логину и паролю;

Аутентификация с использованием ключа;

Использование второго фактора на 99% сокращает риск неправомерного доступа и совершенно не усложняет процесс подключения для пользователей.

Возможные способы аутентификации:

Мобильное приложение MultifactorСМСАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.КлючTelegram

Принцип работы

- SSHD использует модуль PAM_RADIUS для второго фактора проверки подлинности

- Модуль подключается через RADIUS протокол к сервису MULTIFACTOR

- MULTIFACTOR отправляет одноразовый пароль или PUSH уведомление пользователю для подтверждения доступа

- Пользователь вводит одноразовый пароль или подтверждает PUSH и получает доступ при локальном входе или подключении через RDP.

Настройка MULTIFACTOR

Зайдите в систему управления MULTIFACTOR, далее в раздел «Ресурсы» и создайте новый Linux сервер. После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов.

Установка и настройка модуля PAM_RADIUS

#Обновим системный репозиторий sudo dnf update #Установим модуль ssh (если не установлен) sudo dnf install openssh #Установим PAM sudo dnf install pam_radius #Или же используйте данную команду, чтобы найти точное название пакета: sudo dnf search pam_radius #Выполняем обновление списков пакетов dnf -y update #Выполняем команду sudo dnf install gcc pam pam-devel make -y #Скачиваем pam-модуль нужной версии, в данной инструкции используется версия 3.0.0 wget https://www.freeradius.org/ftp/pub/freeradius/pam_radius-3.0.0.tar.gz #Распаковываем скачанный архив tar -xzvf pam_radius-3.0.0.tar.gz Переходим в распакованный каталог cd pam_radius-3.0.0 #Выполняем команду sudo ./configure #Выполняем команду sudo make #Скопируем pam_radius_auth.so файл в каталог security #Для 32-разрядной системы sudo cp pam_radius_auth.so /lib/security/ #Для 64-разрядной системы sudo cp pam_radius_auth.so /lib64/security/

Далее создайте файл каталог raddb:

sudo mkdir /etc/raddb/

Копируем конфигурационный файл: “pam_radius_auth.conf” в созданный выше каталог и переименуем его в MF:

sudo cp pam_radius_auth.conf /etc/raddb/MF

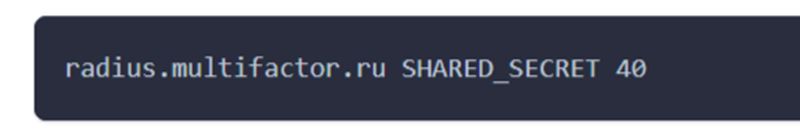

Впишите в него настройки RADIUS сервера MULTIFACTOR, сохраните и закройте редактор

radius.multifactor.ru SHARED_SECRET 40

где:

- radius.multifactor.ru: адрес сервера

- SHARED_SECRET: скопируйте из соответствующего параметра настроек Linux ресурса MULTIFACTOR

- 40: таймаут ожидания запроса с запасом

Должен выглядеть следующим образом

В файле хранится секретный ключ, поэтому установите на него права доступа на чтение только пользователю root

sudo chmod 0600 /etc/raddb/MF

Включение PAM в SSH

Отредактируйте файл /etc/ssh/sshd_config

sudo nano /etc/ssh/sshd_config

- Включите PAM интерфейс

UsePAM yes

- Добавьте способы аутентификации

Авторизация по логину и паролю

# Включаем метод keyboard-interactive, чтобы инициировать PAM-процесс AuthenticationMethods any # Разрешаем парольную аутентификацию PasswordAuthentication yes challengeResponseAuthentication yes

3. Сохраните файл и перезапустите ssh демона

sudo systemctl restart sshd

Откроем конфигурационныe файлы:

- /etc/pam.d/sshd

Гибридная конфигурация (локальные + доменные учётные записи)

#Закомментируем все строки, начинающиеся на auth. #Добавим строки: auth required pam_env.so auth [success=1 default=ignore] pam_unix.so nullok try_first_pass auth [success=1 default=ignore] pam_sss.so use_first_pass # (опционально) не запрашивать 2fa у пользователей из указанной группы: #auth [success=1 default=ignore] pam_succeed_if.so user ingroup mfa_bypass quiet_success auth required pam_radius_auth.so conf=/etc/raddb/MF client_id=linux

Обратите внимание

- Параметр

client_idдолжен соответствовать Nas identifier из конфигурации RADIUS-адаптера

Настройка 2FA для локального входа

Откройте конфигурационный файл /etc/pam.d/system-auth, закомментируйте все строки, начинающиеся на auth, затем добавьте строки:

auth required pam_localuser.so auth required pam_unix.so nullok_secure try_first_pass auth required pam_radius_auth.so client_id=linux conf=/etc/raddb/MF # «client_id=значение», должно быть идентичным с Nas identifier из конфигурации адаптера.

Откройте конфигурационный файл /etc/pam.d/password-auth, закомментируйте все строки, начинающиеся на auth, затем добавьте строки:

auth required pam_localuser.so auth required pam_unix.so nullok_secure try_first_pass auth required pam_radius_auth.so client_id=linux conf=/etc/raddb/MF #«client_id=значение», должно быть идентичным с Nas identifier из конфигурации адаптера.

Настройка 2FA для команды sudo

Если требуется 2FA на команду SUDO , то откройте файл /etc/pam.d/sudo и добавьте следующий параметр:

account required pam_unix.so #Добавьте следующие параметры: auth sufficient pam_rootok.so auth [success=1 default=ignore] pam_unix.so try_first_pass nullok auth [success=1 default=ignore] pam_sss.so use_first_pass auth required pam_radius_auth.so conf=/etc/raddb/MF client_id=linux try_first_pass

Включение 2FA для RDP подключения

Важно

Данный модуль не поддерживает отображение окна для ввода OTP, поэтому использование методов аутентификации с вводом ОТП технически невозможно. В данном сценарии возможно использование только PUSH.

Установите и настройте xrdp сервер на машину по инструкции из документации RedOS

Откроем следующие конфигурационные файлы :

- /etc/pam.d/xrdp-sesman

- /etc/pam.d/xrdp

Гибридная конфигурация (локальные + доменные учётные записи)

#Закомментируем все строки, начинающиеся на auth. #Добавим строки: auth required pam_env.so auth [success=1 default=ignore] pam_unix.so nullok try_first_pass auth [success=1 default=ignore] pam_sss.so use_first_pass # (опционально) не запрашивать 2fa у пользователей из указанной группы: #auth [success=1 default=ignore] pam_succeed_if.so user ingroup mfa_bypass quiet_success auth required pam_radius_auth.so conf=/etc/raddb/MF client_id=linux

Выполните перезапуск xrdp:

sudo systemctl restart xrdp xrdp-sesman

Если что-то не работает:

Последовательно проверьте, что вы ничего не упустили:

- На сервере с Linux есть пользователь с заданным логином

- С сервера открыт доступ по UDP порту 1812 на адрес radius.multifactor.ru

- Параметры Client ID и Shared Secret указаны корректно

- Пользователь настроил способ аутентификации

- Проверьте журнал «Запросы доступа» в личном кабинете MULTIFACTOR.

Если ничего не сработало, обращайтесь, поможем.