- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации Infrascope

Данная статья описывает настройку двухфакторной аутентификации (2FA) для Infrascope.

Возможные способы аутентификации:

Мобильное приложение Multifactor

Настройка MULTIFACTOR

Зайдите в систему управления MULTIFACTOR, далее в раздел Ресурсы и создайте новый ресурс типа ОС\сервер → Linux;

После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов.

Настройка Infrascope

Установка

Infrascope распространяется в виде предварительно настроенного образа виртуальной машины. PAM модуль с интеграцией MFA будет уже включен в образ по умолчанию.

Настройка и проверка

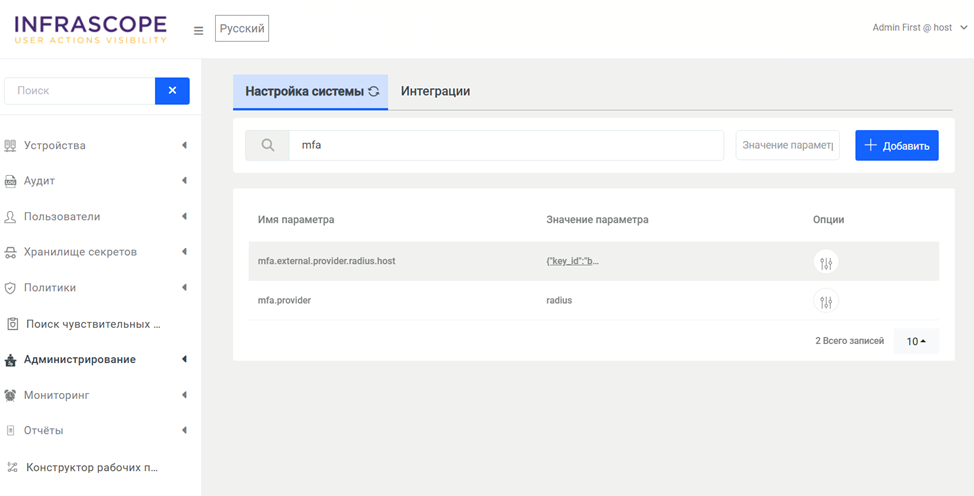

Перейдите в раздел меню:Администрирование → Настройка системы.

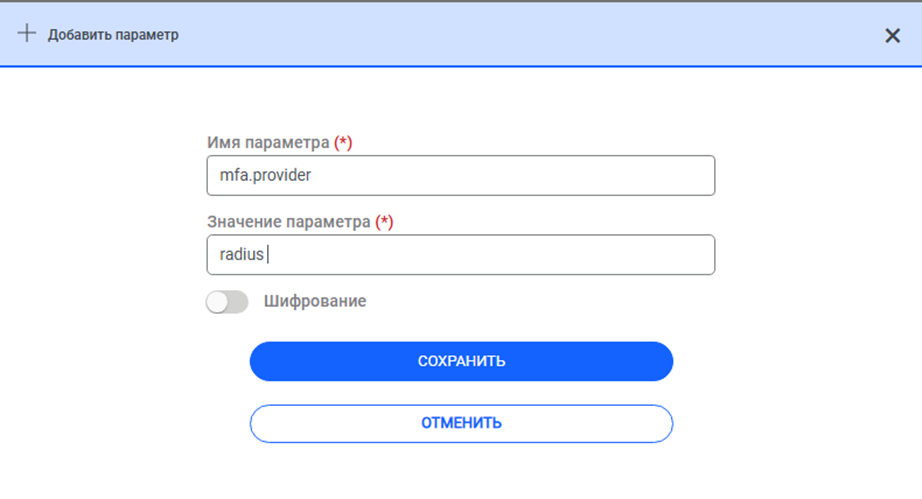

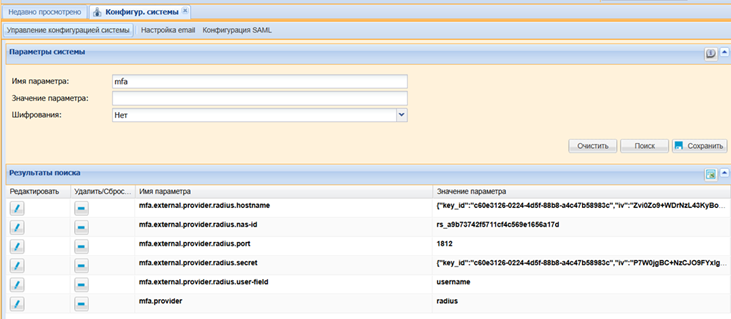

Введите следующие параметры в соответствующие поля:

Метод двухфакторной аутентификации:

mfa.provider = radius

Параметры Radius-сервера:

mfa.external.provider.radius.host

mfa.external.provider.radius.host — cодержит строку подключения к RADIUS-серверам в формате URL в виде списка узлов разделенного ‘;’. Пример:

radius://<secret>@<radius.host1>/<nas-id>?auth-protocol=pap,timeout=10000,priority=100; radius://<secret>@<radius.host2>/?nas-id=<nas-id>; ...

где:

- Secret — Shared Secret из личного кабинета MULTIFACTOR;

- radius.host — в случае если сервер Infrascope имеет прямую сетевую связанность с radius.multifactor.ru по UDP порту 1812, можно указывать его. В случае, если сервер Infrascope находится в изолированном контуре, необходимо указывать адрес и настроить сетевую доступность до установленного и настроенного MULTIFACTOR Radius Adapter;

- nas-id — NAS Identifier из личного кабинета MULTIFACTOR;

- timeout=10000 — параметр, которым регулируется периодичность отправки UDP пакетов с запросом аутентификации пользователя со стороны сервера Infrascope (в ms);

- priority=100 параметр, которым задаётся приоритет radius-сервера. Чем выше цифра, тем ниже приоритет.

Важно

Параметр

mfa.external.provider.radius.hostдолжен быть сохранен с параметром Шифрования=Да.

mfa.external.provider.radius.nas-id — предназначен для указания идентификатора NAS-ID. Данный параметр система будет считать как значение по умолчанию для всех узлов, если не указано другое значение для конкретного узла в строке подключения.

mfa.external.provider.radius.nas-id = <уникальный_идентификатор>

mfa.external.provider.radius.proto — предназначен для указания протокола аутентификации. Аналогично, как и с параметром «nas-id» — является значением по умолчанию для всех узлов описываемого NLB-кластера. Может быть пустым, по умолчанию используется «PAP». Может указываться конкретно для каждого узла кластера в строке подключения (параметр auth-protocol=pap или auth-proto=pap или proto=pap)

mfa.external.provider.radius.user-field — предназначен для указания названия поля (или уникального свойства пользователей), по которому идёт идентификация пользователя. По умолчанию username. Также является единым для всех узлов описываемого NLB-кластера. Может принимать значения: email, phone.

mfa.external.provider.radius.domain — предназначен для указания домена, к которому относится NLB-кластер. Также является единым для всех узлов описываемого NLB-кластера.

Пример введённых параметров:

Мультидоменность

Мультидоменность подразумевает описание нескольких RADIUS NLB-кластеров, для каждого из которых необходимо указывать (в соответствующем поле) имя домена, в котором аутентифицировать пользователя. Описание каждого NLB-кластера должно содержать символьный суффикс, приписанный к названию вышеуказанных полей:

mfa.external.provider.radius.<strong>host_a1

Суффикс обязательно должен начинаться с символа ‘_‘.

Для каждого набора настроек должен использоваться единый суффикс, по которому система распознает NLB-кластер.

RADIUS NLB-кластер, указанный без суффикса система считает, что он используется по умолчанию, и будет отправлять запрос на аутентификацию, если не найден домен пользователя.

Важно

Минимально необходимыми параметрами является mfa.provider и mfa.external.provider.radius.host. Остальные параметры опциональны.

Примером использования параметра mfa.external.provider.radius.user-field является необходимость отправлять в radius-сервер логин пользователя со значением любого указанного свойства. Дополнительные свойства пользователей можно указывать вручную, массово через API, или указывать значения дополнительных параметров при импорте пользователей из LDAP-каталога, например AD (параметр «Additional Attributes» в настройках интеграции ldap-сервера в «Администрирование – Менеджер LDAP»).

Пример применения из опыта эксплуатации:

В качестве логина в radius-сервер необходимо отправлять значение, которое хранится в атрибуте UserPrincipalName пользователя ActiveDirectory. При настройке импорта пользователей из AD в Infrascope в поле Additional Attributes указывается параметр UserPrincipalName. Теперь все пользователи, интегрированные в систему из AD в свойствах будут иметь этот параметр с уникальным значением. Далее в системных параметрах указывается mfa.external.provider.radius.user-field с названием свойства, значение которого отправляется в radius-сервер в качестве логина, соответственно — UserPrincipalName.

Настройка 2FA при входе в веб-интерфейс Infrascope и подключении к контролируемым устройствам.

Второй фактор может дополнительно запрашиваться в 3 сценариях:

При входе в веб-интерфейс Infrascope.

Для этого в «Администрирование – Системная конфигурация» добавить параметр:

sc.portal.otp.enabled=true

При открытии RDP-сессии.

Для этого в «Администрирование – Системная конфигурация» добавить параметры:

sc.rdp.connection.otp.enabled=true sc.rdp.otp.cache.seconds=300

Где:

- sc.rdp.otp.cache.enabled=true – параметр, включающий функцию кэширования OTP, после ввода которого пользователю не будет предложен повторный ввод в течение срока действия кэша).

- sc.rdp.otp.cache.seconds=300 — время кэширования в секундах.

При открытии SSH-сессии, или авторизации и подключении к контролируемым устройствам (далее КУ) с помощью SSH-Proxy.

Для этого необходимо в ssh-консоли на сервере Infrascope открыть конфигурационный файл /u01/nssoapp/conf/nsso.properties любым удобным редактором и добавить параметры:

для запроса OTP на этапе подключения к КУ по ssh-протоколу (из веб-интерфейса и через SSH-Proxy):

nsso.connection.otp.enabled=true nsso.otp.cache.enabled=true nsso.otp.cache.seconds=300

для запроса OTP на этапе авторизации пользователя через SSH-Proxy:

nsso.connection.initial.otp.enabled=true nsso.connection.initial.otp.cache.enabled=true nsso.connection.initial.otp.cache.sec=300

после внесения изменений в конфигурационный файл nsso.properties необходимо выполнить перезапуск службы pam-ssh.service (sudo systemctl restart pam-ssh.service или через команду ks)

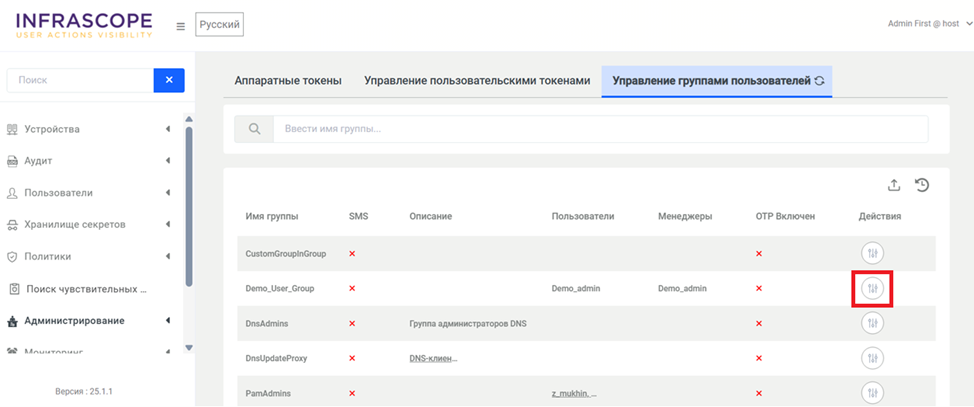

Далее необходимо включить двухфакторную авторизацию для групп пользователей, открыв раздел меню навигации Администрирование → Многофакторная аутентификация на вкладке Управление группами пользователей и нажать Действия → Включить OTP напротив необходимой группы пользователей.

Проверка работоспособности

Для проверки выполненных настроек необходимо авторизоваться, например, в веб-интерфейс Infrascope пользователем, который имеет настроенную двухфакторную авторизацию.

Так же рекомендуется сверить системное время на сервере Infrascope, оно должно совпадать с временем на radius-сервере. Несовпадение, или большая разница во времени может являться причиной неподтверждённой авторизации со стороны radius-сервера.

Для проверки работоспособности настроенной интеграции необходимо открыть лог-файл в ssh-консоли сервера Infrascope:

tail -f /u01/netright-tomcat/logs/catalina.out

Пример успешной аутентификации:

INFO [https-jsse-nio-443-exec-7] c.k.s.a.t.i.s.RadiusMFAProvider.isOTPValid (RadiusMFAProvider.java:72) - start validate token: <номер_токена> user: <имя_пользователя> INFO [https-jsse-nio-443-exec-7] org.tinyradius.util.RadiusClient.authenticate send Access-Request packet: Access-Request, ID 1 User-Name: <имя_пользователя> NAS-Identifier: <NAS_ID> INFO [https-jsse-nio-443-exec-7] org.tinyradius.util.RadiusClient.communicate communication failure, retry 1 INFO [https-jsse-nio-443-exec-7] org.tinyradius.util.RadiusClient.authenticate received packet: Access-Accept, ID 1 INFO [https-jsse-nio-443-exec-7] c.k.s.a.t.i.s.RadiusMFAProvider.verifyToken (RadiusMFAProvider.java:108) - Accepted token