- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- 1С:Предприятие с системой единого входа на базе OIDC

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

- Пользовательское соглашение об использовании программного обеспечения «МУЛЬТИФАКТОР»

- Политика в отношении обработки персональных данных при использовании сайта https://multifactor.ru/

- Пользовательское соглашение об использовании мобильного приложения «MULTIFACTOR»

- Политика в отношении обработки персональных данных

- Согласие на обработку персональных данных пользователей сайта https://multifactor.ru/

- Лицензионное соглашение

- Политика оплаты

Настройка двухфакторной аутентификации в RDP/SSH через Solar SafeInspect

Общая информация

Настройка работы мобильного приложения Multifactor для двухфакторной аутентификации (2FA/MFA) при подключении к RDP/SSH через Solar SafeInspect (SI) с использованием RADIUS-адаптера MULTIFACTOR.

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramПриложения OTP: Google Authenticator или Яндекс.Ключ

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR Radius Adapter.

Схема работы

- Пользователь инициирует RDP/SSH-подключение, вводит логин и пароль;

- Запрос направляется через Solar SafeInspect

- Solar SafeInspect по протоколу RADIUS подключается к компоненту MULTIFACTOR Radius Adapter;

- Компонент проверяет логин и пароль пользователя в Active Directory и запрашивает второй фактор аутентификации;

- Пользователь подтверждает запрос доступа в телефоне через push-уведомление.

- При успешной проверке RDP/SSH-подключение осуществляется.

Настройка MULTIFACTOR

- Зайдите в систему управления MULTIFACTOR, далее в раздел Ресурсы и создайте новый ресурс типа «СКДПУ АйТи Бастион».

- Заполните «Название» и «Адрес» по вашему усмотрению.

- После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов.

- Установите и настройте MULTIFACTOR Radius Adapter.

Файл конфигурации может выглядеть следующим образом:

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<configSections>

<section name="RadiusReply" type="MultiFactor.Radius.Adapter.RadiusReplyAttributesSection, multifactor-radius-adapter" />

</configSections>

<appSettings>

<!-- IP адрес сетевого устройства, которое будет подключаться к адаптеру -->

<add key="radius-client-ip" value="10.201.50.22"/>

<!-- <add key="radius-client-nas-identifier" value="linux"/> -->

<!-- shared secret between this service and radius client -->

<add key="radius-shared-secret" value=""/>

<!--First factor (login/pwd) authentication source -->

<!--One of: ActiveDirectory, ADLDS, Radius, None-->

<add key="first-factor-authentication-source" value="ActiveDirectory"/>

<!--ActiveDirectory authentication settings: for example domain.local on host 10.0.0.4 -->

<add key="active-directory-domain" value="ldaps://10.0.0.4/DC=corp,DC=local"/>

<!-- Логин сервисной учётной записи Active Directory для проверки членства пользователей в группах -->

<add key="service-account-user" value="i.ivanov"/>

<!-- true: пропускать, false: запрещать -->

<add key="bypass-second-factor-when-api-unreachable" value="false"/>

<!-- get it from multifactor management panel -->

<add key="multifactor-nas-identifier" value="1"/>

<!-- get it from multifactor management panel -->

<add key="multifactor-shared-secret" value="2"/>

</appSettings>

</configuration>

Настройка Solar SafeInspect

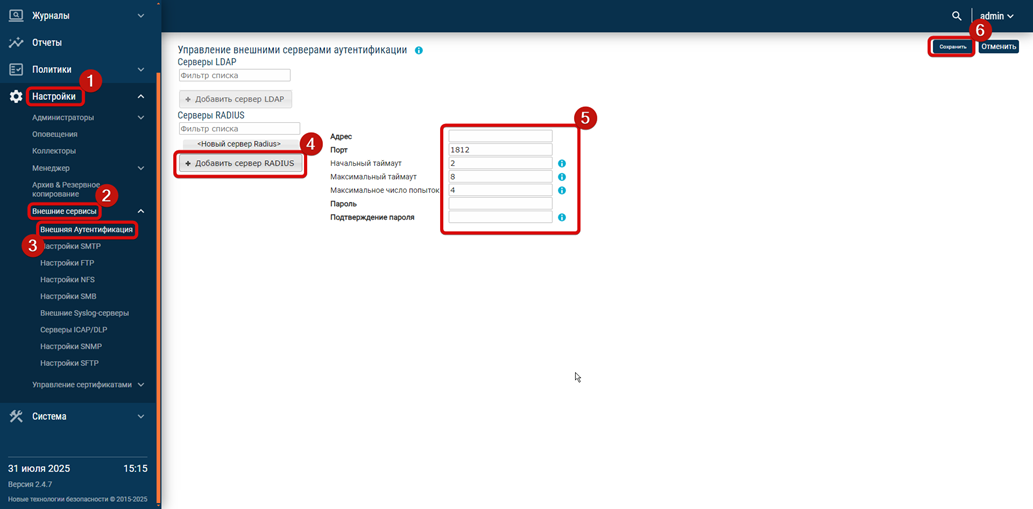

Настройки RADIUS-аутентификации

Для настройки RADIUS-аутентификации необходимо выполнить следующие действия:

- Зайдите в настройки Solar SafeInspect:

- Откройте Настройки → Внешняя Аутентификация.

- Добавьте новую RADIUS-аутентификацию:

- Нажмите «Добавить» и выберите тип RADIUS.

- Заполните параметры:

| Параметр | Значение |

| Адрес | IP-адрес компонента MULTIFACTOR Radius Adapter. |

| Порт | Порт Radius Adapter. |

| Начальный таймаут | Время ожидания первой попытки (по умолчанию 2 секунды). |

| Максимальный таймаут | Максимальное время ожидания ответа (по умолчанию 8 секунд). |

| Максимальное число попыток | Количество попыток аутентификации (по умолчанию 4). |

| Пароль | Shared Secret из настроек MULTIFACTOR Radius Adapter. |

| Подтверждение пароля | Повторно введите Shared Secret. |

4. Нажать кнопку Сохранить;

5.Применить отложенные изменения на вкладке Применить изменения кнопкой Применить.

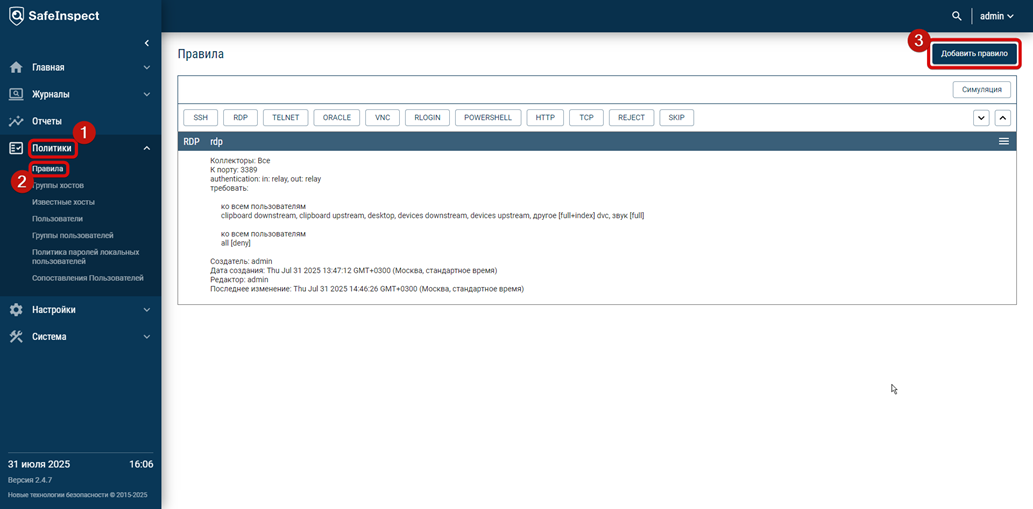

Настройка правила

Совместимость Solar SafeInspect и MULTIFACTOR работает по протоколам SSH и RDP

Для настройки правила подключения необходимо:

- Перейти в раздел Политики → Правила;

- Нажать кнопку Добавить правило ;

- Указать имя правила;

- Выбрать коллектор, который будет его обрабатывать.

Если коллекторы не указаны, правило будет обрабатываться всеми коллекторами.

5. Если коллекторы не указаны, правило будет обрабатываться всеми коллекторами.

6. Нажать Продолжить.

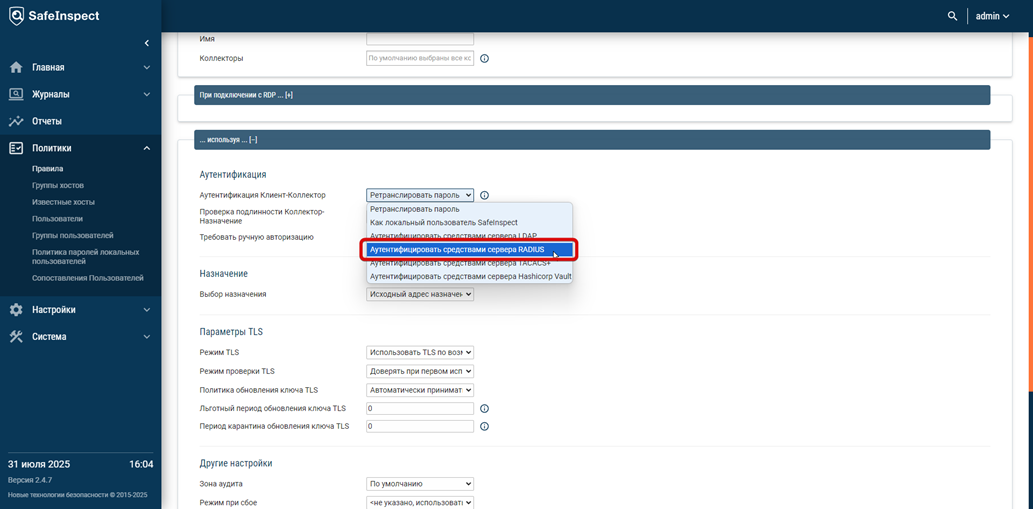

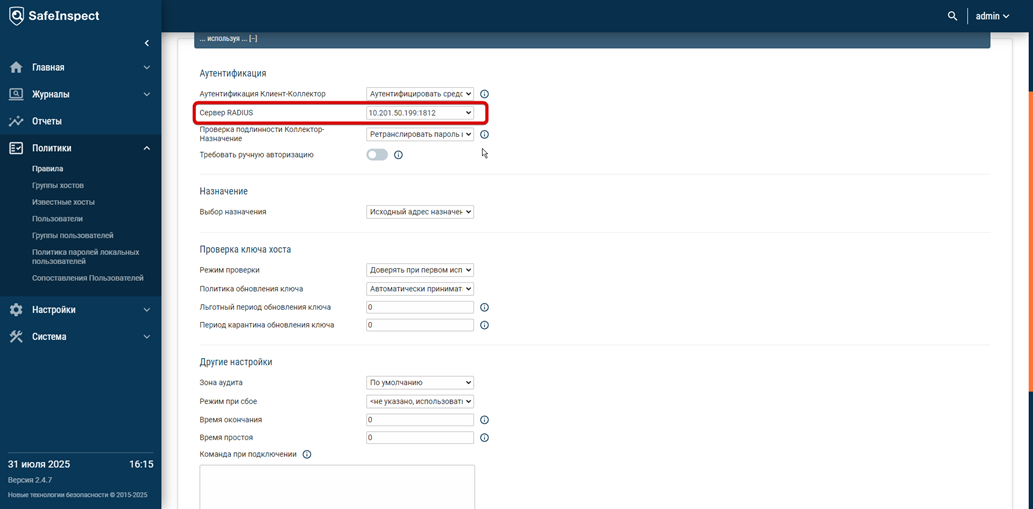

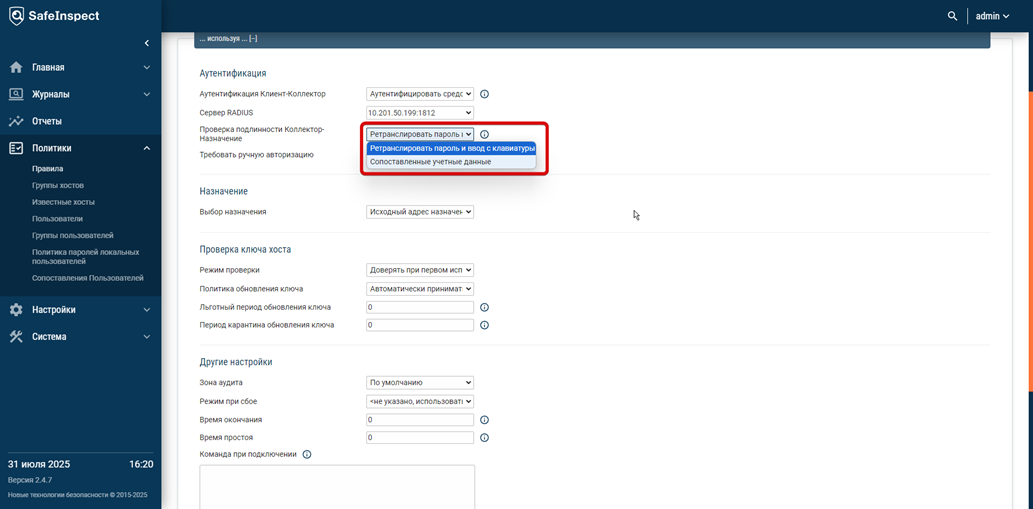

7. В блоке Аутентификация в параметре Аутентификация Клиент-Коллектор выбрать значение Аутентифицировать средствами сервера RADIUS.

8. В появившемся параметре Сервер RADIUS выбрать значение ранее добавленного сервера.

9. Параметр Проверка подлинности Коллектор-Назначение можно выбрать исходя из целей:

- Передача исходной пары Логин: Пароль на целевой сервер (Ретранслировать пароль и ввод с клавиатуры);

- Включение сопоставления учетных записей (Сопоставленные учетные данные).

10. Заполнить остальные параметры, исходя из целей, или оставить значения по умолчанию.

11. Нажать кнопку Сохранить.

12. Применить отложенные изменения на вкладке Применить изменения кнопкой Применить.

На этом настройка правила подключения завершена.

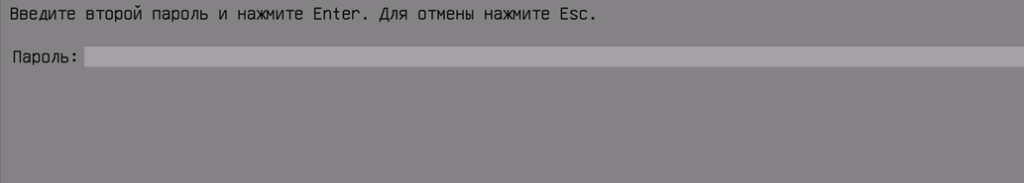

Теперь в подключениях, где требуется второй фактор, будет появляться диалоговое окно для ввода второго пароля.

Смотрите также:

СКДПУ АйТи-Бастион