- Начало работы

- Интеграция

- HTTP API

- OpenID Connect

- RADIUS протокол

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации Palo Alto GlobalProtect

Данная статья описывает настройку двухфакторной аутентификации (2FA) для VPN-подключений через Palo Alto GlobalProtect с использованием MULTIFACTOR Radius Adapter.

Поддерживаемые методы 2FA

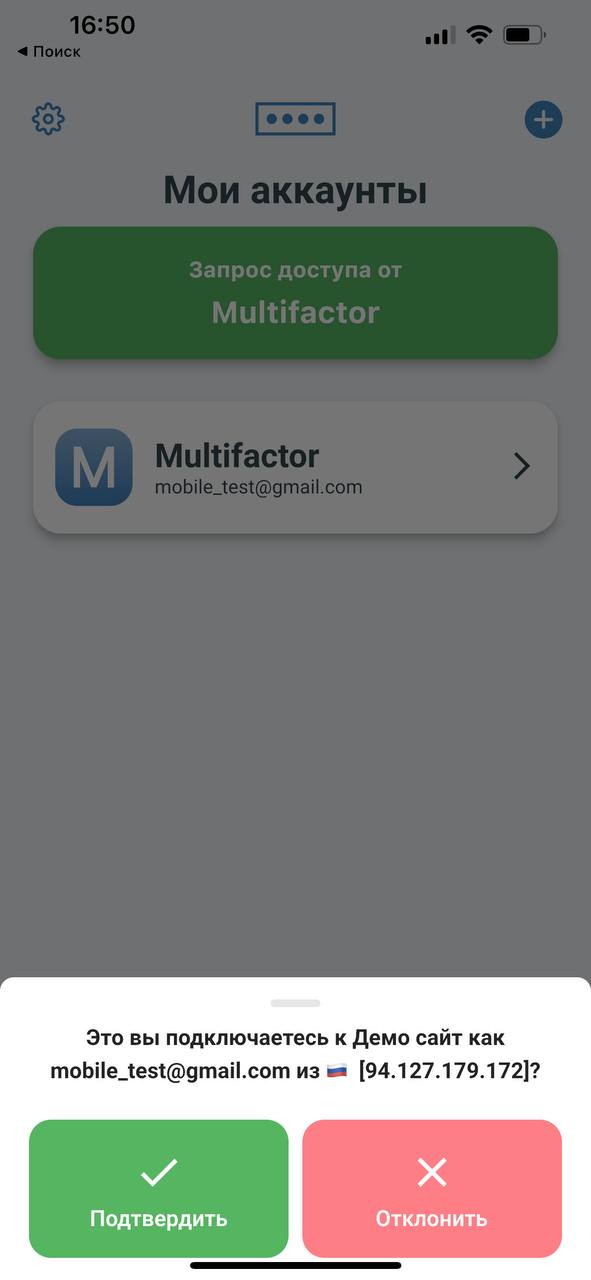

Мобильное приложение MultifactorSMSАппаратные OTP-токеныПриложения OTP (Google Authenticator, Яндекс.Ключ)Telegram

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR Radius Adapter.

Может быть полезно

Доступна настройка второго фактора в режиме диалога с пользователем.

Схема работы

- Пользователь вводит вводит логин и пароль в VPN-клиент

Palo Alto; Palo AltoGlobalProtectподключается к компоненту MULTIFACTOR Radius Adapter по протоколу RADIUS;Palo AltoGlobalProtectадресует запрос вRADIUS Adapter, компонентRADIUS Adapterпроверяет логин и пароль пользователя вActive Directory, либо в стороннемRADIUSсервере напримерNPS;- Пользователь подтверждает запрос доступа в телефоне или вводит одноразовый код в

VPN-клиентеPalo Alto.

Настройка MULTIFACTOR Radius Adapter

- Войдите в панель управления MULTIFACTOR.

- Перейдите в Ресурсы → Создать новый ресурс → Тип:

Сетевой экран—Другой. - Заполните «Название» и «Адрес» по вашему усмотрению. При подключении без 2FA:

Разрешить настройку 2FAпри первом входе. - После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов;

- Установите и настройте MULTIFACTOR Radius Adapter.

Параметр «При подключении без настроенного второго фактора» отвечает за возможность настроить второй фактор непосредственно в клиенте Palo Alto при подключении пользователя без настроенного второго фактора доступа.

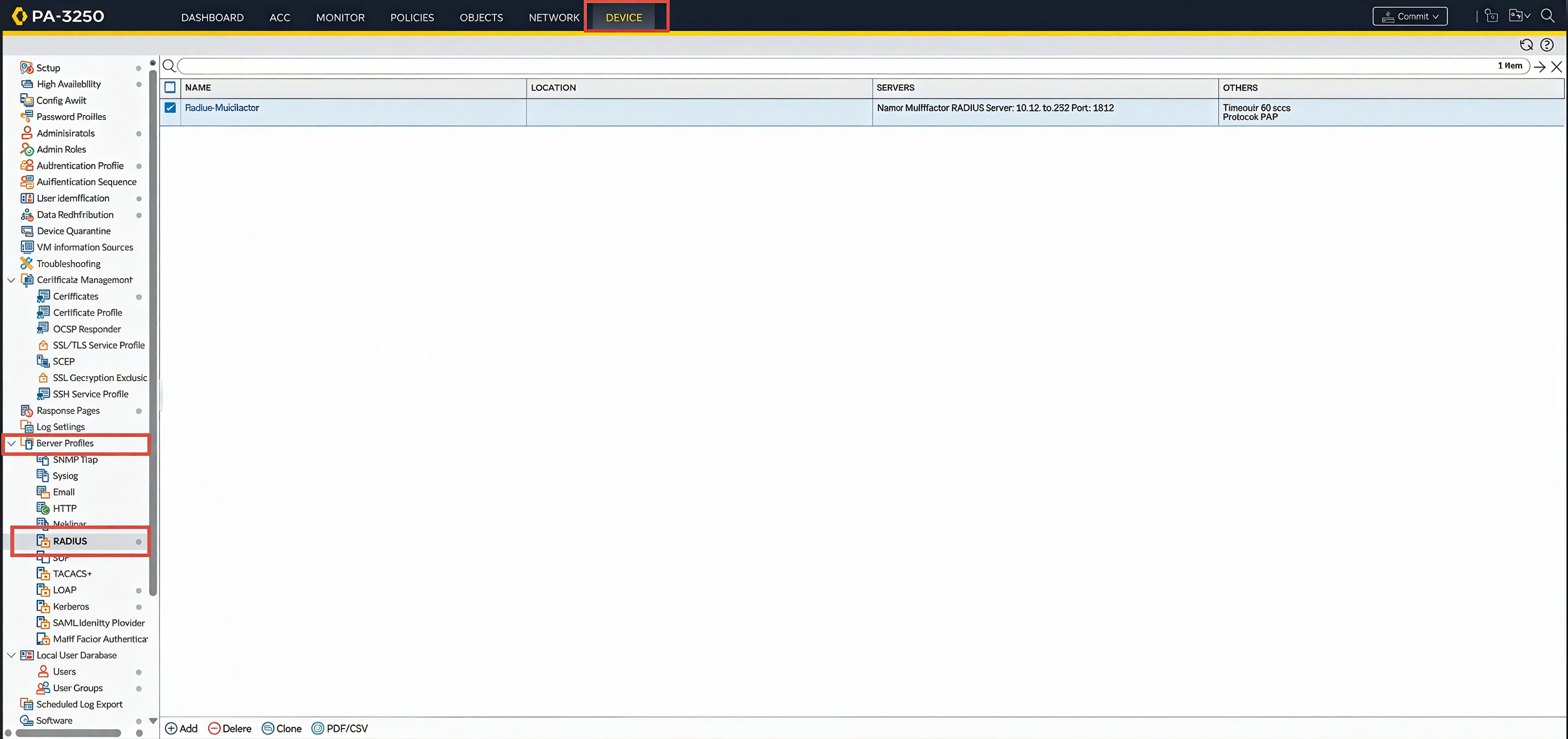

Настройка Palo Alto

Войдите в панель администратора Palo Alto.

Перейдите на вкладку «Устройство», затем выберите «Профили сервера → RADIUS».

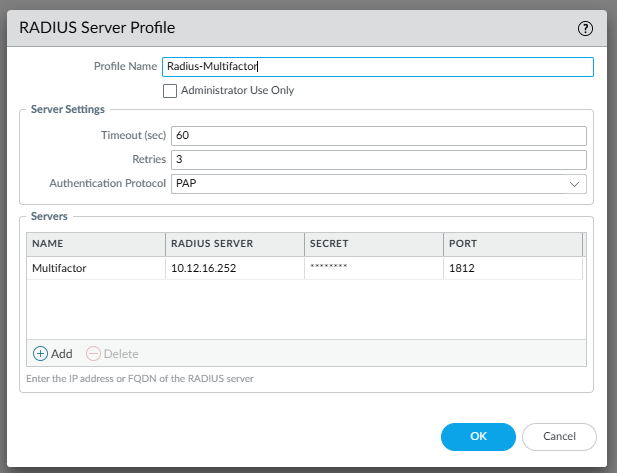

Нажмите Добавить в нижней части страницы, чтобы добавить новый сервер RADIUS.

| Параметр | Значение |

| Имя профиля | Произвольное (например «RADIUS MULTIFACTOR») |

| Время ожидания | 30-60 секунд (60 секунд, если вы хотите использовать метод аутентификации Mobile Push). |

| Повторные попытки | 3 |

| Протокол аутентификации | PAP |

Важно

Для пользователей, использующих более старые версии PAN-OS 7.x, протокол аутентификации можно настроить только в командной строке с помощью команды:

set authentication-type PAP

В разделе «Серверы» нажмите «Добавить» и введите следующую информацию.

| Параметр | Значение |

| Имя | Введите имя для вашего RADIUS-сервера, например RADIUS Multifactor. |

| RADIUS — Сервер | Введите IP-адрес или имя хоста вашего прокси-сервера аутентификации RADIUS Adapter. |

| Секрет | Введите RADIUS_SECRET, который вы указали в файле конфигурации RADIUS Adapter. |

| Порт | Введите порт вашего прокси-сервера аутентификации (по умолчанию: 1812) |

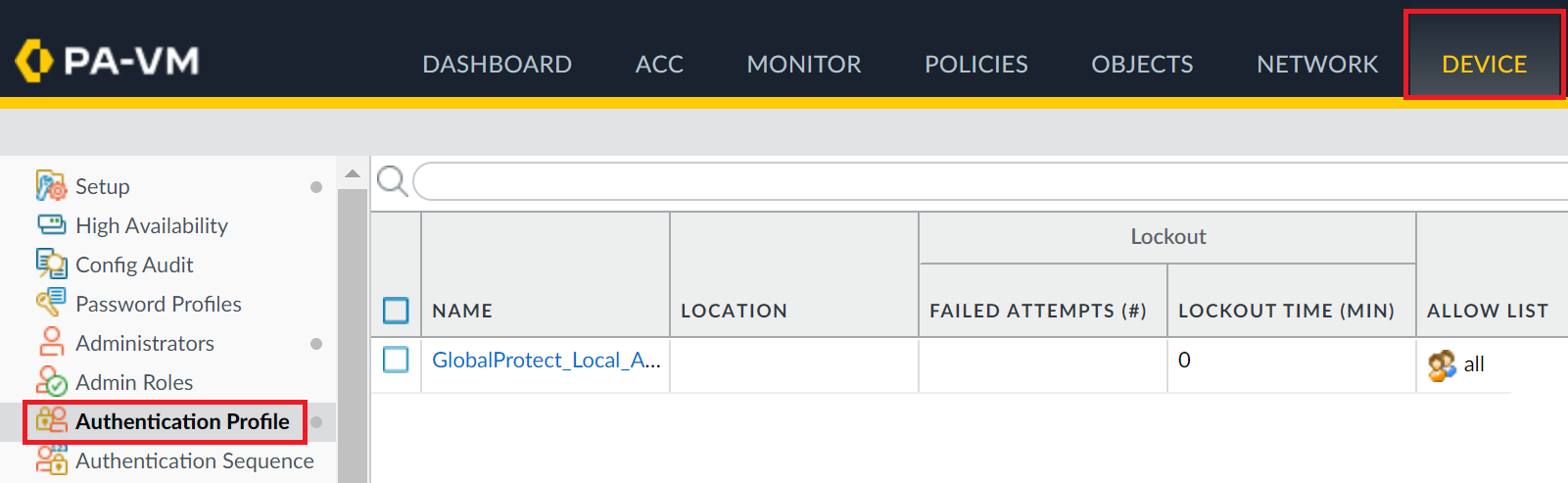

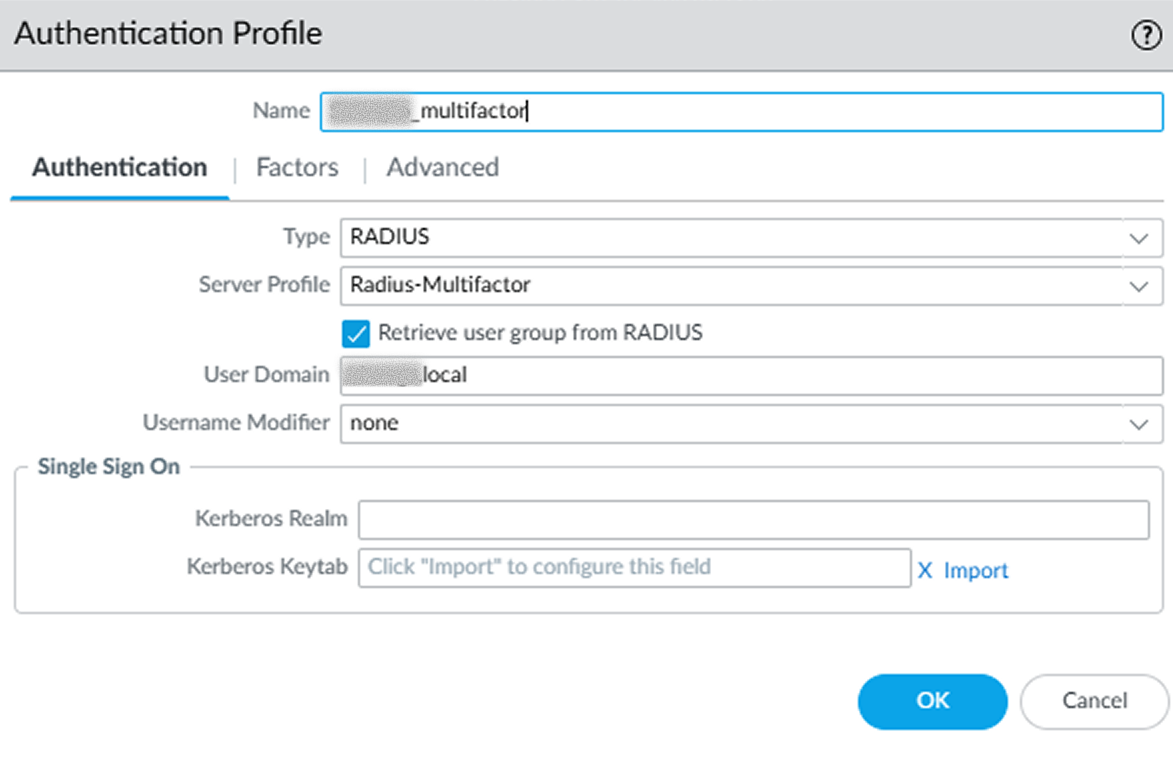

Создание профиля аутентификации

Перейдите в раздел «Устройство» → «Профиль аутентификации».

Заполните форму. См. следующее изображение и таблицу.

| Имя | Введите имя для своего профиля аутентификации, например RADIUS Multifactor. |

| Тип | Выберите RADIUS. |

| Профиль сервера | Выберите ранее созданный профиль сервера RADIUS. |

| Домен Пользователя | Оставьте пустым. |

| Модификатор Имени Пользователя | %USERINPUT% |

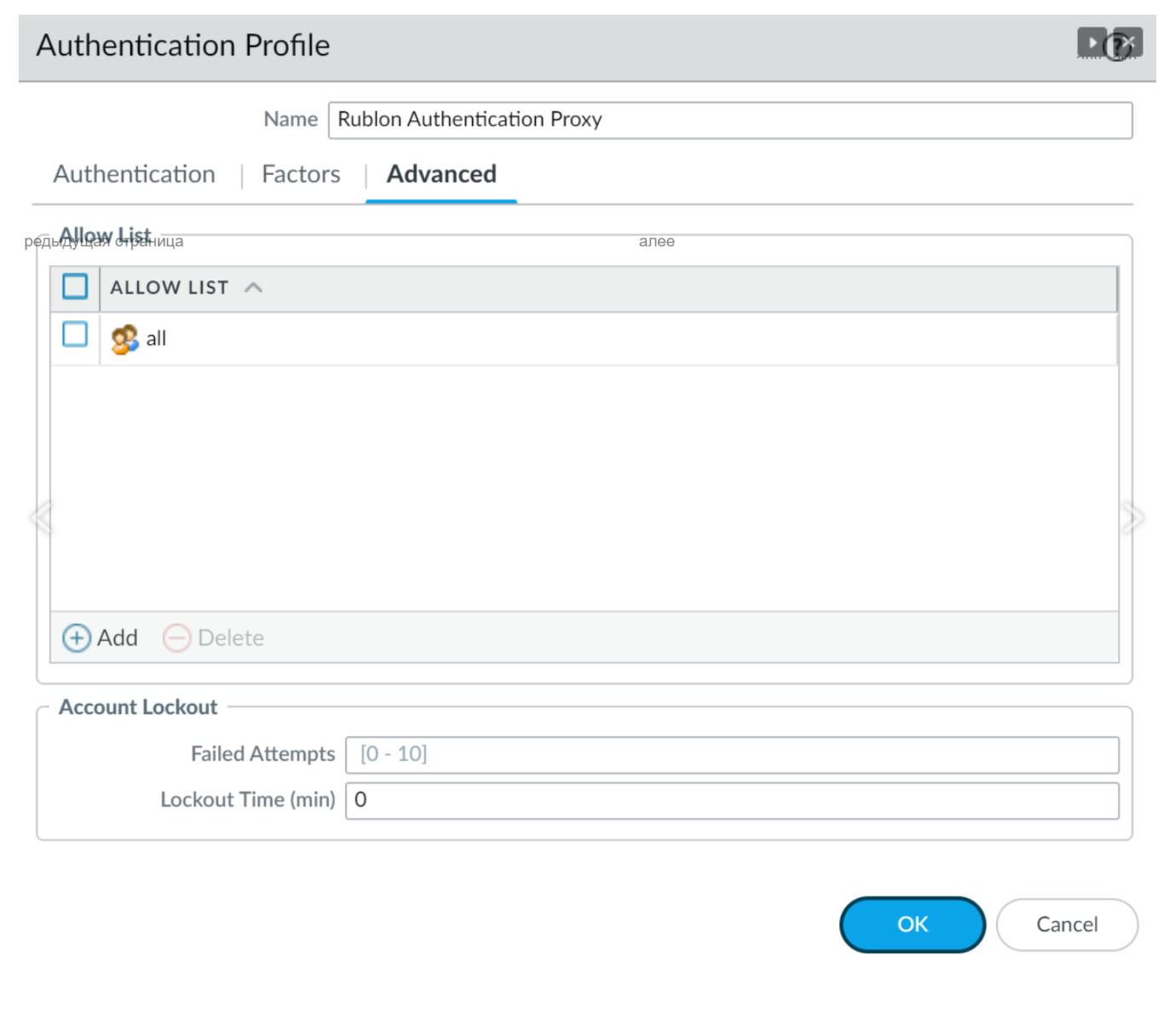

Выберите вкладку «Дополнительно». В разделе «Список разрешений» нажмите кнопку «Добавить» и выберите «все».

Нажмите OK, чтобы сохранить профиль аутентификации.

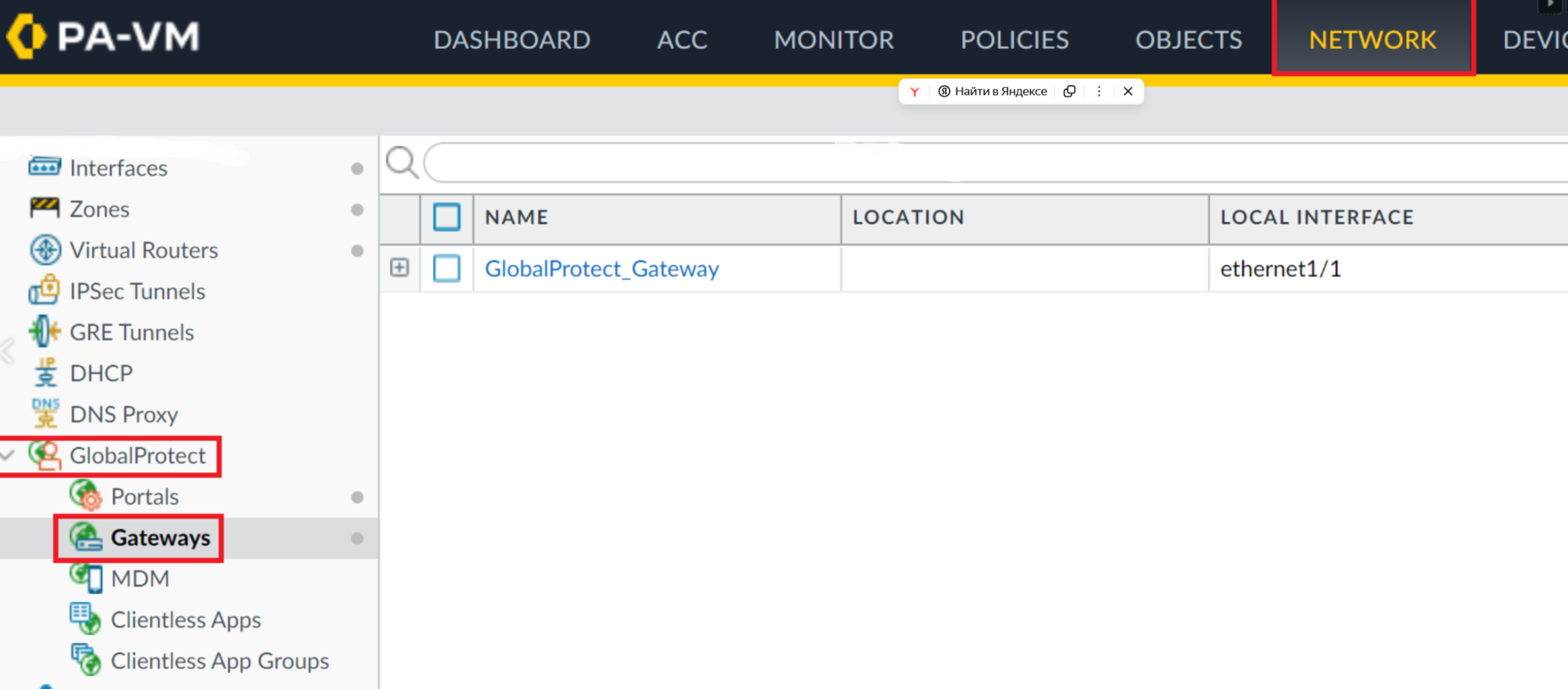

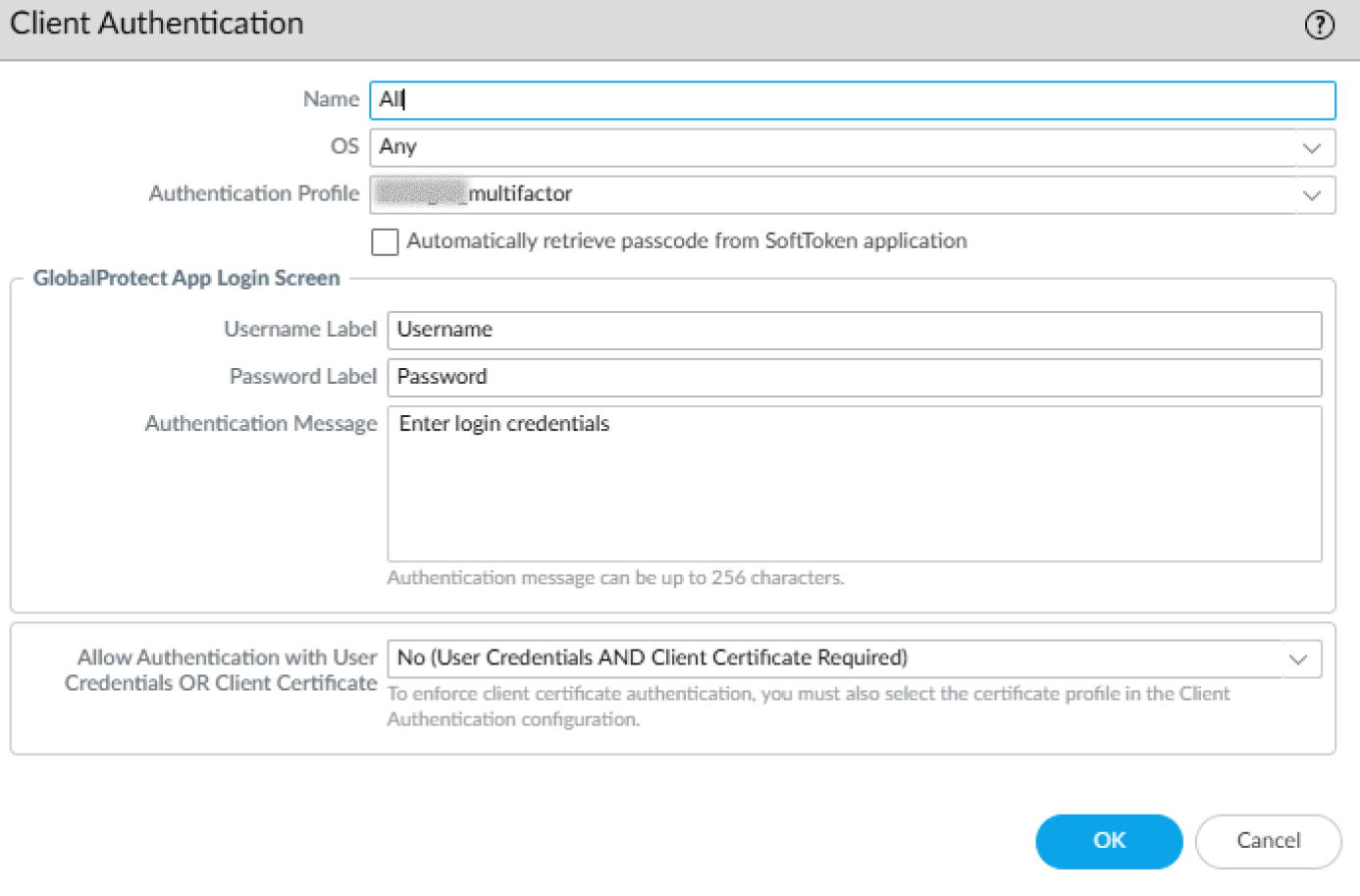

Настройка шлюза GlobalProtect

Перейдите в раздел GlobalProtect → Шлюзы.

Перейдите: GlobalProtect → Шлюзы → [Ваш шлюз] → Аутентификация.

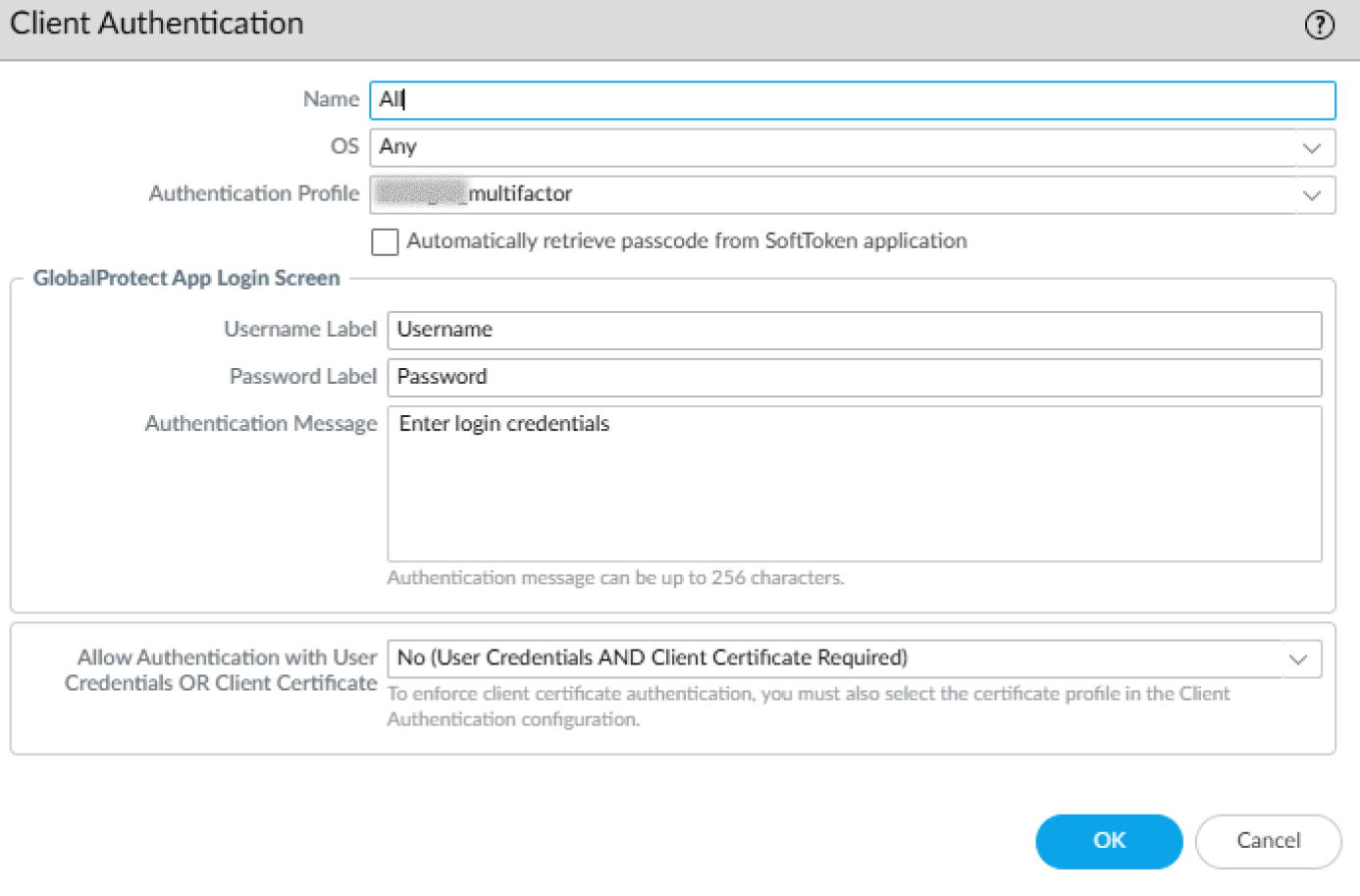

В зависимости от вашей конфигурации, нажмите на текущую запись в разделе «Аутентификация клиента», чтобы изменить ее или создать новую, нажав на кнопку «Добавить».

Заполните форму аутентификации клиента, указав следующую информацию:

| Параметр | Значение |

|---|---|

| Имя | RADIUS Multifactor |

| ОС | Any |

| Профиль аутентификации | Выберите ранее созданный профиль аутентификации. |

Нажмите кнопку ОК для сохранения.

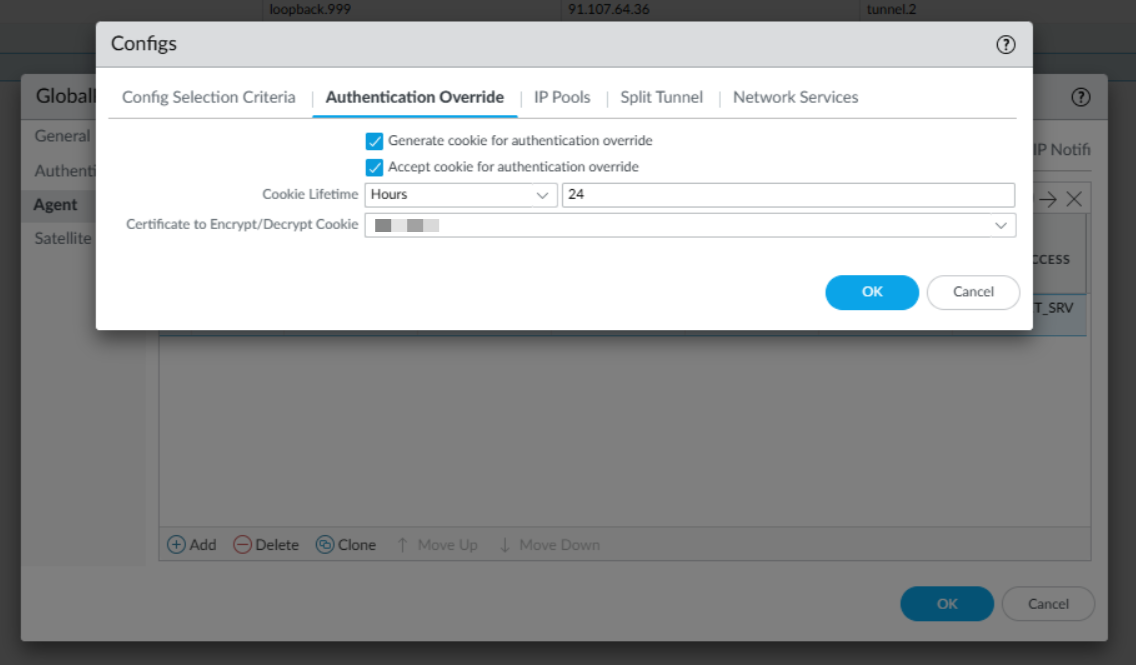

(Опционально) Включите переопределение аутентификации

Благодаря этой опции пользователям, которые уже подключились к VPN, не придется снова проходить двухфакторную аутентификацию при повторном подключении. Эта опция также ограничивает количество запросов, отправляемых MULTIFACTOR при попытке повторного подключения. Необязательный параметр.

- Выберите вкладку Агент, а затем выберите вкладку Настройки клиента.

- Выберите профиль, чтобы войти в его свойства, и перейдите в раздел «Переопределение аутентификации».

- Проверьте оба варианта:

- Нажмите ОК, чтобы сохранить изменения.

- Сгенерировать файл cookie для переопределения аутентификации

- Принять файл cookie для переопределения аутентификации (для этого параметра необходимо выбрать SSL-сертификат, импортированный в GlobalProtect)

Нажмите OK, чтобы сохранить выбранные параметры и завершить настройку шлюза GlobalProtect.

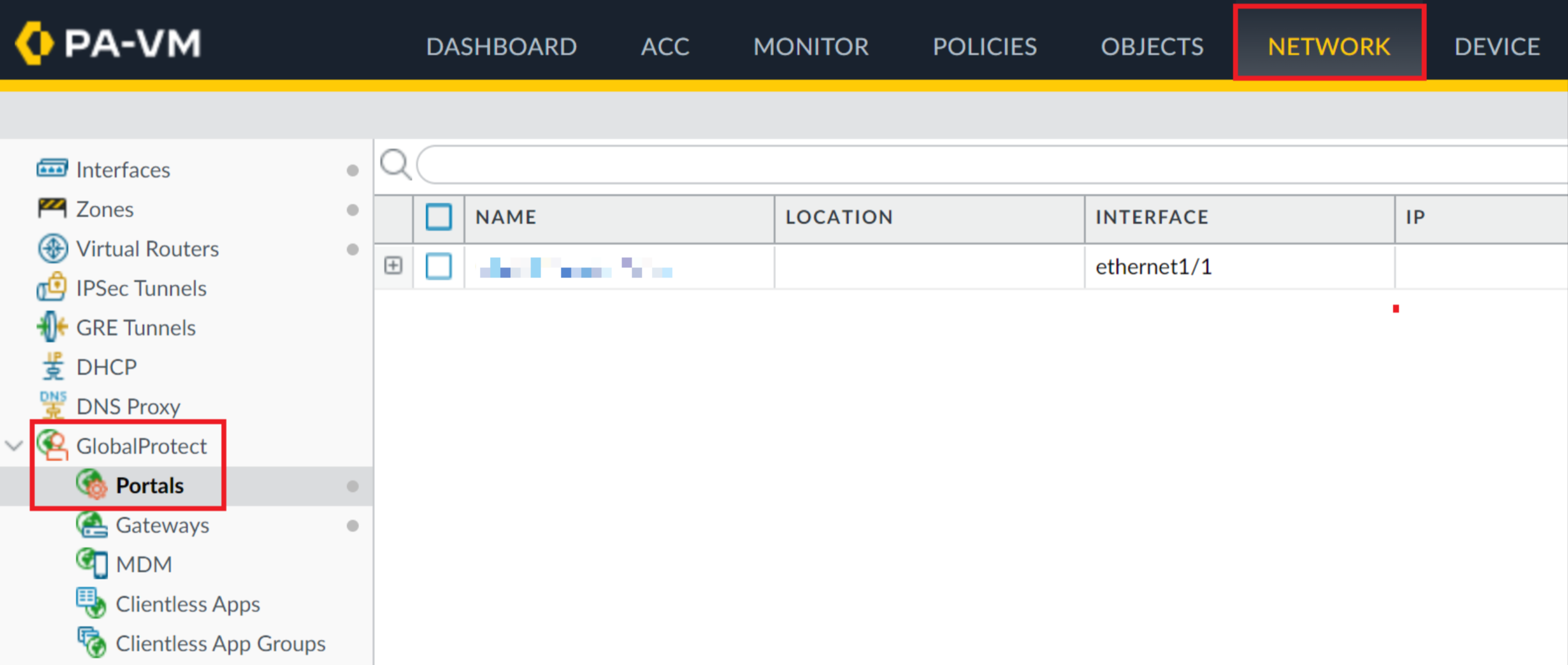

Настройка портала GlobalProtect

Выберите вкладку Сеть, а затем перейдите в раздел GlobalProtect → Порталы.

В новом окне выберите вкладку «Аутентификация» и нажмите на текущую запись в разделе «Аутентификация клиента», чтобы изменить её или создать новую, нажав кнопку «Добавить».

Добавьте профиль аутентификации (аналогично шлюзу).

| Параметр | Значение |

|---|---|

| Имя | RADIUS Multifactor |

| ОС | Any |

| Профиль аутентификации | Выберите ранее созданный профиль аутентификации. |

Нажмите «ОК», чтобы сохранить настройки. Затем снова нажмите «ОК», чтобы завершить настройку GlobalProtect Portal.

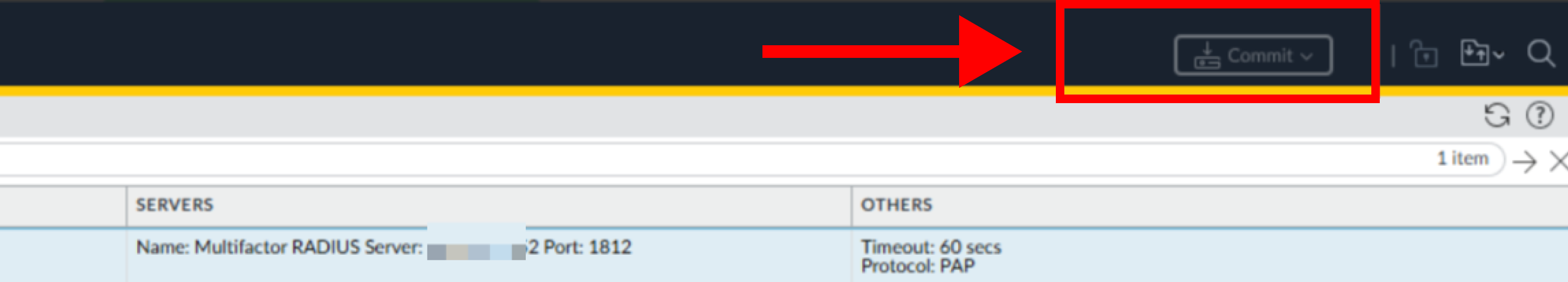

Сохранение конфигурации

1. Нажмите «Подтвердить» в правом верхнем углу панели администратора.

2. Откроется новое окно для предварительного просмотра изменений.

3. Нажмите «Подтвердить», чтобы изменения вступили в силу.

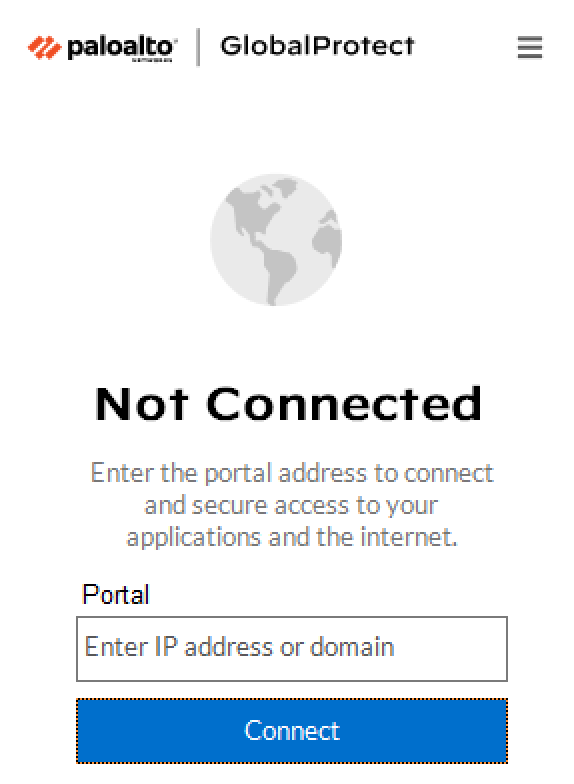

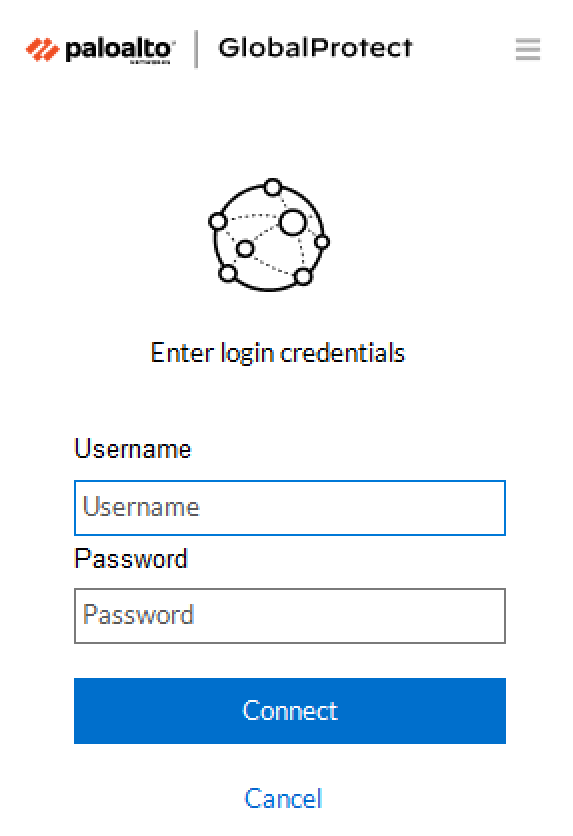

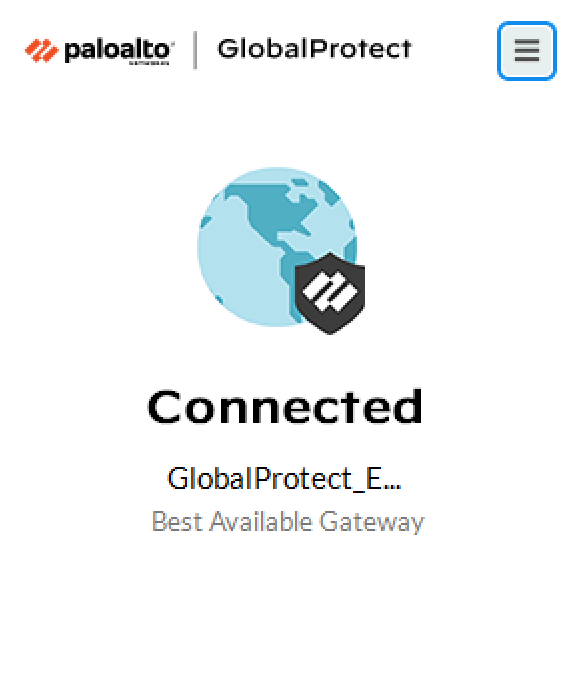

Тестирование подключения

Войдите в систему Palo Alto GlobalProtect с помощью двухфакторной аутентификации Multifactor.

Если что-то не работает

По умолчанию Palo Alto отправляет весь трафик с management-интерфейса (включая RADIUS-запросы) через маршрут по умолчанию. Если RADIUS-серверов несколько или они находятся в разных сетях, может потребоваться явно указать маршрут для такого трафика.

Вариант 1: Изменить маршрут для всего RADIUS-трафика:

- Network → Virtual Routers → [Имя VR] → Static Routes.

- Укажите:

- Destination: IP RADIUS-сервера.

- Interface: Внешний интерфейс (не management).

Вариант 2: Настройте Policy-Based Forwarding (PBF)

Если требуется гибкость (например, маршрутизация в зависимости от источника или сервера), используйте PBF:

- Перейдите в раздел: Policies > Policy-Based Forwarding.

- Создайте новое правило:

- Source Zone: Выберите зону management-интерфейса (например, MGT).

- Source Address: Укажите IP management-интерфейса или any.

- Destination Address: Введите IP RADIUS-сервера(ов).

- Service: Выберите radius (UDP 1812) или создайте свой сервис.

- Action: Forward → Укажите интерфейс или следующий прыжок.

- Примените и сохраните конфигурацию.

Проверка

- Отправьте тестовый RADIUS-запрос (например, через тест аутентификации).

- Проверьте сессии в Monitor > Traffic. Фильтруйте по service eq radius.

- Убедитесь, что трафик идет через нужный интерфейс (например, через ethernet1/1, а не management).

Примечание

- Если RADIUS-серверов несколько, добавьте отдельные маршруты/PBF-правила для каждого.

- Для PBF можно использовать Tags, чтобы группировать правила.

- Изменения могут потребовать сохранения конфигурации (Commit).