- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Единая точка входа Single Sign-On

В этой статье описывается функционал портала SSP, в качестве единой точки входа SSO, как полноценного IDP провайдера, с возможностью сквозной аутентификации в приложениях.

Поддержка функциональности различных url для SAML:

- URL

- SSO URL

- SLO URL(Single Logout)

- ACS URL

- Metadata URL

- Artifact Resolution

- Entity ID

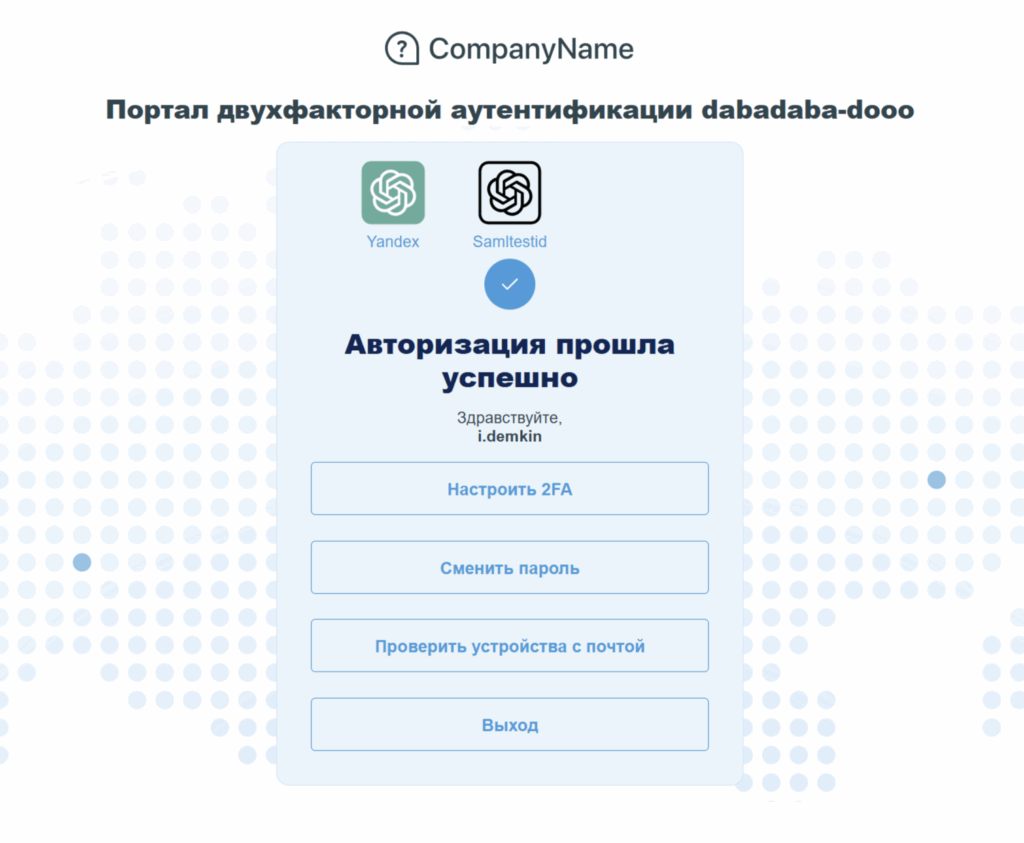

Single Sign-On (SSO) — это централизованный интерфейс, который предоставляет пользователям удобный доступ к различным приложениям, сервисам и ресурсам в едином месте.

Основные функции SSO

- Единая точка входа – пользователи видят все доступные им приложения без необходимости запоминать отдельные URL или логины.

- Упрощённый доступ – поддержка Single Sign-On (SSO) позволяет входить в разные системы без повторной аутентификации.

- Персонализация – Отображает только те приложения, которые разрешены конкретному пользователю или группе.

- Каталог сервисов – Может включать как внутренние корпоративные приложения, так и облачные сервисы (Microsoft 365, Google Workspace, CRM и др.).

- Снижение нагрузки на ИТ-поддержку (пользователи не теряют доступ к ресурсам).

- Повышение безопасности (централизованное управление правами).

- Ускорение работы сотрудников или клиентов.

Схема работы

- Пользователь осуществляет авторизацию через SSO.

- После прохождения второго фактора пользователю виден список разрешённых приложений.

- После чего пользователь может осуществлять вход на данные приложения без повторного ввода пароля.

Важно

Для использования SSO Вам потребуется установить и настроить Портал Самообслуживания (SSP) не ниже версии 3.0.42 .

Настройка MULTIFACTOR

- Установите и настройте

Портал Самообслуживания (SSP). - Настройте интеграцию MFA с Вашим

SAML,OAuth / OpenID приложениемпо ниже представленным инструкциям:

- Microsoft Entra ID

- Yandex.Cloud

- Nextcloud

- HRBOX

- MTS-LinkPasswork

- BearPass

- Яндекс 360

- WordPress

- Atlassian Cloud

- Huawei Cloud

- Выберите поставщика учетных записей (применимо к любому LDAP каталогу):

Active Directory

- Адрес портала:

- укажите адрес предварительно настроенного портала самообслуживания MULTIFACTOR;

- Параметры работы портала хранятся в файле

/opt/multifactor/ssp/app/appsettings.production.xmlв формате XML. Проверьте в данном файле секциюMultifactorIdpApiSettings.

Если данная секция отсутствует, то добавьте её и настройте следующим образом:

<PortalSettings>

...

<MultifactorIdpApiSettings>

<!-- Multifactor IDP Address -->

<ApiUrl>https://idp.multifactor.ru</ApiUrl>

</MultifactorIdpApiSettings>

...

</PortalSettings>

Где:

- MultifactorIdpApiSettings — объявление секции настроек API для MFA Identity Provider.

- ApiUrl — необходимо указать адрес https://idp.multifactor.ru.

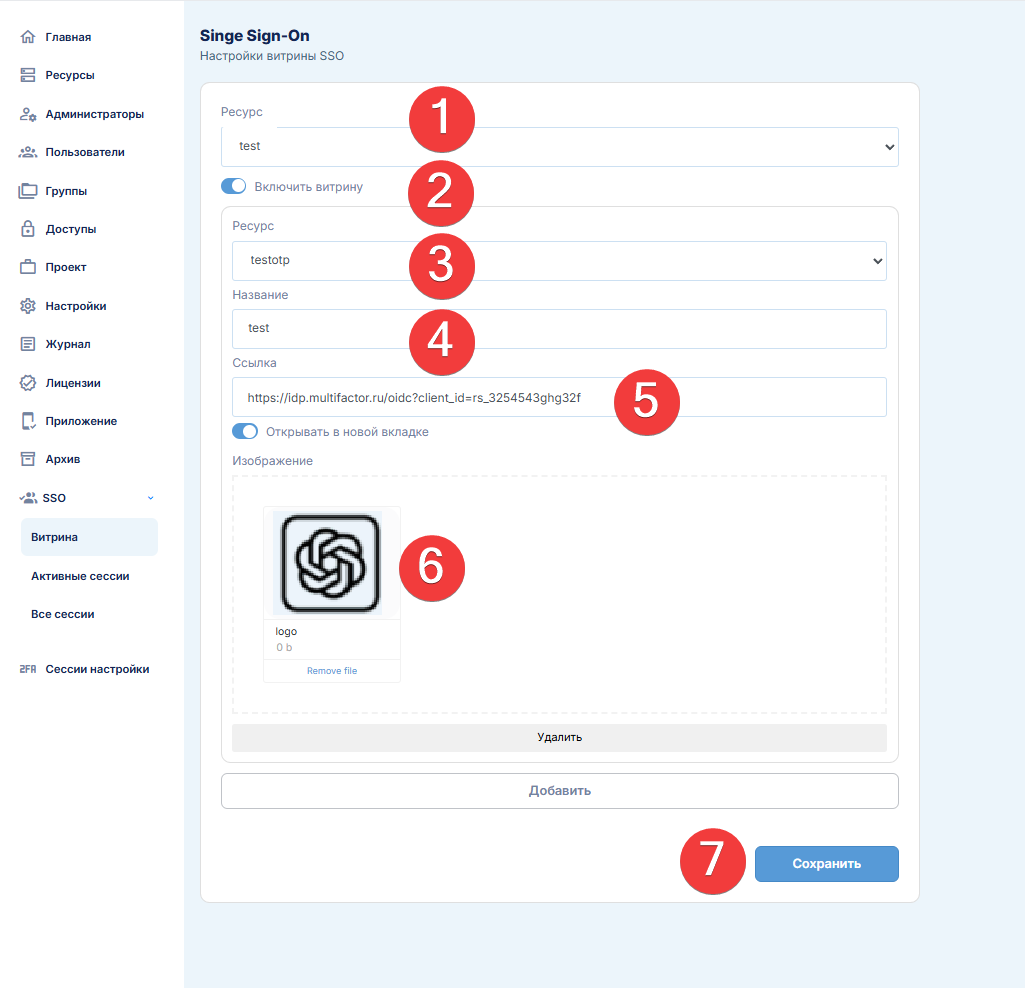

Настройка SSO

Чтобы включить SSO, выполните следующие действия:

Зайдите в личный кабинет, в разделе SSO → Витрина, переключите чекбокс Включить витрину.

Далее укажите ресурс, созданный Вами ранее ( SAML, OAuth / OpenID приложением), после чего заполните следующие параметры:

Где:

- Укажите ранее настроенный Вами портал самообслуживания.

- Включите витрину.

- Укажите ранее настроенный Вами ресурс.

- Произвольное название ресурса.

- Ссылка для перехода в Ваш ресурс.

- Логотип ресурса.

- Сохранение настроек.

После указания всех настроек в данном параметре, Ваши приложения отображаться на главной странице SSO.

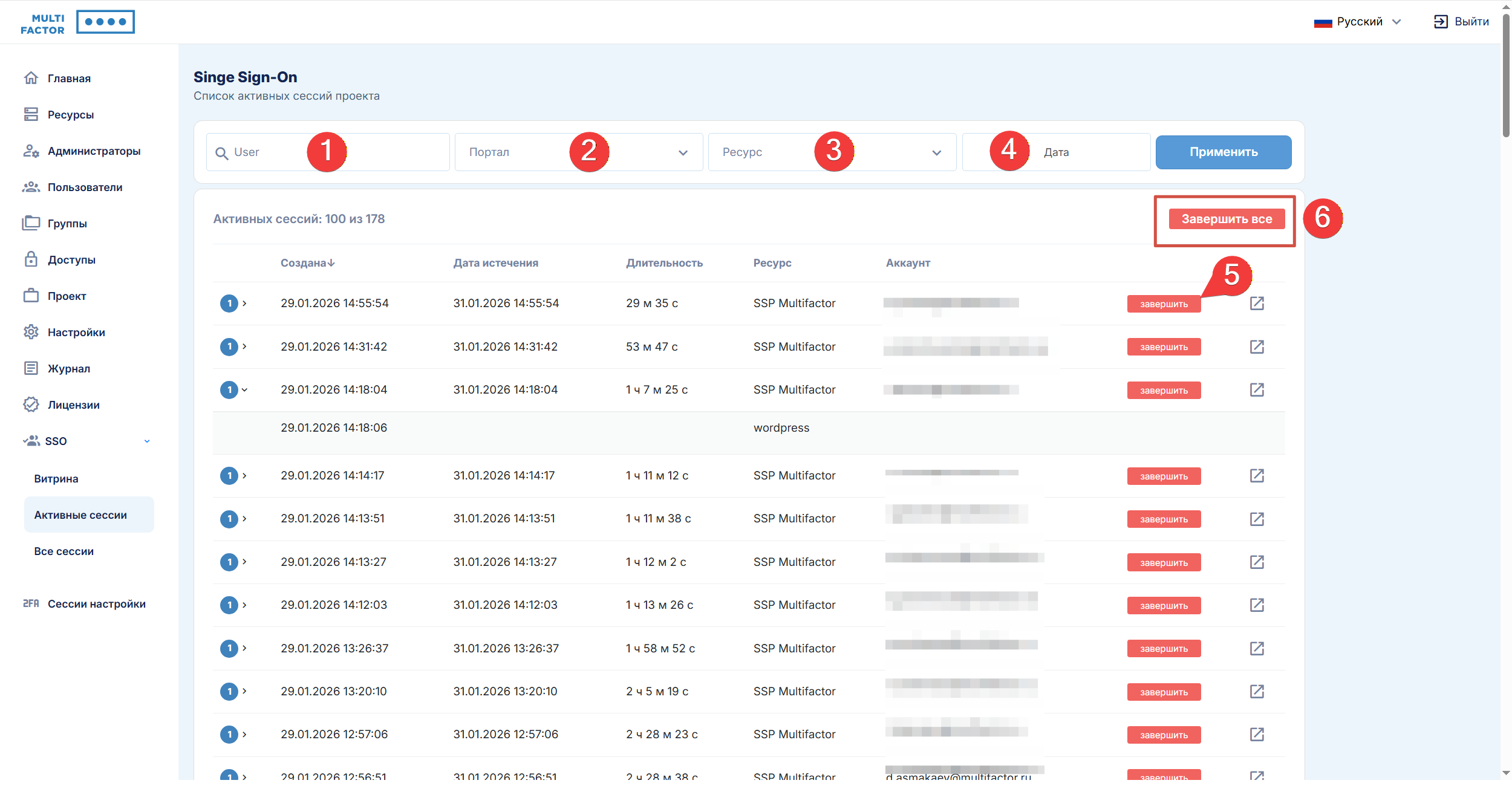

Активные сессии и Все сессии

В данных разделах можно увидеть список сессий, где:

- Раздел поиска позволяет найти сессию по наименованию

- Раздел портал позволяет отфильтровать сессии по созданным ранее порталам самообслуживания.

- Раздел ресурс позволяет отфильтровать сессии по созданным ранее ресурсам.

- Раздел дата позволяет отфильтровать сессии по датам.

- Позволяет завершить сессию.

- Позволяет завершить все сессии.

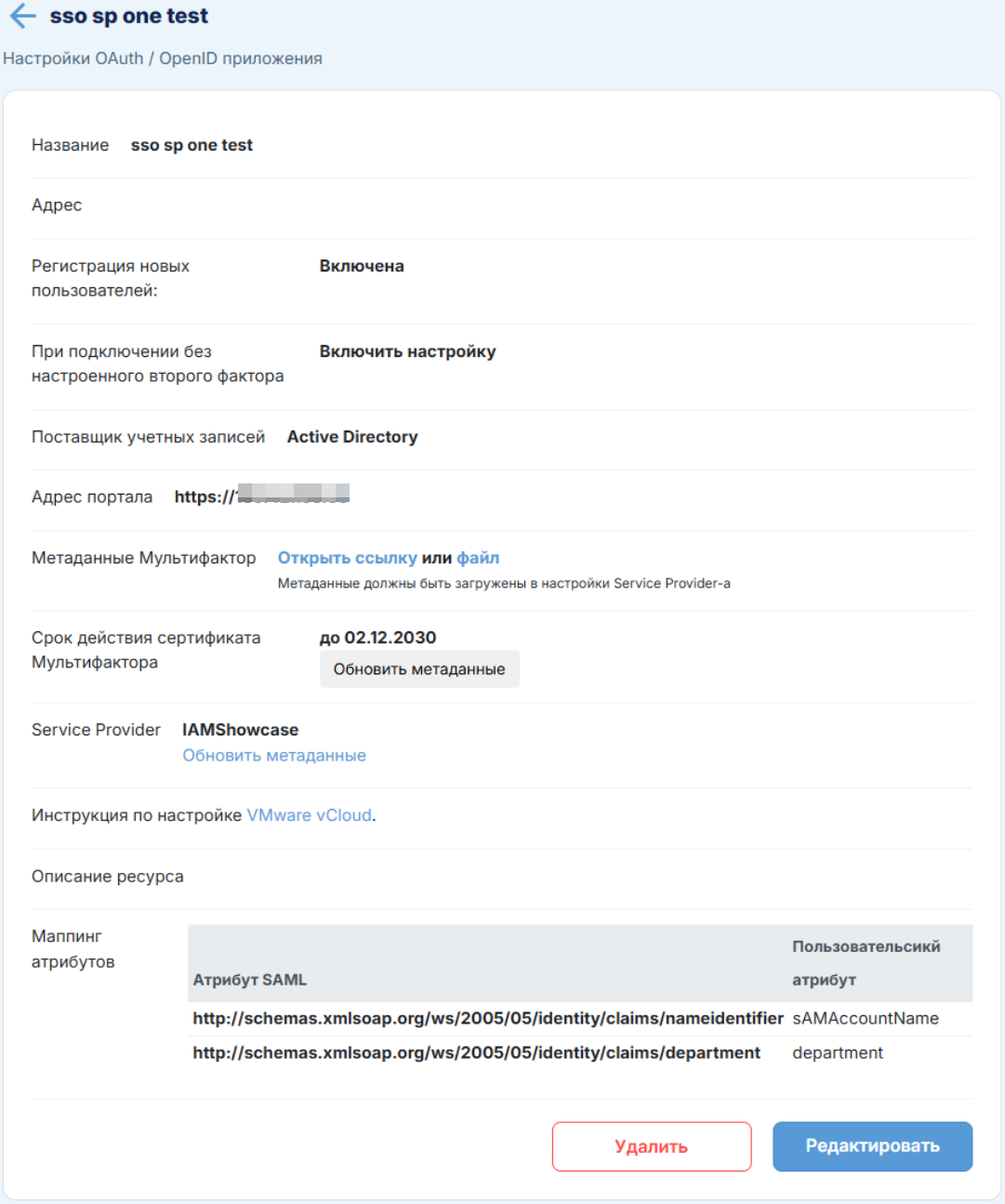

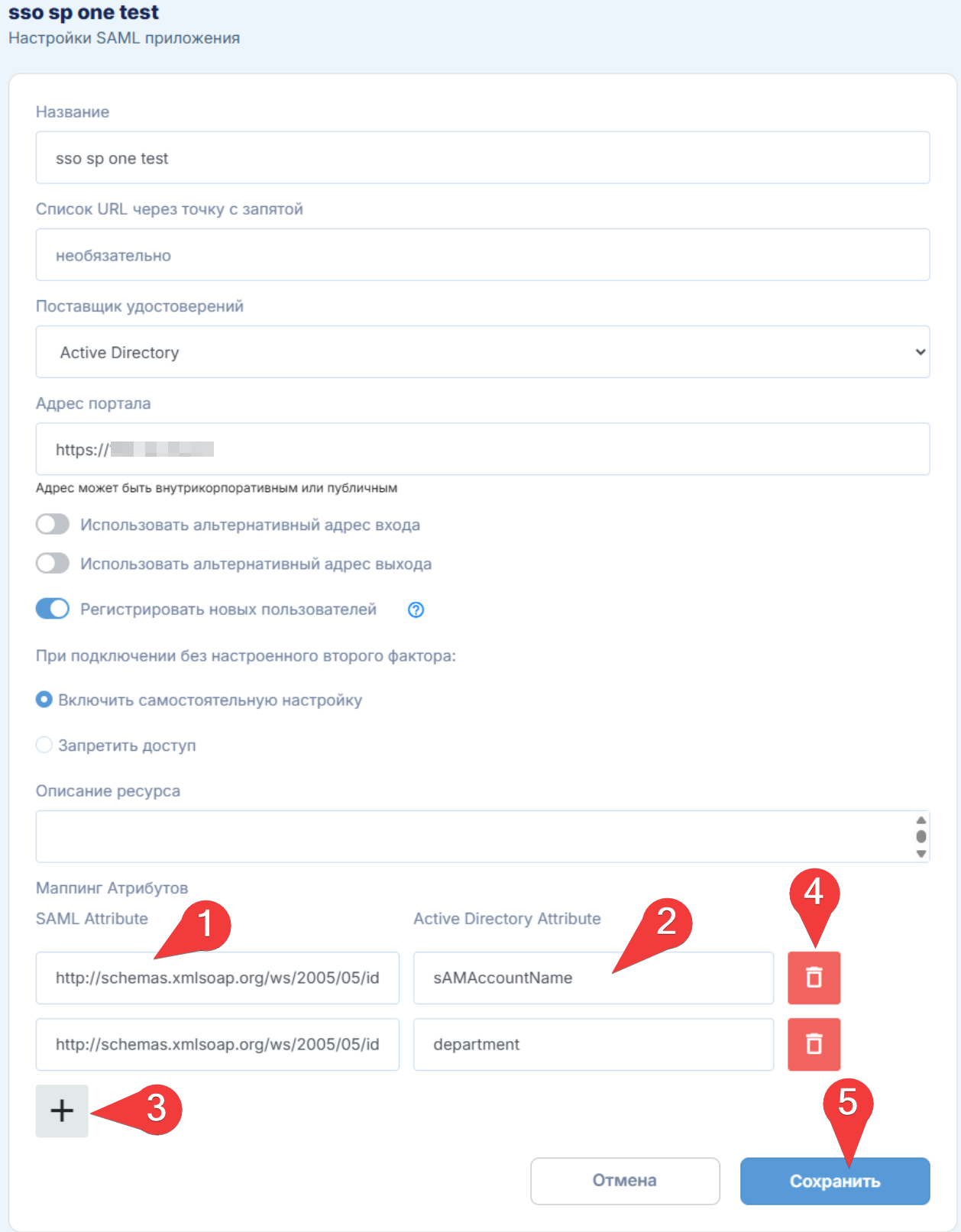

Настройка маппинга

Для настройки маппинга необходимо перейти в ресурс созданный Вами ранее и нажать Редактировать.

Найдите раздел Маппинг Атрибутов, где необходимо:

- Укажите в какой атрибут ресурса необходимо передать значение.

- Укажите из какого атрибута Active Directory необходимо передать значение.

- При необходимости можно добавить атрибуты.

- Позволяет удалить строку с атрибутами.

- Сохранить все изменения.

После чего в ресурсе отобразятся передаваемые атрибуты.