- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Двухфакторная аутентификация Яндекс 360

Общие сведения

В статье описывается настройка двухфакторной аутентификации для платформы Яндекс 360.

Платформа поддерживает федеративную аутентификацию по протоколу SAML, которая совместно с MULTIFACTOR позволяет использовать единую базу пользователей и централизованно управлять доступом с мультифакторной аутентификацией. При этом локальный вход по-прежнему будет работать для административных целей.

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramСМСБиометрияАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.Ключ

Поскольку MULTIFACTOR не запрашивает и не хранит пароли ваших пользователей, первым фактором аутентификации (логин и пароль), в зависимости от настройки, могут быть:

Active DirectoryYandexGoogleЛокальные пользователи MULTIFACTOR (только e-mail)Другие внешние SAML поставщики учётных записей

Схема работы

- Яндекс 360 и MULTIFACTOR устанавливают взаимное доверие путем обмена публичными сертификатами и настройкой единого адреса входа (Sigle Sign-On).

- При запросе на аутентификацию, Яндекс 360 переадресует пользователя на страницу MULTIFACTOR.

- MULTIFACTOR отправляет пользователя на страницу поставщика учетных записей (Яндекс, Google или Active Directory)

- После подтверждения первого фактора, MULTIFACTOR запрашивает двухфакторную аутентификацию и возвращает подписанный запрос в Яндекс 360.

Предварительные требования и особенности

На стороне решения Мультифактора должен быть установлен портал самообслуживания, который будет использоваться для аутентификации пользователей.

Особенности решения:

- нет возможности передать атрибуты почты, имени и фамилии.

Эти поля пока нельзя настраивать.

Как следствие нет возможности автоматического провижининга пользователя, если он ранее отсутствовал в организации Яндекс 360. Нужна предварительная синхронизация через утилиту SCIM - В качестве NameID может быть использовано только UPN с указанием домена

- Пользователи должны быть созданы заранее с помощью утилиты YandexSCIM

Настройка SAML клиента на стороне Мультифактора

Шаг 1. Создание приложения

- Зайдите в личный кабинет, в разделе «Ресурсы» создайте новый Сайт → Yandex.Cloud:

Настройка Яндекс.Облако

- Создание приложения

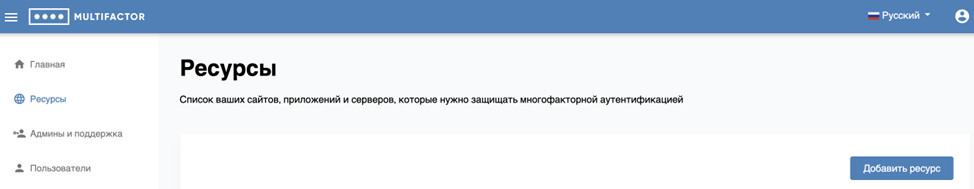

- Нужно зайти в личный кабинет Мультифактора, далее в разделе «Ресурсы» создайте новый ресурс, нажав кнопку “Добавить ресурс”:

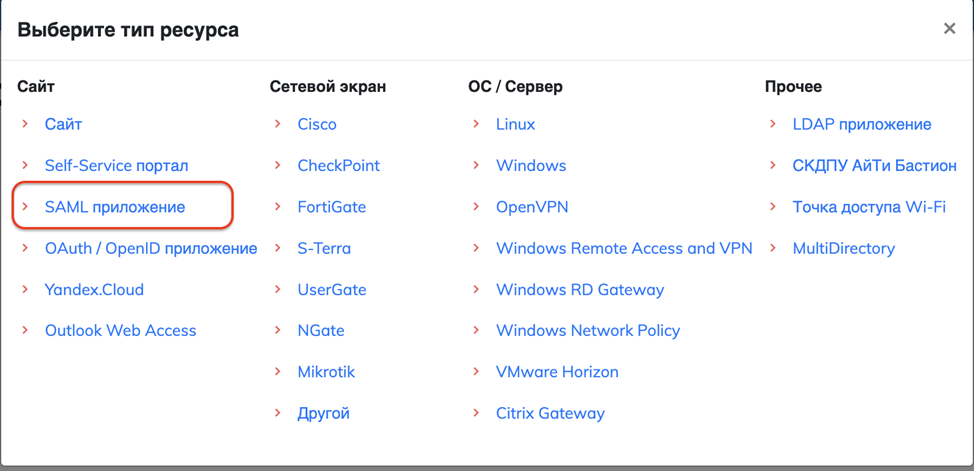

Выбираем ресурс типа «Сайт» — «SAML приложение«

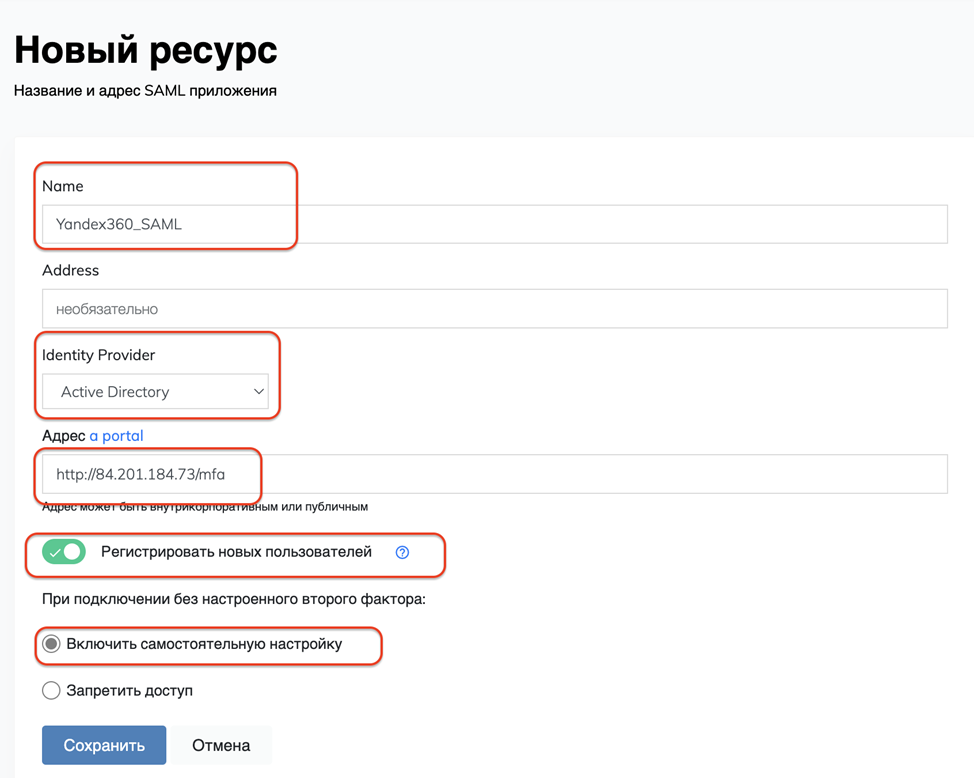

2. Основные настройки приложения

- Название: произвольное

- Адрес: [опционально]

- Поставщик учетных записей:

Active Directory — для учетных записей домена Active Directory; - Адрес портала: IP адрес или hostname портала самообслуживания, где будет проходить аутентификация пользователей

- Активировать галочку «регистрация новых пользователей»

- Остальные опции настраиваются опционально

После ввода нужно сохранить изменения.

Пример заполнения основных настроек:

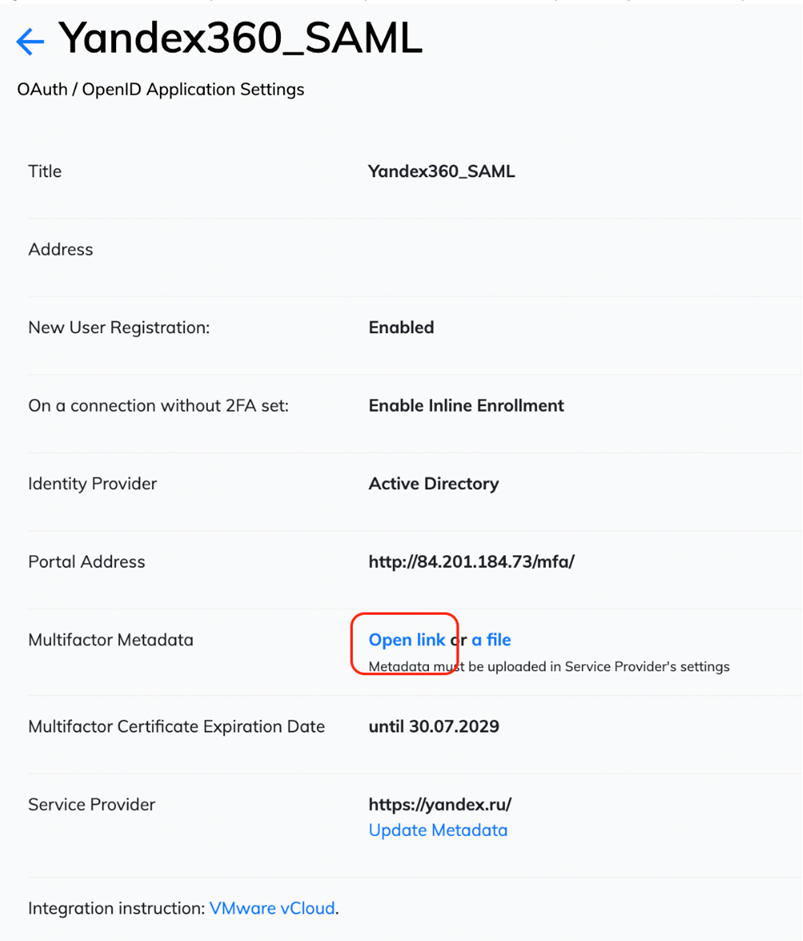

3. Настройки приложения SAML

На странице SAML приложения нужно загрузить XML файл sp_metadata.xml

XML файл нужно создать в тестовом редакторе. У него должно быть следующее содержимое :

<?xml version="1.0"?>

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"

entityID="- https://yandex.ru/">

<md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat>

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"

Location="https://passport.yandex.ru/auth/sso/commit"

index="1" />

</md:SPSSODescriptor>

</md:EntityDescriptor>

В поле entityID указывается — https://yandex.ru/ ( со слешом в конце)

В поле Location указывается — https://passport.yandex.ru/auth/sso/commit

Сохраните файл sp_metadata.xml и загрузите его в поле Service Provider в панели управления Мультифактора

Шаг 2. Настройка сопоставления атрибутов пользователей

На текущий момент подобного функционала в Мультифактор нет

Пользователи должны быть созданы заранее с помощью утилиты YandexSCIM

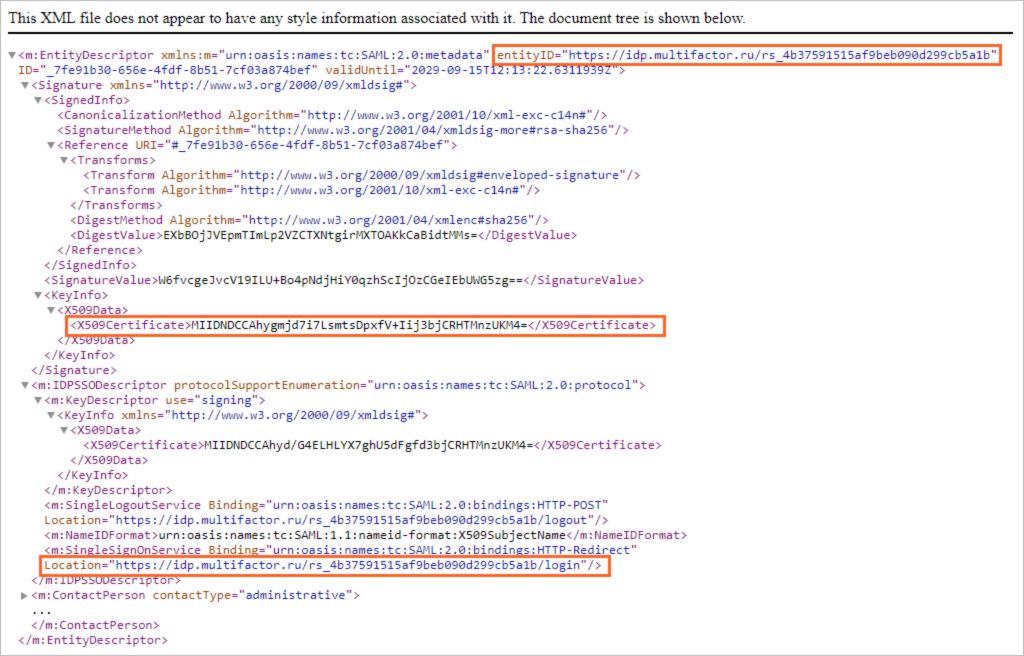

Шаг 3. Соберите данные для передачи в Яндекс 360

Нужно зайти в настройки SAML приложения и выбрать Open Link в раздел Multifactor Metadata

Откроется страница . На ней приведены основные значения, которые можно использовать для настройки SSO.

Основные значения, которые можно использовать для настройки SSO:

- «URL страницы входа» — адрес точки входа. Нужное значение следует скопировать из поля «Location» в строке, начинающейся с SingleSignOnService

- «Издатель поставщика удостоверений» — Entity ID домена. Нужное значение следует скопировать из поля «entityID».

- «Проверочный сертификат» — сертификат подписи токенов в формате X.509. Нужное значение следует скопировать из поля «X509Certificate».

Решение проблем с настройкой

Если в процессе настройки поставщика удостоверений заданы неверные значения, то при попытке входа через SSO вы увидите сообщение «Авторизация не удалась» и код ошибки:

email.no_in_response— указывайте имена атрибутов в форматеUser.Firstname,User.Surname,User.EmailAddress. Если задать другой формат, напримерFirstname, авторизоваться не получится.request_your_admin— ошибка появляется, если администратор каталога пользователей вашей организации ограничил для аккаунта доступ к Яндекс 360. За подробной информацией обратитесь к специалистам технической поддержки вашей организации.samlresponse.invalid— ошибка возникает, если неверно указаны URL страницы входа, издатель поставщика удостоверений или проверочный сертификат. Проверьте корректность этих настроек SSO в Яндекс 360 для бизнеса.unsupportable_domain— проверьте, что домен из почтового атрибутаUser.EmailAddressв SAML response такой же, как и основной домен или один из доменов-алиасов организации Яндекс 360. Если они не совпадают, вы увидите сообщение об ошибке.