- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

ФПСУ-IP/Клиент

Общая информация

Применимо к версиям:

ФПСУ-IP версии 4.0

В статье описывается настройка ФПСУ-IP для подключения к VPN c двухфакторной аутентификацией.

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramЗвонок (нужно принять вызов и нажать #)

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR Radius Adapter.

Схема работы

- «Пользователь запускает программу для VPN-подключения, ФПСУ-IP/Клиент. Выполняет команду «соединиться», начиная подключение к VPN-шлюзу ФПСУ-IP.;

- Пользователь вводит PIN-код доступа для соединения с ФПСУ-IP;

- Пользователь вводит в интерфейсе ФПСУ-IP/Клиента логин, пароль и второй фактор для авторизации;

- ФПСУ-IP по протоколу radius подключается к компоненту MULTIFACTOR Radius Adapter;

- Компонент MULTIFACTOR Radius Adapter проверяет логин и пароль пользователя в Active Directory или Network Policy Server и проверяет второй фактор аутентификации;

- Компонент MULTIFACTOR Radius Adapter отвечает ФПСУ-IP результатом проверки.

Настройка MULTIFACTOR

- Зайдите в систему управления MULTIFACTOR, далее в разделе «Ресурсы» создайте ресурс Другой в разделе Сетевой экран.

- После создания вам будут доступны два параметра: NAS Identifier и Shared Secret, они потребуются для последующих шагов;

- Загрузите, настройте и установите MULTIFACTOR Radius Adapter.

Настройка ФПСУ-IP

Для получения дополнительной информации о клиенте, нужно добавить VSA атрибуты АМИКОН в настройки MULTIFACTOR. Атрибуты можно добавить в файл Content/radius.dictonary

# VendorId 37249 (Amicon) VendorSpecificAttribute 37249 1 Amicon-SysID integer VendorSpecificAttribute 37249 2 Amicon-GroupID integer VendorSpecificAttribute 37249 3 Amicon-UserID integer VendorSpecificAttribute 37249 4 Amicon-KeySerie integer VendorSpecificAttribute 37249 5 Amicon-KeyGen integer VendorSpecificAttribute 37249 6 Amicon-Flags integer VendorSpecificAttribute 37249 7 Amicon-ClientMAC string VendorSpecificAttribute 37249 8 Amicon-ClientIP string VendorSpecificAttribute 37249 9 Amicon-FWVer string VendorSpecificAttribute 37249 10 Amicon-SWVer string VendorSpecificAttribute 37249 11 Amicon-OSVer string VendorSpecificAttribute 37249 12 Amicon-ClientLic string VendorSpecificAttribute 37249 13 Amicon-ClientLicExp string VendorSpecificAttribute 37249 14 Amicon-ClientDCN string VendorSpecificAttribute 37249 15 Amicon-ClientDGUID string VendorSpecificAttribute 37249 16 Amicon-Certificate-ID octets VendorSpecificAttribute 37249 17 Amicon-Certificate-CN string VendorSpecificAttribute 37249 18 Amicon-Certificate-IssuerKID octets VendorSpecificAttribute 37249 19 Amicon-Certificate-Serial octets VendorSpecificAttribute 37249 20 Amicon-Certificate-Issuer string VendorSpecificAttribute 37249 21 Amicon-Certificate-Alg string

Подробная документация по настройке ФПСУ-IP и ФПСУ-IP/Клиента доступна на портале документации АМИКОН https://wiki.amicon.ru/

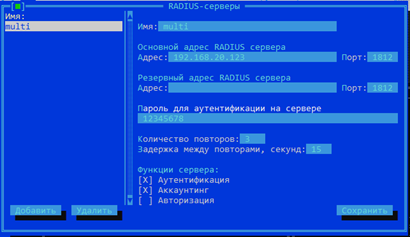

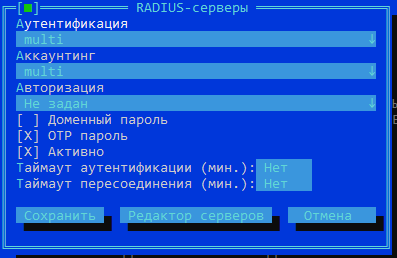

Настройка ФПСУ-IP для взаимодействия с RADIUS-сервером Работа с MULTIFACTOR подтверждена в ФПСУ-IP версии 4.0. Для корректной работы необходимо обновить ФПСУ-IP до последней актуальной версии 4. Взаимодействие ФПСУ-IP с RADIUS сервером настраивается в конфигураторе ФПСУ-IP средствами программы централизованного управления «Удалённый администратор ФПСУ», либо при локальном подключении к ФПСУ-IP. Порядок действий в конфигурации ФПСУ-IP: Изменить конфигурацию → Клиенты → ФПСУ-Клиенты → выбрать группу клиентов → выбрать описание → Абоненты → Настройки RADIUS → Редактор серверов

Создаем описание RADIUS сервера. В качестве основного адреса RADIUS сервера указываем адрес MULTIFACTOR RADIUS Adapter. Сохраняем описание. Выбираем созданный сервер для Аутентификации и Аккаунтинга. Выбираем использовать «ОТP пароль» или «Доменный пароль» в зависимости от используемого метода проверки пользователя.

Сохраняем настройки.