- Начало работы

- Интеграция

- HTTP API

- Single Sign-On

- OpenID Connect

- RADIUS адаптер

- LDAP адаптер

- Портал самообслуживания

- MULTIFACTOR Directory Sync

- Windows Logon

- Регистрация пользователей

- .NET Core

- 1с-Bitrix24

- 1с-плагин двухфакторной аутентификации

- ADFS

- ASP.NET

- Ansible AWX

- Atlassian Cloud

- BearPass

- Check Point VPN

- Cisco ASA VPN

- Citrix Gateway

- Deckhouse Stronghold

- Exchange ActiveSync

- FortiGate VPN

- HRBOX

- Huawei Cloud

- Huawei VPN

- Ideco

- Infrascope

- Grafana

- Keycloak

- Let's Encrypt Windows Server

- Linux logon (GUI/SSH)

- Linux SSH

- Linux SUDO

- Microsoft Entra ID

- MikroTik L2TP VPN

- NGate VPN

- Network Policy Server (NPS)

- Nextcloud

- OpenVPN

- OpenVPN + AD

- OpenVPN Access Server

- OpenVPN pfSense

- Outlook Web Access (OWA)

- Palo Alto GlobalProtect

- Passwork

- RD Gateway (RDGW)

- Redmine

- Starvault

- Solar SafeInspect

- UserGate VPN

- VMware Horizon Cloud

- VMware Horizon View

- VMware vCloud Director

- VMware vSphere

- Vault

- ViPNET

- Windows VPN

- WordPress

- Yandex.Cloud

- Yandex 360

- Zabbix

- АйТи-Бастион

- Континент 4 VPN

- МТС Линк (бывш. webinar.ru)

- С-Терра VPN

- Точка доступа Wi-Fi

- ФПСУ-IP/Клиент

Настройка двухфакторной аутентификации Континент 4.2.1 VPN по протоколу RADIUS

Общая информация

В статье описывается настройка сервера доступа Континент 4.2.1 для подключения к VPN в клиенте Континент-АП с двухфакторной аутентификацией по протоколу RADIUS.

Возможные способы аутентификации:

Мобильное приложение MultifactorTelegramЗвонок (нужно принять вызов и нажать #)

Для настройки второго фактора аутентификации вам потребуется установить и настроить MULTIFACTOR RADIUS Adapter.

Схема работы

- Пользователь подключается к VPN, вводит логин и пароль в клиенте Континент АП;

- Сервер доступа Континент 4.2.1 по протоколу RADIUS подключается к компоненту MULTIFACTOR RADIUS Adapter;

- Компонент проверяет логин и пароль пользователя в Active Directory или другом LDAP-каталоге и запрашивает второй фактор аутентификации;

- Пользователь подтверждает запрос доступа выбранным способом аутентификации.

Настройка MULTIFACTOR

- Зайдите в систему управления MULTIFACTOR, далее в раздел

Ресурсыи создайте новый ресурсСетевой экран→Другой: - Сохраните настройки

- Скопируйте

NAS IdentifierиShared Secret, они понадобятся при дальнейшей настройке. - Разверните компонент MULTIFACTOR Radius Adapter, взяв за основу шаблон из папки

clients, создайте и настройте файл конфигурации. Он может выглядеть следующим образом:

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<configSections>

<section name="ActiveDirectory" type="MultiFactor.Radius.Adapter.ActiveDirectorySection, MultiFactor.Radius.Adapter"/>

<!--section name="RadiusReply" type="MultiFactor.Radius.Adapter.RadiusReplyAttributesSection, MultiFactor.Radius.Adapter"/-->

</configSections>

<appSettings>

<!-- IP-адрес, с которого Континент VPN будет отправлять запросы к RADIUS -->

<add key="radius-client-ip" value="10.10.10.10"/>

<!-- Shared secret радиуса -->

<add key="radius-shared-secret" value="SHARED_SECRET"/>

<!-- Где проверять первый фактор:ActiveDirectory, ADLDS, Radius, None -->

<add key="first-factor-authentication-source" value="None"/>

<add key="multifactor-nas-identifier" value="NAS Identifier из личного кабинета Мультифактора"/>

<add key="multifactor-shared-secret" value="Shared Secret из личного кабинета Мультифактора"/>

<add key="bypass-second-factor-when-api-unreachable" value="false"/>

</appSettings>

</configuration>

Настройка Континент

Зайдите в менеджер конфигурации Континент.

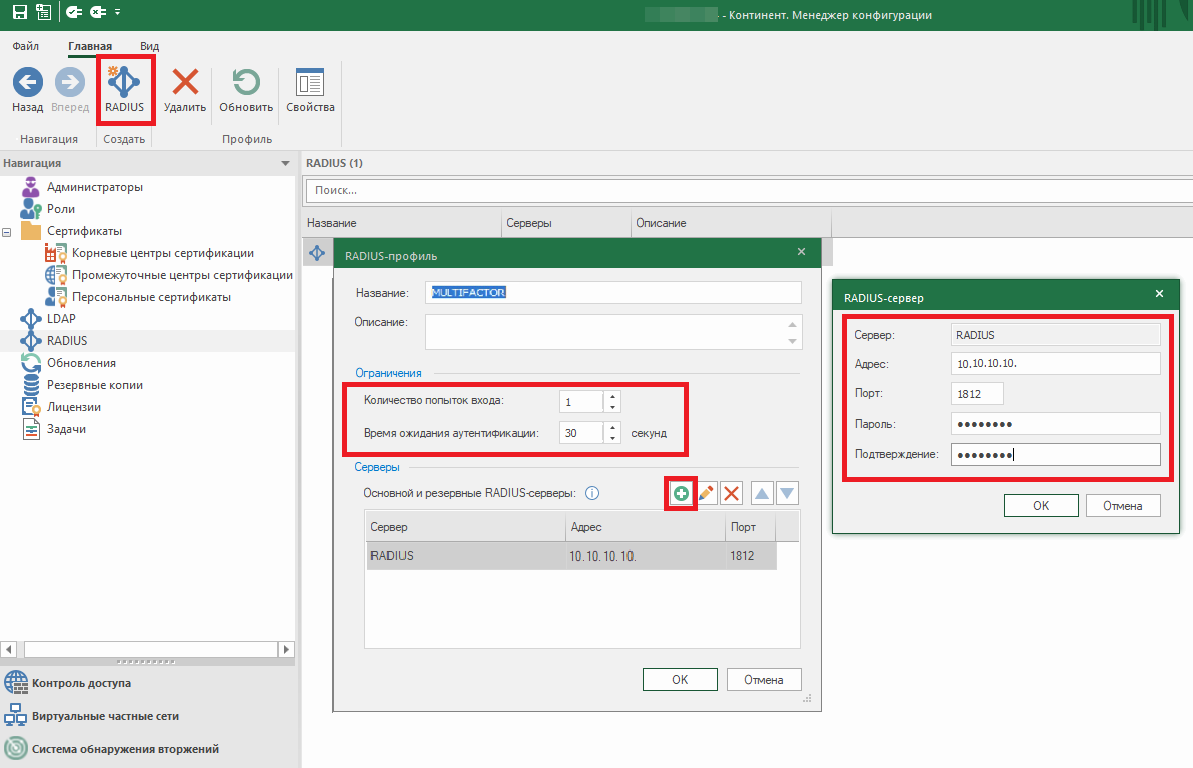

В разделе Главная → Администрирование → RADIUS нажмите Создать RADIUS профиль:

Заполните данные и добавьте RADIUS сервер.

- Название: MULTIFACTOR.

- Рекомендуемые значения параметров в секции Ограничения:

- Количество попыток ввода: 1.

- Время ожидания аутентификации: 30.

- Пароль и Подтверждение:(SHARED SECRET компонента MULTIFACTOR RADIUS Adapter).

- Адрес: 10.10.10.10 (адрес компонента MULTIFACTOR RADIUS Adapter).

- Порт: 1812 ( порт компонента MULTIFACTOR RADIUS Adapter).

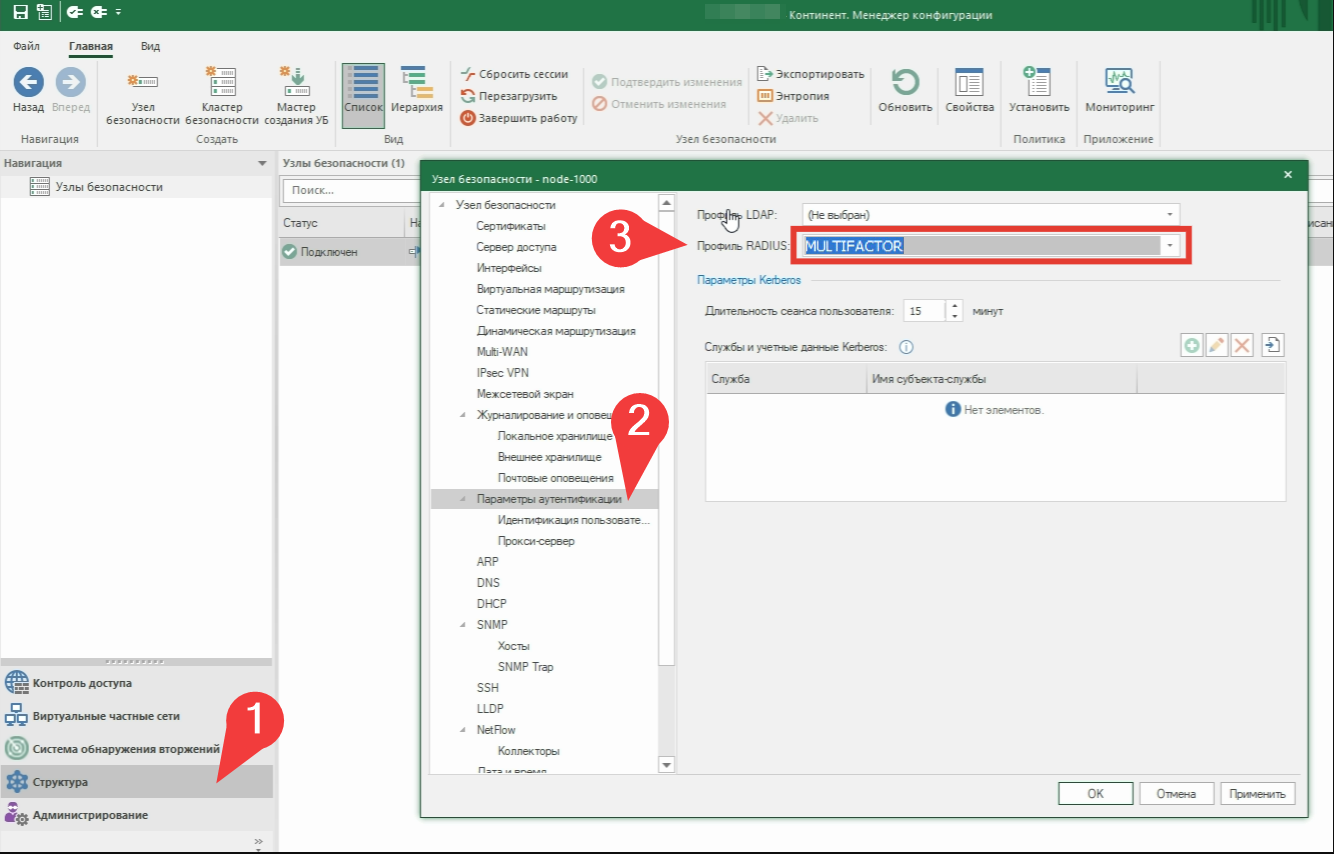

Перейдите в Структуру и откройте Свойства ноды с Сервером доступа.

Выберите Параметры аутентификации. Выберите внутри созданный профиль RADIUS

Назначение профиля узлу безопасности

В Менеджере конфигурации перейдите в раздел Структура, выберите Узел безопасности, которому необходимо назначить RADIUS-профиль и вызовите окно Свойства.

В окне Свойства выберите пункт Параметры аутентификации» и в поле Профиль RADIUS выберите профиль.

Нажмите кнопку OK.

Будет выполнен возврат к списку узлов безопасности.

Назначение метода аутентификации для сервера доступа

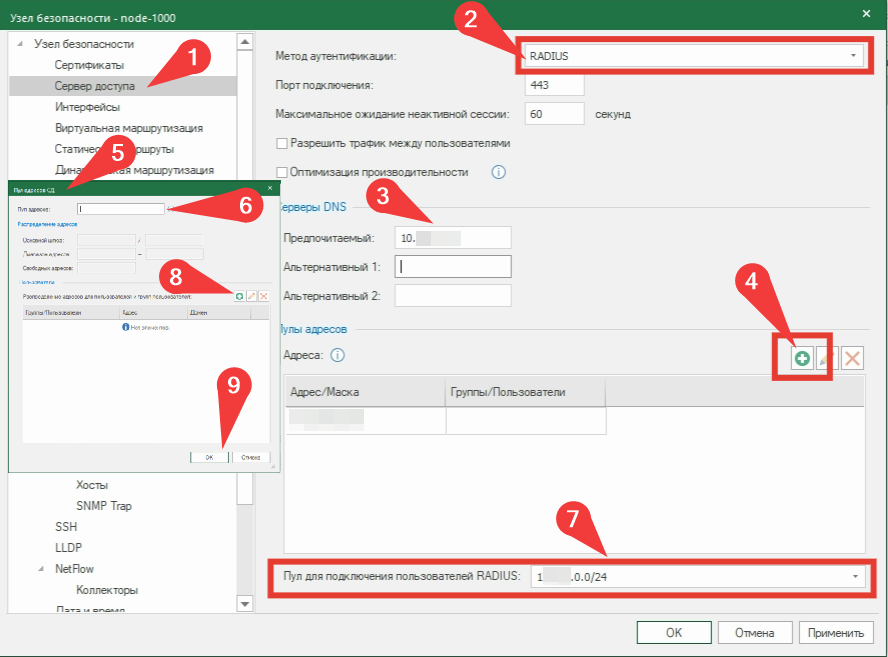

- В свойствах узла безопасности перейдите в раздел Сервер доступа.

- В поле Метод аутентификации выберите значение RADIUS.

- Укажите IP-адреса серверов DNS.

- Задайте пул адресов для аутентификации пользователей RADIUS. Для этого нажмите кнопку➕.

- Откроется окно Пул адресов Серверов доступа.

- Заполните поле Пул адресов.

- Раздел Распределение адресов будет заполнен автоматически.

- В разделе Пользователи добавьте пользователей/группы пользователей. Для редактирования списка пользователей/групп используйте соответствующие кнопки раздела.

- После заполнения окна Пул адресов Серверов доступа нажмите кнопку OK.

- Закройте окно свойств узла безопасности и сохраните изменения.

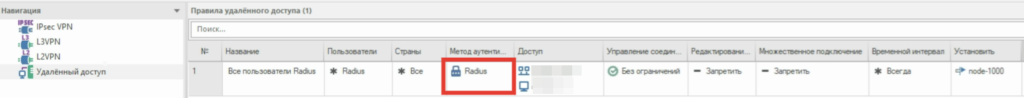

Настройки правила удаленного доступа

- В Менеджере конфигурации перейдите в раздел Виртуальные частные сети и откройте подраздел Удаленный доступ. Появится список правил удаленного доступа.

- Выберите правило или создайте новое.

- В поле Метод аутентификации выберите значение Radius.

Поле Пользователи будет автоматически заполнено значением Radius. - Сохраните изменения и установите политику на Узле безопасности.